Gootkit kötü amaçlı yazılımıyla ilişkili tehdit aktörleri, araç setlerinde “kayda değer değişiklikler” yaparak, bulaşma zincirlerine yeni bileşenler ve karartmalar eklediler.

Google’ın sahibi olduğu Mandiant izleme takma ad altındaki etkinlik kümesi UNC2565kötü amaçlı yazılımın kullanımının “bu gruba özel” olduğuna dikkat çekiyor.

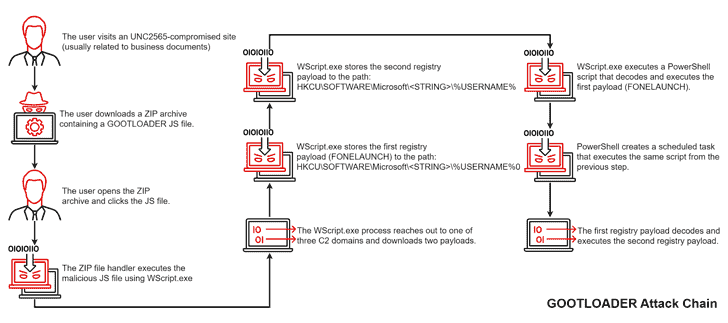

Gootloader olarak da adlandırılan Gootkit, arama motoru optimizasyonu (SEO) zehirlenmesi adı verilen bir teknikle anlaşmalar ve sözleşmeler gibi işle ilgili belgeleri ararken kurbanların ziyaret etmeleri için kandırıldığı güvenliği ihlal edilmiş web siteleri aracılığıyla yayılır.

Sözde belgeler, başlatıldığında Cobalt Strike Beacon, FONELAUNCH ve SNOWCONE gibi ek yüklerin önünü açan JavaScript kötü amaçlı yazılımını barındıran ZIP arşivleri biçimini alıyor.

FONELAUNCH, kodlanmış bir yükü belleğe yüklemek için tasarlanmış .NET tabanlı bir yükleyicidir ve SNOWCONE, HTTP aracılığıyla bir sonraki aşama yüklerini, genellikle IcedID’yi almakla görevli bir indiricidir.

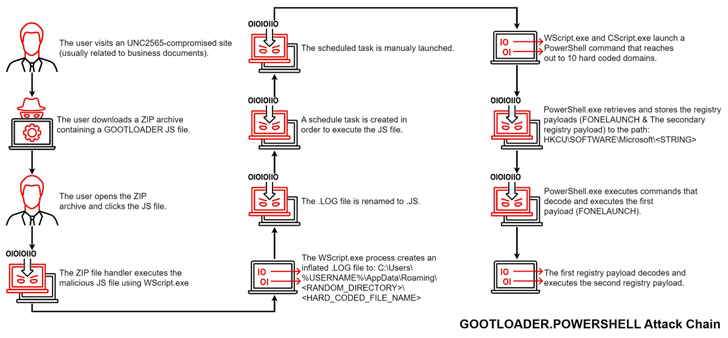

Gootkit’in kapsayıcı hedefleri değişmeden kalırken, saldırı dizisi kendi içinde önemli güncellemeler aldı; burada ZIP arşivindeki JavaScript dosyası trojana dönüştürüldü ve sonuç olarak kötü amaçlı yazılımı yürütmeye devam eden başka bir karartılmış JavaScript dosyası içeriyor.

Tehdit istihbaratı firması tarafından Kasım 2022’de tespit edilen yeni değişken, GOOTOADER.POWERSHELL olarak izleniyor. Yenilenen enfeksiyon zincirinin de bu ayın başlarında Trend Micro tarafından Avustralya sağlık sektörünü hedef alan Gootkit saldırılarının ayrıntılarını vererek belgelendiğini belirtmekte fayda var.

Dahası, kötü amaçlı yazılım yazarlarının, tespit edilmekten kaçmak amacıyla jQuery, Chroma.js ve Underscore.js gibi meşru JavaScript kitaplıklarının değiştirilmiş sürümleri içindeki kodu gizleme de dahil olmak üzere Gootkit’i gizlemek için üç farklı yaklaşım uyguladıkları söyleniyor.

FONELAUNCH’un üç farklı türü olan FONELAUNCH.FAX, FONELAUNCH.PHONE ve FONELAUNCH.DIALTONE, Mayıs 2021’den bu yana UNC2565 tarafından DLL’leri, .NET ikili dosyalarını ve PE dosyalarını yürütmek için kullanılmaya başlandığı için bu sadece Gootkit değil. kötü amaçlı yazılım cephaneliği sürekli olarak korunur ve güncellenir.

Mandiant araştırmacıları Govand Sinjari ve Andy Morales, “Bu değişiklikler, UNC2565’in aktif gelişimi ve yeteneklerdeki büyümesinin bir göstergesidir.” Dedi.