Yeni bir araştırma, Moses Staff olarak bilinen siyasi motivasyonlu bilgisayar korsanlığı yapan bir grubun operasyonlarını, yeni ortaya çıkan bir tehdit aktörü olan Moses Staff ile ilişkilendirdi. İbrahim’in Baltası Kasım 2022’de ortaya çıkan.

Secureworks Karşı Tehdit Birimi (CTU) bu, “gruplar tarafından kullanılan ikonografi, videografi ve sızıntı sitelerindeki çeşitli ortak yönlere” dayanıyor ve bunların muhtemelen aynı varlık tarafından işletildiğini öne sürüyor. dedim The Hacker News ile paylaşılan bir raporda.

Siber güvenlik firması tarafından takma adla izlenen Moses Staff kobalt fidanıöncelikle İsrail kuruluşlarını hedef almak amacıyla Eylül 2021’de tehdit alanında ilk kez ortaya çıktı.

Jeopolitik grubun İran hükümeti tarafından desteklendiğine inanılıyor ve o zamandan beri StrifeWater RAT gibi araçları ve açık kaynak yardımcı programlarını kullanan bir dizi casusluk ve sabotaj saldırısıyla bağlantılı. Disk Şifreleyici hassas bilgileri toplamak ve kurban verilerini virüslü ana bilgisayarlarda kilitlemek için.

Mürettebatın ayrıca kurbanlarından çalınan verileri dağıtmak ve “Siyonistlerin işgal altındaki Filistin’deki suçlarını ifşa etmeyi” içeren mesajlarını yaymak için kullanılan bir sızıntı sitesine sahip olduğu da biliniyor.

Şimdi Secureworks’ün analizine göre, “Abraham’ın Baltası kişiliği Suudi Arabistan’daki hükümet bakanlıklarına saldırmak için birlikte kullanılıyor” ve “bu muhtemelen Suudi Arabistan’ın ilişkileri geliştirmek İsrail ve Arap ülkeleri arasında.”

İbrahim’in Baltası ise, hiçbir kanıt olmamasına rağmen Hizbullah ümmeti adına faaliyet gösterdiğini iddia ediyor. HizbullahArapça’da “Allah’ın Partisi” anlamına gelen , İran tarafından desteklenen Lübnanlı bir Şii İslamcı siyasi parti ve militan gruptur.

Çalışma tarzındaki çarpıcı örtüşmeler, Abraham’s Axe’in arkasındaki operatörlerin, verileri kurtarmak için bir yol sunmadan verileri şifrelemek için bir kriptografik silecek görevi gören aynı özel kötü amaçlı yazılımdan yararlanma olasılığını daha da artırıyor.

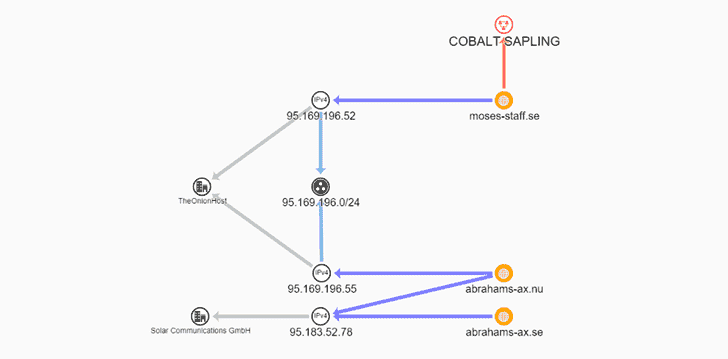

Dahası, her iki aktör de mali bir teşvik olmadan hareket ettikleri için motivasyonlarında birleşiyor ve izinsiz girişler daha yıkıcı bir ton kazanıyor. İki grup arasındaki bağlantılar, WordPress tabanlı sızıntı sitelerinin aynı platformda barındırılmasıyla da kanıtlanıyor. alt ağ ilk aşamalarda.

Secureworks baş araştırmacısı Rafe Pilling yaptığı açıklamada, “İran’ın bölgesel ve uluslararası düşmanları hedef almak için vekil grupları ve üretilmiş kişileri kullanma geçmişi var” dedi.

“Son birkaç yılda, İran Hükümetine bu saldırıların bağlantısı veya sorumluluğu konusunda makul bir inkar sağlarken, İran’ın algılanan düşmanlarını hedef alan artan sayıda suçlu ve bilgisayar korsanı grup kişiliği ortaya çıktı. Bu eğilim muhtemelen devam edecek.”