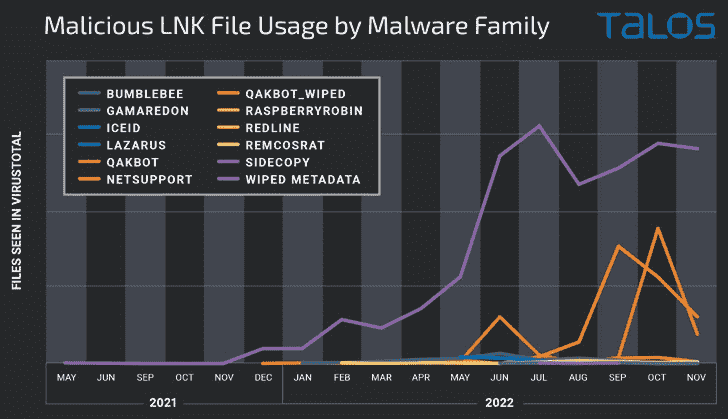

Siber suçlular, Bumblebee, IcedID ve Qakbot gibi yükleri indirmek ve yürütmek için ilk erişim yöntemi olarak kötü amaçlı LNK dosyalarından giderek daha fazla yararlanıyor.

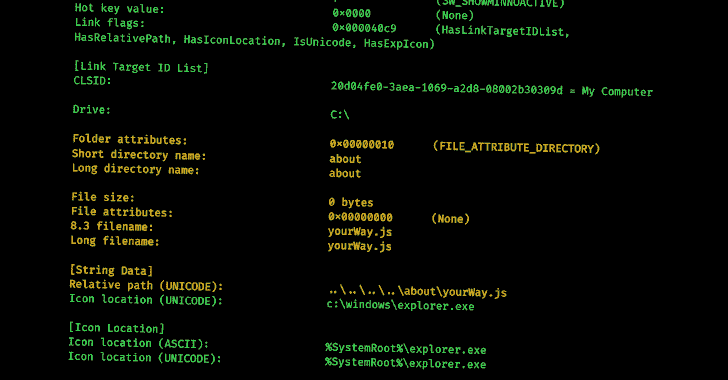

Siber güvenlik uzmanları tarafından yakın zamanda yapılan bir araştırma, kötü amaçlı LNK dosyalarının meta verilerini analiz ederek, farklı siber suçlu grupları tarafından kullanılan belirli araçlar ve teknikler gibi bilgilerin yanı sıra aralarındaki potansiyel bağlantıları ortaya çıkararak farklı tehdit aktörleri arasındaki ilişkileri belirlemenin mümkün olduğunu göstermiştir. görünüşte ilgisiz saldırılar.

Cisco Talos araştırmacısı Guilherme Venere, “Saldırı zincirlerinde LNK dosyalarının artan kullanımıyla birlikte, tehdit aktörlerinin bu tür dosyaları oluşturmak için araçlar geliştirmeye ve kullanmaya başlaması mantıklı” dedi. raporlamak The Hacker News ile paylaştı.

Bu gibi araçları içerir YerliBir‘s mLNK Oluşturucu ve abonelerin hileli kısayol dosyaları oluşturmasına ve güvenlik çözümlerinden kaçınmasına olanak tanıyan Quantum Builder.

İlk erişim için LNK dosyalarını kullanan başlıca kötü amaçlı yazılım ailelerinden bazıları Bumblebee, IcedID ve Qakbot’tur; Talos, yapıların meta verilerini inceleyerek Bumblebee ve IcedID ile Bumblebee ve Qakbot arasındaki bağlantıları tanımlar.

Spesifik olarak, IcedID ve Qakbot enfeksiyonlarına yol açan birden çok LNK dosyası örneğinin ve farklı Bumblebee kampanyalarında kullanılanların hepsinin aynı Sürücü Seri Numarasını paylaştığı bulundu.

LNK dosyaları, Gamaredon (diğer adıyla Armageddon) gibi gelişmiş kalıcı tehdit (APT) grupları tarafından da kullanılmıştır. saldırılar Ukrayna devlet kurumlarına yöneliktir.

Kötü amaçlı kısayollar kullanan kampanyalardaki göze çarpan artış, Microsoft’un İnternetten indirilen Office belgelerinde makroları varsayılan olarak devre dışı bırakma kararına tepki olarak görülüyor ve tehdit aktörlerini kötü amaçlı yazılım dağıtmak için alternatif ek türlerini ve dağıtım mekanizmalarını benimsemeye sevk ediyor.

Talos ve Trustwave’in yakın tarihli analizleri, hem APT aktörlerinin hem de emtia kötü amaçlı yazılım ailelerinin, güvenliği ihlal edilmiş makinelere uzaktan erişim truva atlarını bırakmak için Excel eklenti (XLL) dosyalarını ve Publisher makrolarını nasıl silah haline getirdiğini ortaya çıkardı.

Dahası, tehdit aktörlerinin haydutlardan yararlandığı gözlemlendi. Google Reklamları ve BATLOADER, IcedID, Rhadamanthys Stealer ve Vidar gibi kullanıma hazır kötü amaçlı yazılımları bir yığın meşru yazılım arayan kurbanlara itmek için arama motoru optimizasyonu (SEO) zehirlenmesi.

BATLOADER, Trend Micro tarafından şu şekilde izlenen bir izinsiz giriş seti ile ilişkilidir: Su MinyadeleriCobalt Strike, Qakbot, Raccoon Stealer, RedLine Stealer, SmokeLoader, Vidar ve ZLoader dahil olmak üzere ek kötü amaçlı yazılımları yükleme yeteneğine sahip “kaçak ve evrimsel bir kötü amaçlı yazılımdır”.

HP Wolf Güvenlik araştırmacısı Patrick Schläpfer, “Saldırganlar, kurbanlarını bilgisayarlarına virüs bulaştırmaları ve orada trafik çekmek için arama motoru reklamları satın almaları için kandırmak için popüler yazılım projelerinin web sitelerini taklit ediyor.” dedim.