Yeni araştırma, tehdit aktörlerinin GitHub Codespaces’teki yasal bir özelliği kötüye kullanarak kurban sistemlerine kötü amaçlı yazılım dağıtmasının mümkün olduğunu buldu.

GitHub Kod Alanları kullanıcıların bir web tarayıcısından veya Visual Studio Code’daki bir entegrasyon aracılığıyla belirli bir kod tabanında hata ayıklamasına, bakım yapmasına ve değişiklik yapmasına olanak tanıyan, bulut tabanlı yapılandırılabilir bir geliştirme ortamıdır.

Ayrıca, test etme ve hata ayıklama amacıyla doğrudan yerel bir makinedeki tarayıcıdan kod alanı içindeki belirli bir bağlantı noktasında çalışan bir web uygulamasına erişmeyi mümkün kılan bir bağlantı noktası iletme özelliği ile birlikte gelir.

“Ayrıca bir bağlantı noktasını manuel olarak iletebilir, iletilen bağlantı noktalarını etiketleyebilir, iletilen bağlantı noktalarını kuruluşunuzun üyeleriyle paylaşabilir, iletilen bağlantı noktalarını herkese açık olarak paylaşabilir ve iletilen bağlantı noktalarını kod alanı yapılandırmasına ekleyebilirsiniz.” açıklar belgelerinde.

Onun önemli burada, halka açık hale getirilen herhangi bir yönlendirilen bağlantı noktasının, URL ve bağlantı noktası numarası hakkında bilgi sahibi olan herhangi bir tarafın çalışan uygulamayı herhangi bir kimlik doğrulaması olmadan görüntülemesine izin vereceğini not etmek gerekir.

Ayrıca GitHub Codespaces, port yönlendirme için HTTP kullanır. Herkes tarafından görülebilen bağlantı noktasının HTTPS kullanacak şekilde güncellenmesi veya kaldırılıp yeniden eklenmesi durumunda, bağlantı noktasının görünürlüğü otomatik olarak özel olarak değiştirilir.

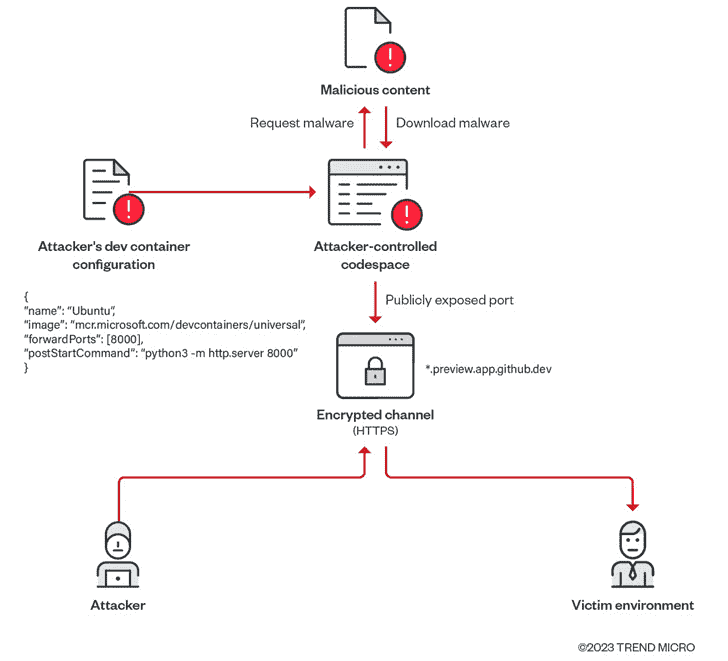

Siber güvenlik firması Trend Micro kurmak bu tür genel olarak paylaşılan iletilen bağlantı noktalarının, bir GitHub hesabı kullanarak kötü amaçlı bir dosya sunucusu oluşturmak için kullanılabileceği.

Araştırmacılar, “Bu süreçte, kötüye kullanılan bu ortamlar, kötü amaçlı içerik sunsa bile (komut dosyaları, kötü amaçlı yazılım ve fidye yazılımı gibi) kötü amaçlı veya şüpheli olarak işaretlenmeyecek ve kuruluşlar bu olayları iyi huylu veya yanlış pozitif olarak değerlendirebilir.” Nitesh Surana ve Magno Logan dedi.

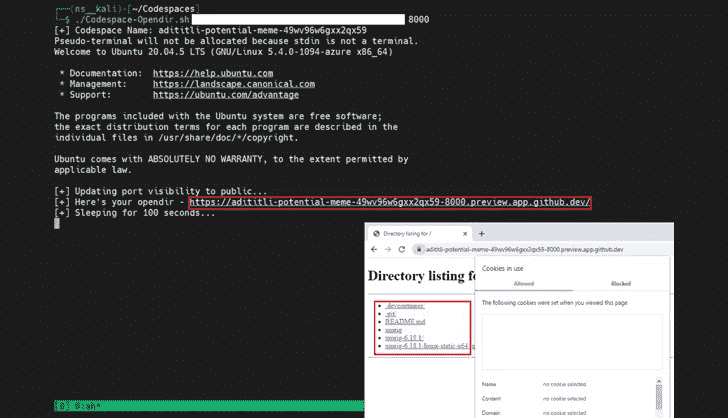

Trend Micro tarafından gösterilen bir kavram kanıtı (PoC) istismarında, bir tehdit aktörü bir kod alanı oluşturabilir ve saldırganın kontrolündeki bir alandan ortama kötü amaçlı yazılım indirebilir ve iletilen bağlantı noktasının görünürlüğünü genele ayarlayarak, temelde hileli yükleri barındıran bir web sunucusu olarak hareket eden uygulama.

Daha da rahatsız edici bir şekilde, açığa çıkan bağlantı noktasıyla ilişkili her bir kod alanı alanı benzersiz olduğundan ve güvenlik araçları tarafından kötü amaçlı bir etki alanı olarak işaretlenme olasılığı düşük olduğundan, saldırgan kötü amaçlı yazılım dağıtmak ve bir kurbanın ortamını tehlikeye atmak için bu yöntemi artırabilir.

Araştırmacılar, “Bu tür komut dosyalarını kullanan saldırganlar, kod alanı ortamlarında bağlantı noktalarını herkese açık bir şekilde ifşa ederek GitHub Codespaces’i hızlı bir oranda kötü amaçlı içerik sunarak kolayca kötüye kullanabilir.”

Teknik henüz vahşi ortamda gözlemlenmemiş olsa da, bulgular, tehdit aktörlerinin bulut platformlarını kendi çıkarları için nasıl silahlandırabileceklerini ve bir dizi yasa dışı faaliyet yürütebileceklerini hatırlatıyor.

Araştırmacılar, “Bulut hizmetleri, meşru kullanıcılara ve benzer şekilde saldırganlara avantajlar sunuyor” dedi. “Meşru abonelere sunulan özellikler, aynı zamanda tehdit aktörleri tarafından sağlanan kaynaklardan yararlandıkça kullanılabilir hale gelir. [cloud service provider].”