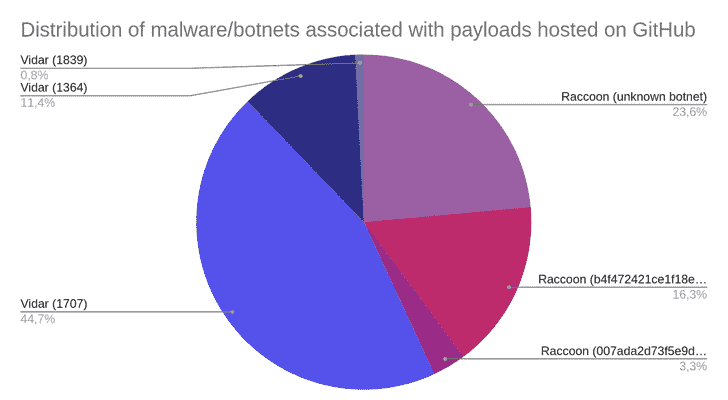

2020’nin başından beri Raccoon ve Vidar gibi bilgi çalan kötü amaçlı yazılımları dağıtmak için 250’den fazla alandan oluşan “büyük ve dayanıklı bir altyapı” kullanılıyor.

Siber güvenlik firması SEKOIA, enfeksiyon zinciri “GitHub gibi dosya paylaşım platformlarında barındırılan yükü indirmeden önce çeşitli bağlantılara yönlendiren yaklaşık yüz sahte kırılmış yazılım kataloğu web sitesini kullanıyor” dedim bu ayın başlarında yayınlanan bir analizde.

Fransız siber güvenlik şirketi, etki alanlarını, diğer siber suçluların kötü amaçlı yazılımlarını dağıtmak için hizmeti kiralamasına olanak tanıyan bir trafik yönlendirme sistemi (TDS) çalıştıran bir tehdit aktörü tarafından işletilecek şekilde değerlendirdi.

Saldırılar, Google gibi arama motorlarında yazılımların ve oyunların kırık sürümlerini arayan kullanıcıları hedef alıyor ve kurbanları kötü amaçlı yükleri indirmeye ve yürütmeye ikna etmek için arama motoru optimizasyonu (SEO) zehirlenmesi adı verilen bir teknikten yararlanarak sahte web sitelerini üst sıralara çıkarıyor.

Zehirli sonuç, vaat edilen yazılımın indirme bağlantısıyla birlikte gelir; bu bağlantı, tıklandığında kullanıcıyı, barındırılan parola korumalı bir RAR arşiv dosyasına işaret eden kısaltılmış bir bağlantı görüntüleyen bir web sayfasına götürmek için beş aşamalı bir URL yeniden yönlendirme dizisini tetikler. GitHub, şifresiyle birlikte.

Araştırmacılar, “Birkaç yeniden yönlendirme kullanmak, güvenlik çözümleriyle otomatikleştirilmiş analizi zorlaştırıyor” dedi. “Altyapıyı bu şekilde oymak, neredeyse kesinlikle dayanıklılığı sağlamak ve bir adımı güncellemeyi veya değiştirmeyi daha kolay ve hızlı hale getirmek için tasarlandı.”

Kurbanın RAR arşivini açması ve içinde yer aldığı iddia edilen kurulum yürütülebilir dosyasını çalıştırması durumunda, iki kötü amaçlı yazılım ailesinden biri, Raccoon veya Vidar, sisteme yüklenir.

Geliştirme Cyble olarak geliyor detaylı Rhadamanthys Stealer olarak bilinen zengin özelliklere sahip bir hırsız sunmak için AnyDesk, Bluestacks, Notepad++ ve Zoom gibi yaygın olarak kullanılan yazılımları yem olarak kullanan hileli bir Google Ads kampanyası.

Saldırı zincirinin alternatif bir varyantının, farkında olmayan kullanıcıları hileli bağlantılara tıklamaya ikna etmek için banka hesap özetleri kılığına giren kimlik avı e-postalarından yararlandığı gözlemlendi.

Popüler uzak masaüstü çözümünü taklit eden fabrikasyon web siteleri de geçmişte Python tabanlı bir bilgi hırsızını yaymak için kullanılmaya başlandı. Mitsu Hırsızı.

Her iki kötü amaçlı yazılım da, güvenliği ihlal edilmiş makinelerden çok çeşitli kişisel bilgileri sifonlamak, web tarayıcılarından kimlik bilgilerini toplamak ve çeşitli kripto para cüzdanlarından veri çalmak için donatılmıştır.

Kullanıcılara korsan yazılım indirmekten kaçınmaları ve hesapları sağlamlaştırmak için mümkün olan her yerde çok faktörlü kimlik doğrulamayı zorlamaları önerilir.

Araştırmacılar, “Kullanıcıların spam e-postalar alırken veya kimlik avı amaçlı web sitelerini ziyaret ederken dikkatli olmaları ve herhangi bir uygulamayı indirmeden önce kaynağı doğrulamaları çok önemlidir.”