İnternete açık olan Cacti sunucularının çoğu, yakın zamanda yamalanmış ve vahşi ortamda aktif olarak sömürülen kritik bir güvenlik açığına karşı yama uygulanmamıştır.

Bu, saldırı yüzeyi yönetim platformu Censys’e göre, kurmak toplam 6.427 sunucudan yalnızca 26’sı yamalı sürüm Kaktüsler (1.2.23 ve 1.3.0).

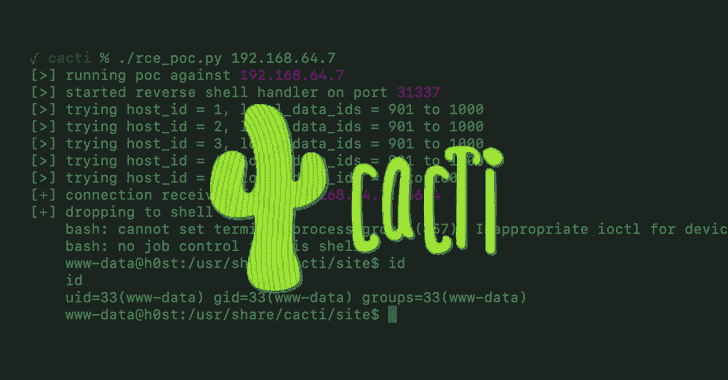

bu konu söz konusu ilgili CVE-2022-46169 (CVSS puanı: 9.8), kimliği doğrulanmamış bir kullanıcının açık kaynaklı, web tabanlı izleme çözümünün etkilenen bir sürümünde rasgele kod yürütmesine olanak tanıyan, kimlik doğrulama atlaması ve komut enjeksiyonunun bir kombinasyonu.

1.2.22 ve önceki sürümleri etkileyen kusurla ilgili ayrıntılar ilk olarak SonarSource tarafından açıklandı. Kusur, 2 Aralık 2022’de proje sahiplerine bildirildi.

SonarSource araştırmacısı Stefan Schiller, “Cacti’nin çoğu kurulumu için ana bilgisayar adına dayalı bir yetkilendirme denetimi güvenli bir şekilde uygulanmaz.” not alınmış bu ayın başlarında, “temizlenmemiş kullanıcı girişi, harici bir komutu yürütmek için kullanılan bir dizeye yayılıyor.”

Güvenlik açığının kamuya açıklanması, aynı zamanda “sömürü girişimlerine” yol açtı. Gölge sunucusu Vakfı ve GriGürültü Şimdiye kadar Ukrayna’da bulunan bir IP adresinden kaynaklanan kötü niyetli saldırılara karşı uyarı.

Yamasız sürümlerin çoğu (1.320) Brezilya’da bulunuyor ve bunu Endonezya, ABD, Çin, Bangladeş, Rusya, Ukrayna, Filipinler, Tayland ve Birleşik Krallık izliyor.

SugarCRM Kusuru, Web Kabuklarını Düşürmek İçin Aktif Olarak Kullanıldı

Geliştirme SugarCRM olarak geliyor gönderilen düzeltmeler 354 benzersiz ana bilgisayara PHP tabanlı bir web kabuğu bırakmak için aktif olarak silah haline getirilen ve kamuya duyurulan bir güvenlik açığı için, Censys dedim bağımsız bir danışmada.

Hata, şu şekilde izlenir: CVE-2023-22952, gelişigüzel PHP kodunun eklenmesiyle sonuçlanabilecek eksik giriş doğrulama durumuyla ilgilidir. SugarCRM 11.0.5 ve 12.0.2 sürümlerinde ele alınmıştır.

Censys tarafından detaylandırılan saldırılarda, web kabuğu, virüslü makinede web hizmetini çalıştıran kullanıcıyla aynı izinlere sahip ek komutlar yürütmek için bir kanal olarak kullanılır. Enfeksiyonların çoğu ABD, Almanya, Avustralya, Fransa ve Birleşik Krallık’ta bildirildi.

Kötü niyetli aktörlerin saldırılarını gerçekleştirmek için yeni açıklanan güvenlik açıklarından yararlanmaları alışılmadık bir durum değil, bu da kullanıcıların güvenlik açıklarını hızla kapatmasını zorunlu kılıyor.