Yakın tarihli bir IcedID kötü amaçlı yazılım saldırısı, tehdit aktörünün ilk erişimi elde ettikten 24 saatten kısa bir süre sonra adsız bir hedefin Active Directory etki alanını ele geçirmesine olanak sağladı.

Cybereason araştırmacıları, “Saldırı boyunca, saldırgan bir rutin keşif komutları, kimlik bilgisi hırsızlığı, Windows protokollerini kötüye kullanarak yanal hareket izledi ve yeni tehlikeye atılan ana bilgisayarda Cobalt Strike yürüttü.” dedim bu hafta yayınlanan bir raporda.

BokBot adıyla da bilinen IcedID, Emotet, TrickBot, Qakbot, Bumblebee ve Raspberry Robin gibi diğer kötü amaçlı yazılımlar için bir damlalığa dönüşmeden önce 2017 yılında bir bankacılık truva atı olarak hayatına başladı.

IcedID’nin teslimini içeren saldırılar, özellikle Microsoft’un web’den indirilen Office dosyalarından makroları engelleme kararının ardından çeşitli yöntemlerden yararlandı.

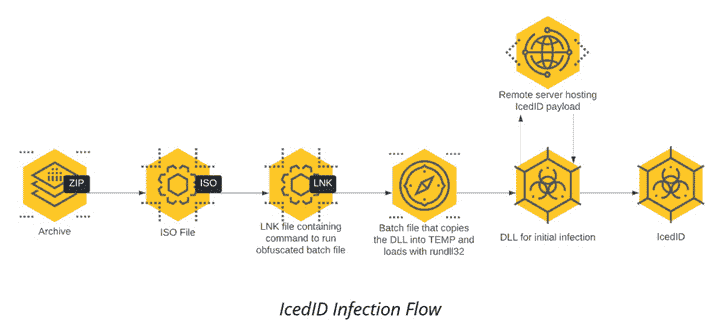

Cybereason tarafından detaylandırılan izinsiz giriş, enfeksiyon zincirinin IcedID yükünün yürütülmesiyle sonuçlanan bir ZIP arşivinde bulunan bir ISO görüntü dosyasıyla başlaması bakımından farklı değildir.

Kötü amaçlı yazılım daha sonra programlanmış bir görev aracılığıyla ana bilgisayarda kalıcılık oluşturur ve takip eden keşif etkinliği için Cobalt Strike Beacon da dahil olmak üzere ek yükler indirmek için uzak bir sunucuyla iletişim kurar.

Ayrıca ağ boyunca yanal hareket gerçekleştirir ve tüm bu iş istasyonlarında aynı Cobalt Strike Beacon’u çalıştırır ve ardından kuruluma devam eder. Atera ajanıyedekli bir uzaktan erişim mekanizması olarak meşru bir uzaktan yönetim aracı.

Araştırmacılar, “Bunun gibi BT araçlarını kullanmak, saldırganların, ilk kalıcılık mekanizmalarının keşfedilmesi ve düzeltilmesi durumunda kendileri için ek bir ‘arka kapı’ oluşturmalarına olanak tanır” dedi. “Bu araçların antivirüs veya EDR tarafından algılanma olasılığı daha düşük ve aynı zamanda yanlış pozitif olarak yazılma olasılığı daha yüksek.”

Cobalt Strike Beacon ayrıca bir C# aracını indirmek için bir kanal olarak kullanılır. Rubeus kimlik bilgisi hırsızlığı için, sonuçta tehdit aktörünün yanal olarak etki alanı yöneticisi ayrıcalıklarına sahip bir Windows Sunucusuna geçmesine izin verir.

Yükseltilmiş izinler daha sonra bir sahne oluşturmak için silah haline getirilir. DCSync saldırısırakibin bir etki alanı denetleyicisinin (DC) ve diğer etki alanı denetleyicilerinden kimlik bilgilerini alın.

Saldırının bir parçası olarak kullanılan diğer araçlar arasında, ağı yanal hareket için taramak için netscan.exe adlı yasal bir yardımcı program ve ayrıca MEGA bulut depolama hizmetiyle ilgili dizinleri sızdırmak için rclone dosya eşitleme yazılımı yer alıyor.

Bulgular, Cymru Ekibinden araştırmacıların, IcedID tarafından uzlaşma sonrasında ek işlevsellik sağlamak için kullanılan BackConnect (BC) protokolüne daha fazla ışık tutmasıyla geldi. VNC modülü bir uzaktan erişim kanalı sağlar.

Araştırmacılar, “BC durumunda, genel süreci farklı roller içinde yöneten iki operatör var gibi görünüyor.” not alınmış geçen ay, “etkinliğin çoğunu […] tipik çalışma haftasında meydana gelir.”

Gelişme aynı zamanda Kasım 2022’de Proofpoint’ten Emotet etkinliğindeki canlanmanın yeni bir IcedID sürümünün dağıtımıyla bağlantılı olduğuna dair bir raporu takip ediyor.