Raspberry Robin’in saldırı altyapısının yeni bir analizi ortaya çıktı. meydana çıkarmak diğer tehdit aktörlerinin bulaşmaları kendi kötü amaçlı faaliyetleri için yeniden tasarlamalarının mümkün olduğunu ve bu durumun onu daha da güçlü bir tehdit haline getirdiğini.

DEV-0856 adlı bir tehdit aktörüne atfedilen Raspberry Robin (aka QNAP solucanı), finans, hükümet, sigorta ve telekom kuruluşlarına yönelik saldırılarda kullanıldığı için giderek daha fazla radarın altına giren bir kötü amaçlı yazılımdır.

SocGholish, Bumblebee, TrueBot gibi çok çeşitli yükleri bırakmak için birden fazla tehdit aktörü kullanması göz önüne alındığında, Buzlu Kimlikve LockBit fidye yazılımı, sonraki aşama yüklerine hizmet verebilen yükleme başına ödeme (PPI) botnet olduğundan şüpheleniliyor.

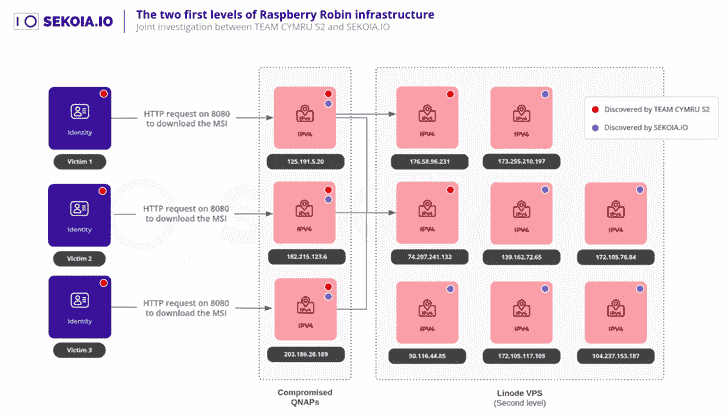

Raspberry Robin, özellikle, bir yayılma mekanizması olarak virüslü USB sürücülerini kullanır ve ihlal edilmiş QNAP ağa bağlı depolama (NAS) cihazlarını birinci seviye komut ve kontrol (C2) olarak kullanır.

Siber güvenlik firması SEKOIA, Linode’da barındırılan ve ikinci bir C2 katmanı olarak işlev gören ve muhtemelen bir sonraki henüz bilinmeyen katmana iletme proxy’leri olarak işlev gören en az sekiz sanal özel sunucuyu (VPS) tanımlayabildiğini söyledi.

Fransa merkezli şirket, “Güvenliği ihlal edilmiş her QNAP, bir doğrulayıcı ve iletici görevi görüyor gibi görünüyor” dedi. “Alınan istek geçerliyse altyapının bir üst katına yönlendirilir.”

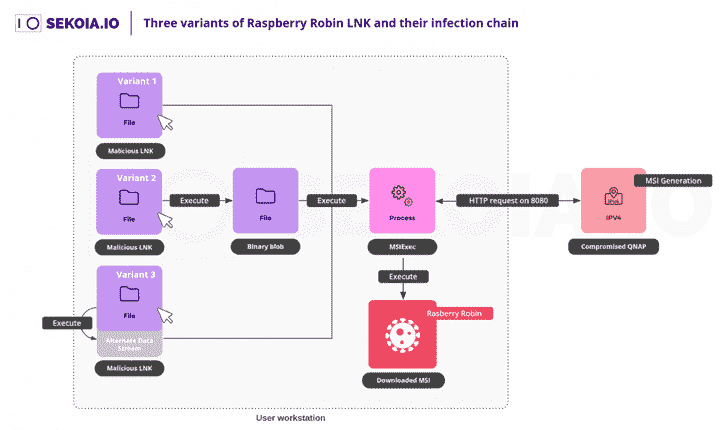

Böylece saldırı zinciri şu şekilde gelişir: Bir kullanıcı USB sürücüsünü yerleştirip bir Windows kısayol (.LNK) dosyası başlattığında, msiexec yardımcı programı başlatılır, bu da sırayla ana karışık Raspberry Robin yükü QNAP örneğinden.

Kötü amaçlı yazılımı getirmek için HTTP isteklerini göndermek için msiexec’e olan bu güven, bu tür isteklerin başka bir sahte MSI yükünü indirmek için DNS kaçırma saldırıları yoluyla veya sürelerinin sona ermesinden sonra önceden bilinen etki alanlarını satın alarak ele geçirilmesini mümkün kılar.

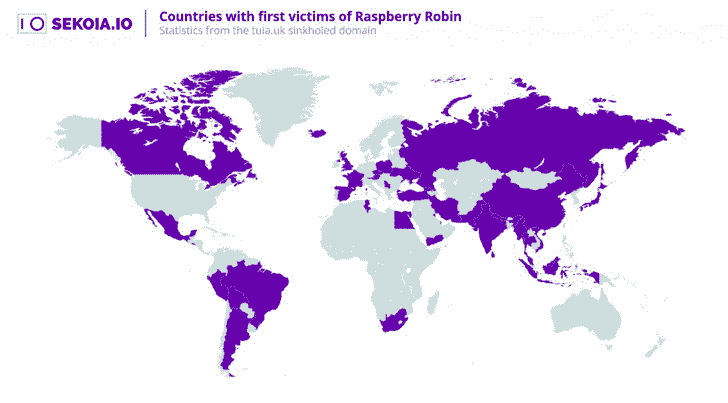

Böyle bir etki alanı tiua’dır.[.]Kampanyanın ilk günlerinde 2021 Temmuz ayı sonlarında tescil edilen ve 22 Eylül 2021 ile .UK sicili tarafından askıya alındığı 30 Kasım 2022 tarihleri arasında C2 olarak kullanılan uk.

Şirket, “Bu etki alanını düdenimize işaret ederek, Raspberry Robin operatörleri tarafından kullanılan ilk alanlardan birinden telemetri elde edebildik” dedi ve birkaç kurban gözlemlediğini belirterek, “bir Raspberry Robin alanını yeniden kullanmanın hala mümkün olduğunu” belirtti. kötü amaçlı faaliyetler için.”

Raspberry Robin USB enfeksiyonlarının ilk dalgasının nasıl gerçekleştiğinin kesin kökenleri şu anda bilinmiyor, ancak solucanı yaymak için diğer kötü amaçlı yazılımlara güvenilerek elde edilmiş olabileceğinden şüpheleniliyor.

Bu hipotez, Raspberry Robin .LNK dosyalarının virüslü ana bilgisayarlardan USB sürücülere dağıtılmasından sorumlu olduğu söylenen bir .NET yayıcı modülünün varlığıyla kanıtlanır. Bu .LNK dosyaları daha sonra yukarıda belirtilen yöntemle diğer makineleri tehlikeye atar.

Gelişme, Google’dan Mandiant’ın Rusya bağlantılı Turla grubunun ANDROMEDA tarafından Ukrayna’da ele geçirilen hedeflere keşif ve arka kapı araçları sağlamak için ANDROMEDA kötü amaçlı yazılımıyla ilişkili süresi dolmuş etki alanlarını yeniden kullandığını açıklamasından günler sonra geldi.

Araştırmacı, “Bot ağları birçok amaca hizmet ediyor ve operatörleri tarafından yeniden kullanılabilir ve/veya yeniden modellenebilir ve hatta zaman içinde diğer gruplar tarafından ele geçirilebilir.”