bu sıfırbot DDoS botnet, internete bağlı daha fazla cihazı hedefleme ve ağını ölçeklendirme becerisini genişleten önemli güncellemeler aldı.

Microsoft Tehdit İstihbarat Merkezi (MSTIC), devam eden tehdidi, bilinmeyen, yeni ortaya çıkan veya gelişmekte olan etkinlik kümeleri için ataması olan DEV-1061 takma adı altında izliyor.

İlk olarak bu ayın başlarında Fortinet FortiGuard Labs tarafından belgelenen Zerobot, web uygulamalarındaki ve güvenlik duvarları, yönlendiriciler ve kameralar gibi IoT cihazlarındaki güvenlik açıkları aracılığıyla yayılan Go tabanlı bir kötü amaçlı yazılımdır.

“Zerobot’un en yeni dağıtımı, Apache ve Apache Spark’daki güvenlik açıklarından yararlanma gibi ek yetenekler içerir (CVE-2021-42013 ve CVE-2022-33891 sırasıyla) ve yeni DDoS saldırı yetenekleri,” Microsoft araştırmacıları söz konusu.

Operatörleri tarafından ZeroStresser olarak da adlandırılan kötü amaçlı yazılım, çeşitli sosyal medya ağlarında satışa sunulan botnet ile diğer suç aktörlerine kiralık DDoS hizmeti olarak sunuluyor.

Microsoft, Zerobot – zerostresser ile bağlantılı bir etki alanı olduğunu söyledi[.]com – ödeme yapan müşterilere DDoS saldırısı özellikleri sunduğu için ABD Federal Soruşturma Bürosu (FBI) tarafından bu ay el konulan 48 alan adı arasında yer aldı.

Microsoft tarafından tespit edilen Zerobot’un en son sürümü, yalnızca yama uygulanmamış ve uygunsuz bir şekilde güvenliği sağlanmış cihazları hedeflemekle kalmıyor, aynı zamanda diğer ana bilgisayarlara yayılmak için 23 ve 2323 numaralı bağlantı noktalarında SSH ve Telnet üzerinden kaba kuvvet uygulamaya çalışıyor.

Zerobot 1.1 tarafından istismar edilen yeni eklenen bilinen kusurların listesi aşağıdaki gibidir –

- CVE-2017-17105 (CVSS puanı: 9.8) – Zivif PR115-204-P-RS’de bir komut enjeksiyon güvenlik açığı

- CVE-2019-10655 (CVSS puanı: 9.8) – Grandstream GAC2500, GXP2200, GVC3202, GXV3275 ve GXV3240’ta kimliği doğrulanmamış bir uzaktan kod yürütme güvenlik açığı

- CVE-2020-25223 (CVSS puanı: 9.8) – Sophos SG UTM’nin WebAdmin’inde uzaktan kod yürütme güvenlik açığı

- CVE-2021-42013 (CVSS puanı: 9.8) – Apache HTTP Sunucusunda uzaktan kod yürütme güvenlik açığı

- CVE-2022-31137 (CVSS puanı: 9.8) – Roxy-WI’da uzaktan kod yürütme güvenlik açığı

- CVE-2022-33891 (CVSS puanı: 8.8) – Apache Spark’da kimliği doğrulanmamış bir komut ekleme güvenlik açığı

- ZSL-2022-5717 (CVSS puanı: Yok) – MiniDVBLinux’ta uzaktan kök komut ekleme güvenlik açığı

Başarılı bir bulaşmanın ardından, saldırı zinciri, çevrimiçi olarak açığa çıkan daha hassas sistemlere kendi kendine yayılmasını sağlayan belirli bir CPU mimarisi için “sıfır” adlı bir ikili dosyayı indirmeye devam eder.

Ek olarak, Zerobot’un kötü amaçlı yürütülebilir dosyada yer almayan bilinen güvenlik açıklarına sahip cihazları tarayarak ve tehlikeye atarak çoğaldığı söyleniyor. CVE-2022-30023Tenda GPON AC1200 yönlendiricilerinde bir komut enjeksiyon güvenlik açığı.

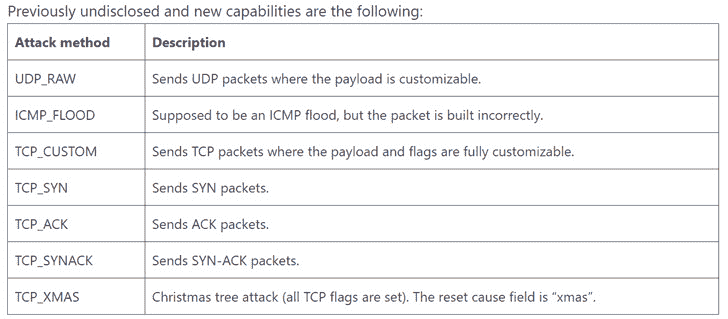

Zerobot 1.1 ayrıca UDP, ICMP ve TCP gibi protokollerden yararlanarak yedi yeni DDoS saldırı yöntemini bir araya getiriyor ve “sürekli gelişme ve yeni yeteneklerin hızla eklenmesi” anlamına geliyor.

“Siber ekonomide bir hizmet olarak kötü amaçlı yazılıma geçiş, saldırıları endüstriyelleştirdi ve saldırganların kötü amaçlı yazılım satın almasını ve kullanmasını, güvenliği ihlal edilmiş ağlar kurmasını ve bu ağlara erişimi sürdürmesini ve saldırılarını gerçekleştirmek için hazır araçları kullanmasını kolaylaştırdı.” dedi dev.