Tehdit aktörleri, güvenliği ihlal edilmiş geliştirici makinelerinde bilgi çalan kötü amaçlı yazılımları dağıtmak amacıyla Python Paket Dizinine (PyPI) yeni bir kötü amaçlı paketler dizisi yayınladı.

İlginç bir şekilde, kötü amaçlı yazılım ANGEL Stealer, Celestial Stealer, Fade Stealer, Leaf $tealer, PURE Stealer, Satan Stealer ve @skid Stealer gibi çeşitli adlara sahipken, siber güvenlik şirketi Phylum bunların hepsinin W4SP Stealer’ın kopyaları olduğunu buldu.

W4SP Stealer öncelikle kimlik bilgileri, kripto para cüzdanları, Discord jetonları ve diğer ilgili dosyalar dahil olmak üzere kullanıcı verilerini sifonlamak için işlev görür. BillyV3, BillyTheGoat ve billythegoat356 takma adlarını kullanan bir aktör tarafından yaratılmış ve yayınlanmıştır.

Araştırmacılar, “Nedense, her dağıtım, görünüşte keyfi görünen başka bir ad karşılığında W4SP referanslarını bulmaya/değiştirmeye çalışmış gibi görünüyor.” söz konusu bu hafta başlarında yayınlanan bir raporda.

16 hileli modül şu şekildedir: modulesecurity, informmodule, chazz, randomtime, proxygeneratorbil, easycordey, easycordeyy, tomproxies, sys-ej, py4sync, infosys, sysuptoer,nowsys, upamonkws, captchaboy ve proxybooster.

W4SP Stealer’ı dağıtan kampanya, Ekim 2022 civarında ilgi topladı, ancak göstergeler kampanyanın 25 Ağustos 2022’de başlamış olabileceğine işaret ediyor. O zamandan beri, aşağıdakileri içeren düzinelerce ek sahte paket W4SP Hırsızı kalıcı tehdit aktörleri tarafından PyPI’da yayınlandı.

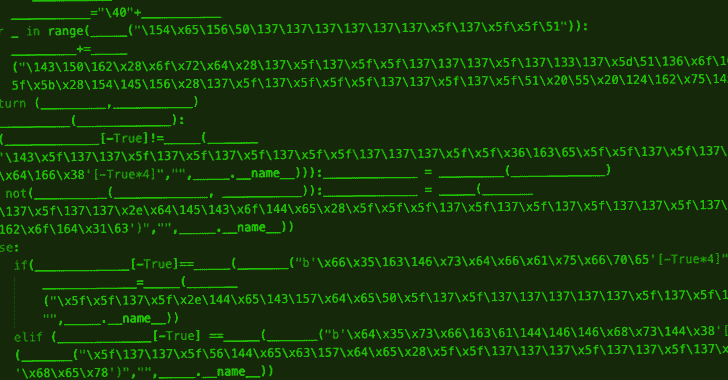

Etkinliğin en son tekrarı, ne pahasına olursa olsun, klgrth’te barındırılan karartılmış Leaf $tealer kötü amaçlı yazılımını indirmek için paketi kullanan chazz durumu dışında, hain niyetlerini gizleyecek kadar açık değil.[.]io yapıştırma hizmeti.

Saldırı zincirlerinin önceki sürümlerinin, doğrudan halka açık bir GitHub deposundan sonraki aşama Python kodunu alırken tespit edildiğini ve ardından kimlik bilgisi hırsızını düşürdüğünü belirtmekte fayda var.

Yeni taklit değişkenlerdeki artış, GitHub’ın orijinal W4SP Stealer kaynak kodunu tutan depoyu ele geçirmesiyle örtüşüyor ve bu da operasyonla bağlantısı olmayan siber suçluların da kötü amaçlı yazılımı PyPI kullanıcılarına saldırmak için silah haline getirdiğini gösteriyor.

Araştırmacılar, “PyPI, NPM ve benzerleri gibi açık kaynaklı ekosistemler, bu tür aktörler için bu tür kötü amaçlı yazılımları denemek ve dağıtmak için çok büyük kolay hedeflerdir” dedi. Girişimleri yalnızca daha sık, daha ısrarcı ve en karmaşık hale gelecektir.”

yazılım tedarik zinciri güvenlik firması, tutulan sekmeler Tehdit aktörünün Discord kanalında, ayrıca daha önce işaretlenen bir paketin adı altında işaretlendiği kaydedildi. pystyle hırsızı dağıtmak için BillyTheGoat tarafından trojanlaştırıldı.

Modül yalnızca rafa kaldırılmadı binlerce indirme ama aynı zamanda Eylül 2021’de kullanıcıların konsol çıktısını şekillendirmesine yardımcı olmak için zararsız bir yardımcı program olarak başladı. Kötü amaçlı değişiklikler, 28 Ekim 2022’de yayınlanan 2.1 ve 2.2 sürümlerinde tanıtıldı.

BillyTheGoat, Phylum’a “istenmeyen bir yazışmada”, çekilmeden önce yaklaşık bir saat boyunca PyPI’da yayında olan bu iki sürümün 400 indirme aldığı iddia ediliyor.

Araştırmacılar, “Bir paketin bugün iyi huylu olması ve yıllarca iyi huylu olma geçmişi göstermesi, bu şekilde kalacağı anlamına gelmez.” uyardı. “Tehdit aktörleri, meşru paketler oluşturmak için muazzam bir sabır gösterdiler, ancak yeterince popüler hale geldikten sonra onları kötü amaçlı yazılımlarla zehirlediler.”