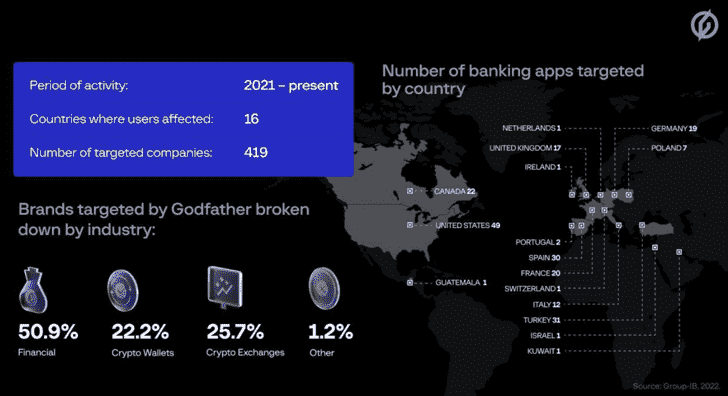

olarak bilinen bir Android bankacılık truva atı Mafya babası 16 ülkeye yayılan 400’den fazla bankacılık ve kripto para birimi uygulamasının kullanıcılarını hedeflemek için kullanılıyor.

Buna ABD, Türkiye, İspanya, İtalya, Kanada ve Kanada’daki kullanıcılara hizmet veren 215 banka, 94 kripto cüzdan sağlayıcısı ve 110 kripto değişim platformu ve diğerlerinin yanı sıra Singapur merkezli Group-IB dahildir. söz konusu The Hacker News ile paylaşılan bir raporda.

Kötü amaçlı yazılım, Android ekosistemini hedefleyen birçok finansal truva atı gibi, hedef uygulamaların üzerinde sunulan inandırıcı yer paylaşımlı ekranlar (aka web sahteleri) oluşturarak kullanıcı kimlik bilgilerini çalmaya çalışır.

Group-IB tarafından ilk olarak Haziran 2021’de tespit edildi ve kamuya açıklanmış Mart 2022’de ThreatFabric tarafından hazırlanan GodFather ayrıca, videoları kaydetmek, tuş vuruşlarını günlüğe kaydetmek, ekran görüntüleri yakalamak ve SMS ve arama günlüklerini toplamak için Android’in Erişilebilirlik API’lerini kötüye kullanmasına izin veren yerel arka kapı özelliklerini de paketler.

Group-IB’nin kötü amaçlı yazılım analizi, onun bir halefi olduğunu ortaya çıkardı. Anubiskaynak kodu Ocak 2019’da bir yeraltı forumunda sızdırılan başka bir bankacılık truva atı. Ayrıca, hizmet olarak kötü amaçlı yazılım (MaaS) modeli aracılığıyla diğer tehdit aktörlerine dağıtıldığı söyleniyor.

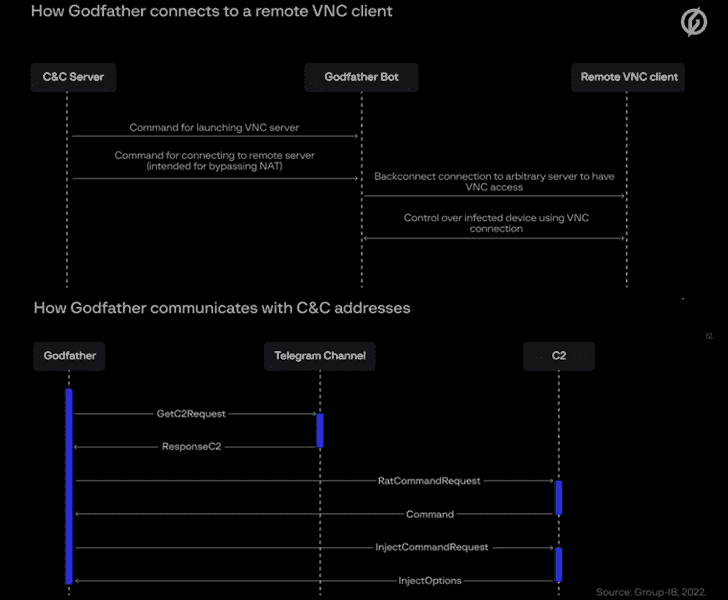

İki kötü amaçlı yazılım ailesi arasındaki benzerlikler, komut ve kontrol (C2) adresini alma yöntemine, C2 komutlarının uygulanmasına ve web sahtekarlığı, proxy ve ekran yakalama modüllerine kadar uzanır. Ancak, ses kaydı ve konum izleme özellikleri kaldırıldı.

Group-IB, “İlginç bir şekilde, GodFather, Sovyet sonrası ülkelerdeki kullanıcıları ayırıyor” dedi. “Potansiyel kurbanın sistem tercihleri o bölgedeki dillerden birini içeriyorsa, Truva Atı kapanıyor. Bu, GodFather’ın geliştiricilerinin Rusça konuştuğu anlamına gelebilir.”

GodFather’ı öne çıkaran şey, komut ve kontrol (C2) sunucu adresini kullanarak kodlanmış aktör kontrollü Telegram kanal açıklamalarının şifresini çözerek almasıdır. Balon balığı şifresi.

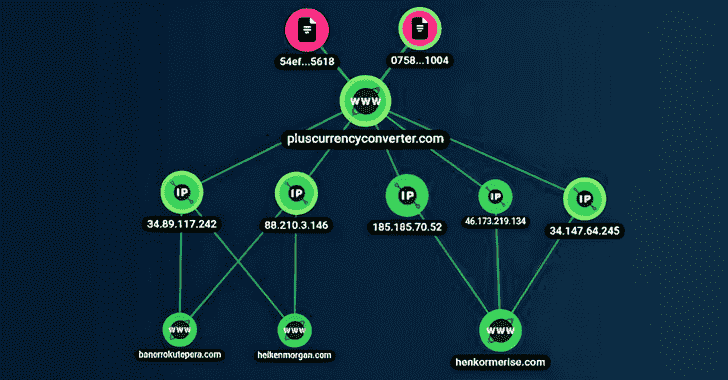

Kullanıcı cihazlarını etkilemek için kullanılan kesin işleyiş biçimi bilinmemekle birlikte, tehdit aktörünün komuta ve kontrol (C2) altyapısının incelenmesi, truva atı bulaşmış damlalık uygulamalarının potansiyel bir dağıtım vektörü olduğunu ortaya koyuyor.

Bu, Haziran 2022 itibarıyla Google Play Store’da barındırılan Currency Converter Plus (com.plus.currencyconverter) adlı bir uygulamaya bağlı bir C2 adresine dayanmaktadır. Söz konusu uygulama artık indirilemez.

Group-IB tarafından incelenen başka bir eser, meşru kimliğine bürünüyor Google Play Koruma başlatıldığında, bir hizmet oluşturan bir hizmet devam eden bildirim ve simgesini yüklü uygulamalar listesinden gizler.

Bulgular Cyble olarak geliyor keşfetti Türkiye’deki kullanıcılara yönelik MYT Müzik uygulaması kılığına giren bir dizi GodFather örneği.

GodFather, Anubis tabanlı tek Android kötü amaçlı yazılımı değildir. Temmuz ayının başlarında ThreatFabric, Anubis’in değiştirilmiş bir versiyonunun şu şekilde bilindiğini ortaya çıkardı: Şahin devlete ait VTB Bank’ı taklit ederek Rus kullanıcıları hedef aldı.

Group-IB araştırmacısı Artem Grischenko, “GodFather’ın ortaya çıkışı, tehdit aktörlerinin, kötü amaçlı yazılım algılama ve önleme sağlayıcılarının ürünlerini güncelleme çabalarına rağmen, etkinliklerini sürdürmek için araçlarını düzenleme ve güncelleme yeteneklerinin altını çiziyor” dedi.

“GodFather gibi bir araçla, tehdit aktörleri yalnızca belirli bir uygulama için inandırıcı web sahtekarlıkları oluşturma yetenekleriyle sınırlıdır. Bazen, devam filmi gerçekten de orijinalinden daha iyi olabilir.”