Play olarak bilinen bir fidye yazılımı türüne bağlı tehdit aktörleri, Outlook Web Access aracılığıyla uzaktan kod yürütmeyi (RCE) gerçekleştirmek için Microsoft Exchange Server’daki ProxyNotShell kusurlarına yönelik engelleme kurallarını atlayan daha önce hiç görülmemiş bir açıklardan yararlanma zincirinden yararlanıyor (OWA).

“Yeni yararlanma yöntemi, URL yeniden yazma azaltmalarını atlar. Otomatik bulma uç noktası,” CrowdStrike araştırmacıları Brian Pitchford, Erik Iker ve Nicolas Zilio söz konusu Salı günü yayınlanan teknik bir yazıda.

İlk olarak Haziran 2022’de ortaya çıkan Play fidye yazılımı, açıklığa kavuşmuş Hive gibi diğer fidye yazılımı aileleri tarafından kullanılan birçok taktiği benimsemek ve Nokoyavaikincisi Rust’a yükseltildi Eylül 2022’de.

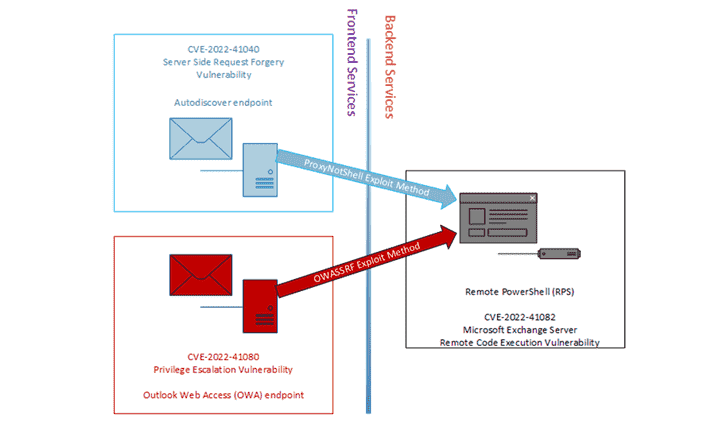

Siber güvenlik şirketinin çeşitli Play fidye yazılımı izinsiz girişlerine ilişkin araştırmaları, hedef ortamlara ilk erişimin doğrudan istismar yoluyla sağlanmadığını ortaya çıkardı. CVE-2022-41040bunun yerine OWA uç noktası aracılığıyla.

dublajlı OWASSRFteknik muhtemelen şu şekilde izlenen başka bir kritik kusurdan yararlanır: CVE-2022-41080 (CVSS puanı: 8.8) ayrıcalık artışı elde etmek için, ardından kötüye kullanma CVE-2022-41082 uzaktan kod yürütme için.

Hem CVE-2022-41040 hem de CVE-2022-41080’in sunucu tarafı istek sahteciliği (SSRF), bir saldırganın yetkisiz dahili kaynaklara erişmesine izin verir, bu durumda PowerShell uzaktan iletişimi hizmet.

CrowdStrike, başarılı ilk erişimin, saldırganın kalıcı erişimi sürdürmek için meşru Plink ve AnyDesk yürütülebilir dosyalarını bırakmasına ve ayrıca kötü amaçlı etkinliği gizlemek için virüs bulaşmış sunuculardaki Windows Olay Günlüklerini temizlemek için adımlar atmasına olanak tanıdığını söyledi.

Üç güvenlik açığı da Microsoft tarafından Kasım 2022 Salı Yaması güncellemelerinin bir parçası olarak giderildi. Ancak CVE-2022-41080’in CVE-2022-41040 ve CVE-2022-41082 ile birlikte sıfır gün olarak aktif bir şekilde istismar edilip edilmediği belli değil.

Windows üreticisi, CVE-2022-41080’i “İstismar Daha Muhtemel” değerlendirmesiyle etiketledi, bu da bir saldırganın kusuru güvenilir bir şekilde silah haline getirmek için kullanılabilecek açıklardan yararlanma kodu oluşturmasının mümkün olduğunu ima ediyor.

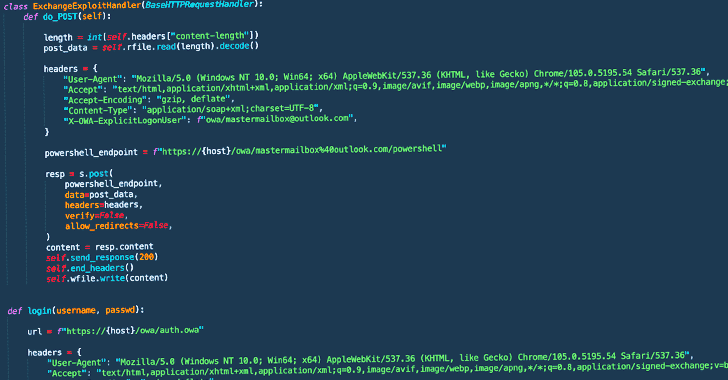

CrowdStrike ayrıca, bir kavram kanıtı (PoC) Python komut dosyasının keşfetti Huntress Labs araştırmacısı Dray Agha tarafından geçen hafta sızdırılan ve Play fidye yazılımı aktörleri tarafından ilk erişim için kullanılmış olabilir.

Bu, Python betiğinin çalıştırılmasının “en son Play fidye yazılımı saldırılarında oluşturulan günlükleri çoğaltmayı” mümkün kıldığı gerçeğiyle kanıtlanmaktadır.

Araştırmacılar, “ProxyNotShell için URL yeniden yazma hafifletme önlemleri bu yararlanma yöntemine karşı etkili olmadığından, kuruluşlar, kötüye kullanımı önlemek için Exchange için 8 Kasım 2022 yamalarını uygulamalıdır” dedi.

Güncelleme

Siber güvenlik şirketi Rapid7, Çarşamba günü ilgili bir danışma belgesinde, uzaktan kod yürütme elde etmek için yukarıda belirtilen OWASSRF istismar zinciri aracılığıyla “Microsoft Exchange Sunucusu ihlallerinin sayısında artış” gözlemlediğini söyledi.

Rapid7 araştırmacısı Glenn Thorpe, “Yamalı sunucular savunmasız görünmüyor, yalnızca Microsoft’un hafifletmelerini kullanan sunucular savunmasız görünüyor.” kayıt edilmiş. “Tehdit aktörleri bunu fidye yazılımı dağıtmak için kullanıyor.”

The Hacker News ile paylaşılan bir bildiride bir Microsoft sözcüsü, “rapor edilen yöntem, en son güvenlik güncellemelerimizi uygulamayan savunmasız sistemlerden yararlanıyor” dedi ve “müşterilerin en son güncellemeleri, özellikle de bizim güncellemelerimizi yüklemeye öncelik vermesi gerektiğini” ekledi. Kasım 2022 Exchange Server güncellemeleri.”