Rusya bağlantılı Gamaredon grubu, bu yılın başlarında sürmekte olan Rus-Ukrayna savaşının ortasında bir NATO üye ülkesindeki büyük bir petrol rafineri şirketine girme girişiminde başarısız oldu.

30 Ağustos 2022’de gerçekleşen saldırı, Rusya Federal Güvenlik Servisi’ne (FSB) atfedilen gelişmiş kalıcı tehdit (APT) tarafından düzenlenen çok sayıda saldırıdan yalnızca biri.

Actinium, Armageddon, Iron Tilden, Primitive Bear, Shuckworm, Trident Ursa ve Winterflounder takma adlarıyla da bilinen Gamaredon, hassas verileri toplamak için öncelikle Ukraynalı kuruluşların ve daha az ölçüde NATO müttefiklerinin peşine düşme geçmişine sahiptir.

Palo Alto Ağlar Birimi 42, “Karada ve siber uzayda çatışma devam ederken, Trident Ursa özel bir erişim yaratıcısı ve istihbarat toplayıcı olarak çalışıyor.” söz konusu The Hacker News ile paylaşılan bir raporda. “Trident Ursa, Ukrayna’yı hedef alan en yaygın, müdahaleci, sürekli aktif ve odaklanmış APT’lerden biri olmaya devam ediyor.”

Unit 42’nin grubun faaliyetlerini sürekli olarak izlemesi, sürekli değişen ve genişleyen önceliklere yanıt olarak son 10 ayda 500’den fazla yeni etki alanı, 200 kötü amaçlı yazılım örneği ve taktiklerinde çok sayıda değişiklik ortaya çıkardı.

Siber saldırıların ötesinde, daha geniş bir güvenlik topluluğunun, sözde bir Gamaredon ortağından, düşman tarafından benimsenen sindirme tekniklerini vurgulayan tehdit tweet’lerinin alıcısı olduğu söyleniyor.

Diğer dikkate değer yöntemler arasında, komuta ve kontrol (C2) sunucularına bakmak için Telegram sayfalarının kullanılması ve hızlı akış DNS IP tabanlı reddetme listesi oluşturma ve yayından kaldırma çabalarını zorlaştırmak için kısa bir süre içinde birçok IP adresi arasında geçiş yapmak.

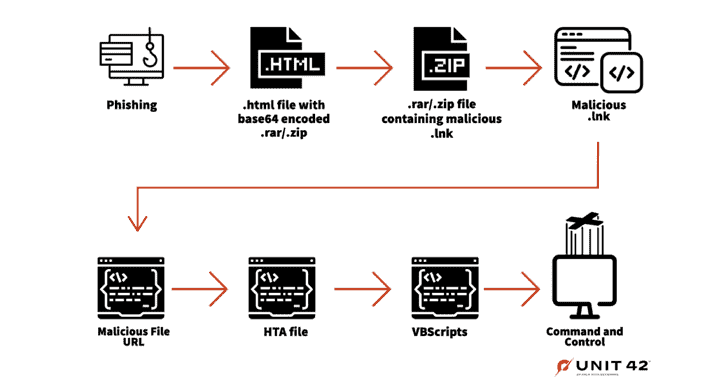

Saldırıların kendisi, güvenliği ihlal edilmiş ana bilgisayarda kalıcılık oluşturabilen ve C2 sunucusu tarafından sağlanan ek VBScript kodunu çalıştırabilen bir VBScript arka kapısı konuşlandırmak için hedefli kimlik avı e-postalarına gömülü silah haline getirilmiş eklerin teslimini gerektirir.

Gamaredon bulaşma zincirlerinin, saldırıları belirli konumlarla sınırlamak için coğrafi engellemeden yararlandığı ve daha sonra başka komutları yürütmek için C2 sunucusuna bağlanan sonraki aşama VBScript yüklerini başlatmak için damlalıklı yürütülebilir dosyaları kullandığı da gözlemlendi.

Coğrafi engelleme mekanizması, tehdit aktörünün saldırılarının hedeflenen ülkeler dışındaki görünürlüğünü azalttığı ve faaliyetlerinin izlenmesini zorlaştırdığı için bir güvenlik kör noktası işlevi görür.

Araştırmacılar, “Trident Ursa, operasyonlarında aşırı karmaşık veya karmaşık teknikler kullanmayan çevik ve uyarlanabilir bir APT olmaya devam ediyor” dedi. “Çoğu durumda, operasyonlarını başarılı bir şekilde yürütmek için – önemli miktarda karartma ile birlikte – ve rutin kimlik avı girişimlerinin yanı sıra halka açık araçlara ve komut dosyalarına güveniyorlar.”