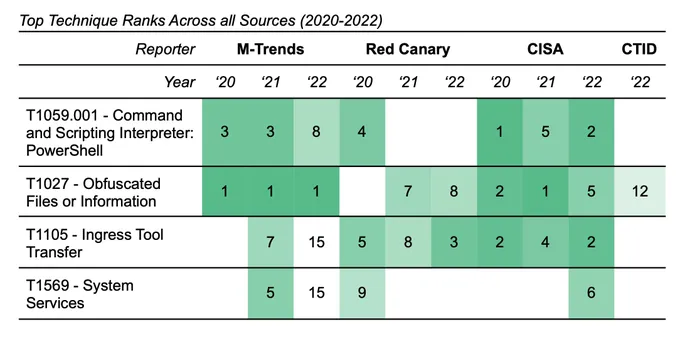

Araştırmanın ayrıntılarını 14 Aralık’ta yayınlayan Splunk veri analistlerine göre, dört kuruluşun karşılaştığı tehditlerin analizi, saldırganların sistemleri tehlikeye atmak, ağlara sızmak ve veri çalmak için kullandıkları en yaygın teknikleri belirledi.

Analiz, MITRE ATT&CK çerçevesi tarafından tanımlandığı şekliyle en popüler uzlaşma sonrası tehdit faaliyetlerini bulmak için Mandiant, Red Canary, MITRE’nin Tehdit Bilgilendirilmiş Savunma Merkezi ve ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’ndan (CISA) yayınlanan verileri kullandı. Örneğin, güvenliği ihlal edilmiş bir sisteme erişim sağlayan tehdit gruplarının, saldırılarını bir ağ genelinde yanal olarak genişletmek ve güvenliği ihlal edilmiş makinede kalıcılık kazanmak için PowerShell komut satırı yardımcı programını başlatma olasılığı yüksektir (zamanın %28’i). .

Analize göre, PowerShell kullanımı, dosyaları gizleme ve halka açık uygulamalardan yararlanma, saldırganlar için en popüler üç tekniktir. Splunk’ta seçkin bir güvenlik stratejisti olan Ryan Kovar, güvenlik operasyon merkezi (SOC) yöneticilerinin verileri kullanarak ortak taktikleri tespit etmeye odaklanmalarını sağlayabileceğini söylüyor.

“Çoğu zaman, SOC analistleri nereden başlayacaklarını bilmiyorlar ve bunlar, dört güvenilir kaynağın sürekli olarak bu teknikleri kullanan düşmanları gördüklerini söylediği alanlar” diyor. “Dünya çapında birçok insanla konuşuyorum ve PowerShell için günlük kaydı açık değil ve PowerShell için günlük kaydınız yoksa bunlara göre tartışmasız 1 numaralı düşman tekniğinin ne olduğunu asla göremeyeceksiniz. dört grup.”

bu analiz çabası MITRE ATT&CK çerçevesinden 400’den fazla teknik ve endüstriyel kontrol sistemlerini (ICS) hedef alan 100’den fazla teknik dahil olmak üzere, birden çok sektörden ve birden çok yıldan siber saldırılara ilişkin birleşik veriler.

Analiz, saldırganların daha gizli taktikler ve uygulamalı izinsiz giriş teknikleri kullanmaya yöneldiği ve SOC analistlerinin eğitimini giderek daha önemli hale getirdiği bir zamanda geliyor. Örneğin geçen yıl, siber güvenlik hizmetleri şirketi CrowdStrike, şu anda tüm saldırıların %18’ini oluşturan hedefli saldırılarda küçük ama ölçülebilir bir artış gördü. Buna ek olarak, saldırganlar saldırılarında kötü amaçlı yazılımlardan kaçınıyor ve firma tarafından araştırılan izinsiz girişlerin %71’i kötü amaçlı araçlar kullanmıyor.

Splunk araştırmacıları analizde, defans oyuncuları için saldırıları tespit etmenin yollarını bulmanın zor olduğunu belirtti.

Analiz, “Hangi tehditlerin en çok dikkati hak ettiğine karar vermek hiç bu kadar zor olmamıştı” dedi. “Analiz çabalarını yönlendirmek için sağlam bir savunma yaklaşımı, ATT&CK’de temsil edilenler gibi saldırgan ticaret araçlarının eğilimlerine ve ilerlemesine odaklanarak veriye dayalı olmalıdır.”

PowerShell, Gizlenmiş Dosyalar En İyi Taktikler

Davetsiz misafirler tarafından kullanılan ilk dört taktik, PowerShell’i bir komut kabuğu ve komut dosyası yorumlayıcısı olarak kullanmayı ve gizli kalmak için dosyaları ve komutları gizlemeye çalışmayı içerir. Splunk’ın analizine göre, herkese açık uygulamalardaki güvenlik açıklarını kullanmak üçüncü en yaygın teknikken, spear-phishing saldırıları 1 numaralı ilk erişim tekniğidir.

Şirket, listeyi en yaygın 20 taktikle genişletmeyi planlıyor ve güvenlik ekiplerinin teknikleri tespit edip edemeyeceklerini ve bunu yapmak için mevcut araçlarını en iyi nasıl kullanacaklarını tartışmasına olanak tanıyor.

Çabaların kritik bir kısmı, her tekniği, nasıl tespit edilebileceğini ve mevcut bilgilerin, telemetrinin ve günlüklerin tekniği kullanan saldırganları tespit edip edemediğini ortaya çıkarmak olmalıdır. Kovar, hangi günlüklerin ve telemetrinin izleneceğini belirlemenin işin zor olduğunu söylüyor.

“Her satıcı ve şirket çok farklı bilgilere ve farklı platformlara sahip olduğundan, bu bilgileri günlüğe kaydetmenin ve göstermenin tüm yollarını bulun” diyor. “Zor iş burada devreye giriyor ve birçok insan ne yapmak istediğini biliyor ama nereden başlayacaklarını bilmiyorlar.”

Tehdit Avcıları İçin Acıyı Hafifletmek

SOC’ler ve güvenlik ekipleri, saldırganlar tarafından en yaygın olarak kullanılan saldırı tekniklerine odaklanarak programlarını nasıl geliştirecekleri ve saldırganları nasıl daha iyi tespit edecekleri hakkında daha fazla bilgiye sahip olmalıdır.

SOC analizi işini kolaylaştırmak çok önemlidir. Bir yıllık bir anket, SOC analistlerinin %72’sinin işlerini yapmanın acısını 10 üzerinden en az 7 olarak derecelendirdiğini buldu.

Sonunda Splunk, siber güvenlik uzmanlarına ağlarını saldırılara karşı güçlendirmenin bir yolunu vermeyi amaçlıyor. Kovar, ilk 20 saldırı taktiği listesini ele almanın ve SOC’nin her tekniği tespit edebilmesini sağlamanın 2023’e başlamak için harika bir yol olduğunu söylüyor.

“Yolunuz değişebilir,” diye ekliyor, “ancak tehdit avı programınıza birkaç alanda başlamak istiyorsanız ve yatırımınızın hemen geri dönüşünü istiyorsanız, başlayabileceğiniz yerin burası olduğundan eminim.”