Bulut güvenlik şirketi Lightspin’e göre, Amazon Elastic Container Registry (ECR) Public Gallery’de çok sayıda saldırı düzenlemek için potansiyel olarak kullanılmış olabilecek kritik bir güvenlik açığı ortaya çıktı.

Lightspin güvenlik araştırma direktörü Gafnit Amiga, “Bu güvenlik açığından yararlanan kötü niyetli bir kişi, Amazon ECR Genel Galerisi’ndeki tüm görüntüleri silebilir veya görüntü içeriklerini kötü amaçlı kod enjekte etmek için güncelleyebilir” dedi. bildiri The Hacker News ile paylaştı.

“Bu kötü amaçlı kod, kullanıcının yerel makinelerinde, Kubernetes kümelerinde veya bulut ortamlarında olsun, görüntüyü çeken ve çalıştıran herhangi bir makinede yürütülür.”

ECR bir kapsayıcı görüntü kayıt hizmeti Amazon Web Services tarafından yönetilir ve kullanıcıların kodu Docker görüntüleri olarak paketlemesine ve yapıtları ölçeklenebilir bir şekilde devreye almasına olanak tanır. ECR’de barındırılan halka açık depolar, ECR Genel Galerisi.

Amazon, “Varsayılan olarak, hesabınız genel kayıt defterinizdeki depolara okuma ve yazma erişimine sahiptir.” notlar belgelerinde. “Ancak, IAM kullanıcılarının Amazon ECR API’lerine çağrı yapmak ve görüntüleri havuzlarınıza göndermek için izinlere ihtiyacı var.”

Ancak Lightspin tarafından belirlenen sorun, harici aktörler tarafından belgelenmemiş dahili ECR Genel API’lerinden yararlanarak diğer AWS hesaplarına ait kayıt defterlerindeki ve depolardaki yasal görüntülerin zehirli sürümlerini silmek, güncellemek ve oluşturmak için silah haline getirilebileceği anlamına geliyordu.

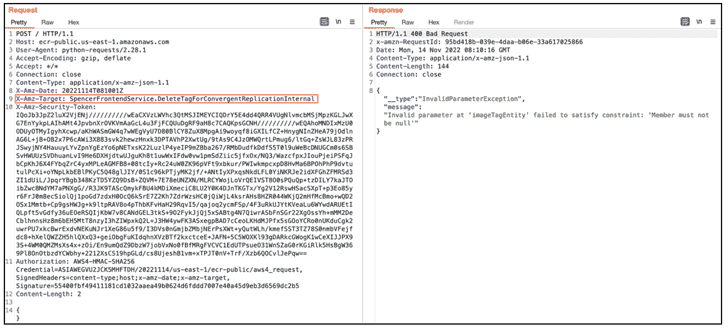

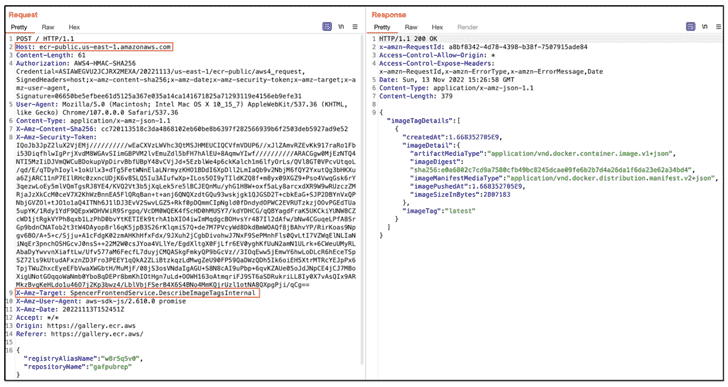

Bu, kullanarak geçici kimlik bilgileri edinerek elde edilir. Amazon Cognito’su istekleri dahili API’lere yetkilendirmek ve “DeleteImageForConvergentReplicationInternal” kullanarak görüntüleri silme eylemini etkinleştirmek veya alternatif olarak “PutImageForConvergentReplicationInternal” eylemi aracılığıyla yeni bir görüntü göndermek.

Lightspin, kusuru “derin yazılım tedarik zinciri saldırısı” örneği olarak nitelendirdi.

Amazon o zamandan beri bir düzeltme dağıtıldı 16 Kasım 2022 itibarıyla, sorunun ciddiyetinin göstergesi olarak, bildirildikten sonra 24 saatten daha kısa bir süre sonra zayıflığı gidermek. Herhangi bir müşteri işlemi gerekmez.

Amiga, “Bu güvenlik açığı potansiyel olarak hizmet reddine, veri hırsızlığına, yanal harekete, ayrıcalık yükseltmeye, veri imhasına ve yalnızca rakibin kurnazlığı ve hedefleriyle sınırlı olan diğer çok değişkenli saldırı yollarına yol açabilir” dedi.

“Kötü niyetli bir aktör, ECR Kamunun güven modelini kötüye kullanırken popüler görüntüleri zehirleyebilir, çünkü bu görüntüler doğrulanmış gibi görünerek ECR Kamu tedarik zincirini baltalayabilir.”