olarak bilinen İranlı gelişmiş kalıcı tehdit (APT) aktörü. Agrius Güney Afrika, İsrail ve Hong Kong’daki elmas endüstrilerini hedef alan bir dizi veri silme saldırısının arkasında olduğu belirtildi.

ESET tarafından Fantasy olarak adlandırılan silicinin, Şubat 2022’de başlayan bir kampanyanın parçası olarak İsrailli bir yazılım paketi geliştiricisini hedef alan bir tedarik zinciri saldırısı yoluyla teslim edildiğine inanılıyor.

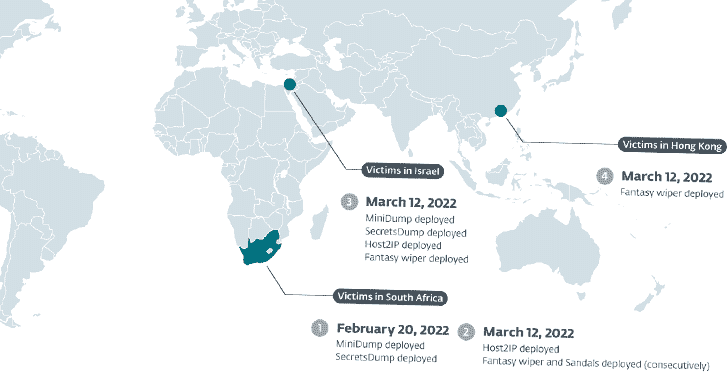

Kurbanlar arasında İK firmaları, BT danışmanlık şirketleri ve İsrail’deki bir elmas toptancısı; elmas endüstrisinde çalışan bir Güney Afrika kuruluşu; ve Hong Kong merkezli bir kuyumcu.

ESET araştırmacısı Adam Burgher, “Fantasy silici, daha önce bildirilen Apostle silicinin temelleri üzerine inşa edildi, ancak Apostle’ın orijinal olarak yaptığı gibi fidye yazılımı gibi görünmeye çalışmıyor” dedi. ifşa Çarşamba analizinde. “Bunun yerine, verileri silmeye doğru gidiyor.”

Apostle, ilk olarak Mayıs 2021’de SentinelOne tarafından İsrail hedeflerine yönelik yıkıcı saldırılarda konuşlandırılan, siliciden dönüşen bir fidye yazılımı olarak belgelendi.

İzinsiz girişlerin arkasındaki İran bağlantılı grup Agrius, en az Aralık 2020’den beri faaliyet gösteriyor ve internete dönük uygulamalardaki bilinen güvenlik açıklarından yararlanarak keşif, yanal hareket ve teslimatı kolaylaştırmak için kullanılan web kabuklarını bırakıyor. son aşama yükleri.

Slovak siber güvenlik şirketi, ilk saldırının 20 Şubat 2022’de, aktörün Güney Afrika kuruluşunun BT ağına kimlik bilgileri toplama araçlarını yerleştirmesiyle tespit edildiğini söyledi.

Agrius daha sonra, aynı tarihte İsrail ve Hong Kong’daki diğer şirketlere saldırmadan önce, 12 Mart 2022’de Fantasy aracılığıyla silme saldırısını başlattı.

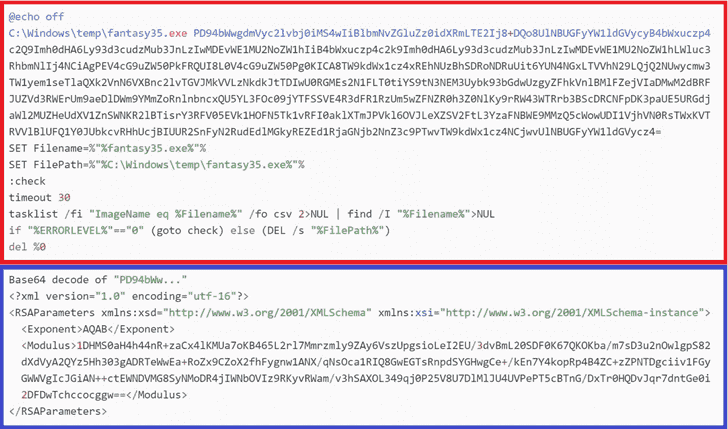

Fantasy, C#/.NET ile yazılmış 32-bit bir Windows yürütülebilir dosyası olan Sandals adlı başka bir araç aracılığıyla yürütülür. İsrailli geliştiricinin yazılım güncelleme mekanizmasını kullanarak bir tedarik zinciri saldırısı yoluyla güvenliği ihlal edilmiş ana bilgisayara konuşlandırıldığı söyleniyor.

Bu, ESET’in, tüm kurbanların etkilenen yazılım geliştiricinin müşterileri olduğu ve silici ikili dosyasının kendi adlandırma kuralına (“fantasy45.exe” ve “fantasy35.exe”) benzer bir adlandırma kuralı izlediği yönündeki değerlendirmesiyle doğrulanmıştır. meşru muadili.

Silecek, kendi adına, her sürücü için dizin listesini yinelemeli olarak alarak, bu dizinlerdeki her dosyanın üzerine çöp verileri yazarak, dosyalara gelecekteki bir zaman damgası atayarak ve ardından onları silerek çalışır.

Burgher, “Bu muhtemelen kurtarma ve adli tıp analizini zorlaştırmak için yapılıyor” dedi.

Etkinliğin tüm izlerini silmeye yönelik başka bir girişimde Fantasy, tüm Windows olay günlüklerini temizler, tekrar tekrar sistem sürücüsündeki tüm dosyaları temizler, sistemin Ana Önyükleme Kaydının üzerine yazar, kendini siler ve sonunda makineyi yeniden başlatır.

Üç saatten fazla sürmeyen kampanya, ESET’in silecek çalışmasını engelleyebildiğini belirtmesiyle sonuçta başarısız oldu. Yazılımın geliştiricisi o zamandan beri saldırıları engellemek için temiz güncellemeler yayınladı.

Tedarik zinciri saldırısının kurbanı olan İsrail şirketinin adı ESET tarafından açıklanmadı, ancak kanıtlar şirketin kurumsal kaynak planlaması pazarlayan Rubinstein Software olduğuna işaret ediyor (ERP) çözüm denir fantezi mücevher stoğu yönetimi için kullanılır.

Burgher, “2021’deki keşfinden bu yana Agrius yalnızca yıkıcı operasyonlara odaklandı.”

“Bu amaçla, Agrius operatörleri muhtemelen İsrailli bir yazılım şirketinin en yeni sileceği Fantasy’yi İsrail, Hong Kong ve Güney Afrika’daki kurbanlara dağıtmak için yazılım güncelleme mekanizmalarını hedef alarak bir tedarik zinciri saldırısı gerçekleştirdi.”

Agrius, yıkıcı silecek kötü amaçlı yazılımlarını dağıttığı tespit edilen İran bağlantılı ilk tehdit grubundan çok uzak.

bu APT33 bilgisayar korsanlığı grubu (aka Elfin, Holmiyumİran hükümetinin emriyle hareket ettiğinden şüphelenilen veya Rafined Kitten), çok sayıda saldırının arkasında olduğu söyleniyor. Shamoon silecek Orta Doğu’da bulunan hedeflere karşı.

ZeroCleare kod adlı veri silen kötü amaçlı yazılım, Orta Doğu’daki enerji ve sanayi sektöründen kuruluşlara yönelik saldırılarda APT34 (OilRig veya Helix Kitten olarak da bilinir) olarak izlenen İran destekli tehdit aktörleri tarafından da kullanıldı.