İran bağlantılı Çamurlu su yeni bir kimlik avı faaliyetinin parçası olarak Orta Doğu ile Orta ve Batı Asya’daki birçok ülkeyi hedef alan bir tehdit aktörü gözlemlendi.

Deep Instinct araştırmacısı Simon Kenin, “Kampanyanın Ermenistan, Azerbaycan, Mısır, Irak, İsrail, Ürdün, Umman, Katar, Tacikistan ve Birleşik Arap Emirlikleri’ni hedef aldığı gözlemlendi.” söz konusu teknik bir yazıda.

Boggy Serpens, Cobalt Ulster, Earth Vetala, Mercury, Seedworm, Static Kitten ve TEMP.Zagros olarak da adlandırılan MuddyWater’ın İran İstihbarat ve Güvenlik Bakanlığı’nda (MOIS) ikincil bir unsur olduğu söyleniyor.

En az 2017’den beri aktif olan casusluk grubu tarafından düzenlenen saldırılar genellikle telekomünikasyon, hükümet, savunma ve petrol sektörlerini hedef aldı.

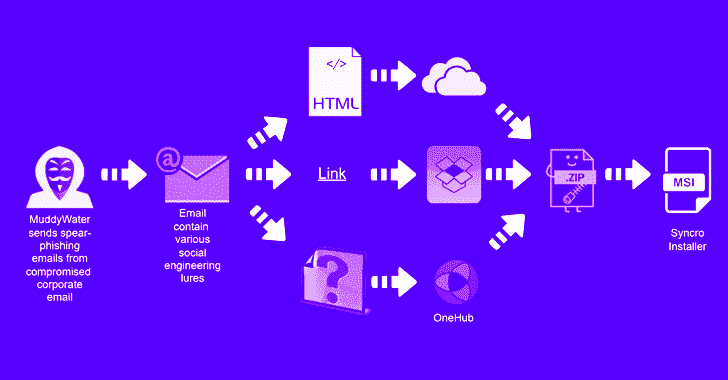

Mevcut izinsiz giriş seti, MuddyWater’ın doğrudan Dropbox bağlantıları veya bir ZIP arşiv dosyasına işaret eden katıştırılmış bir URL’ye sahip belge ekleri içeren kimlik avı tuzaklarını kullanma şeklindeki uzun süredir devam eden çalışma biçimini takip ediyor.

Burada, mesajların halihazırda güvenliği ihlal edilmiş kurumsal e-posta hesaplarından gönderildiğini belirtmekte fayda var. satışa sunulan Xleet, Odin, Xmina ve Lufix gibi web posta mağazaları tarafından hesap başına 8 ila 25 ABD Doları arasında karanlık ağda.

Arşiv dosyaları daha önce ScreenConnect ve RemoteUtilities gibi meşru araçlar için yükleyicileri barındırırken, oyuncunun radarın altından uçmak için Temmuz 2022’de Atera Agent’a geçtiği gözlemlendi.

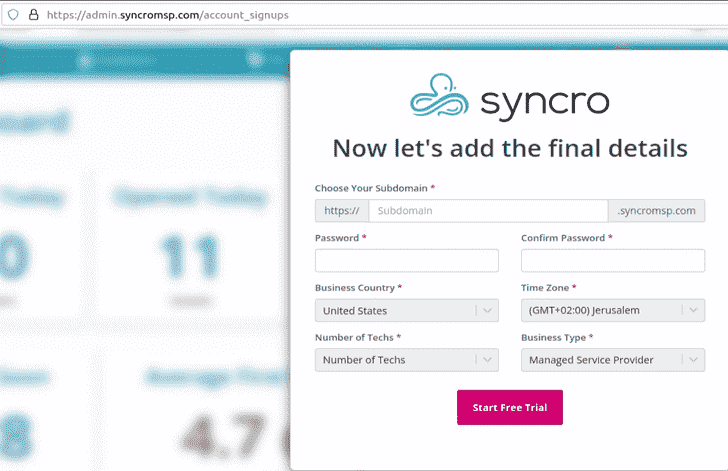

Ancak kampanyanın aktif olarak sürdürüldüğünün ve güncellendiğinin bir başka işareti olarak, saldırı taktikleri, Syncro adlı farklı bir uzaktan yönetim aracı sunmak için bir kez daha ayarlandı.

bu entegre MSP yazılımı bir makineyi tamamen kontrol etmenin bir yolunu sunarak düşmanın keşif yapmasına, ek arka kapılar açmasına ve hatta diğer aktörlere erişim satmasına olanak tanır.

Kenin, “Bu tür yetenekler aracılığıyla kurumsal bir makineye erişimi olan bir tehdit aktörü, neredeyse sınırsız seçeneğe sahiptir” dedi.

Bulgular, Deep Instinct’in de ortaya çıkardığı yeni bilgilerle geldi. kötü amaçlı yazılım bileşenleri Polonium olarak izlenen Lübnan merkezli bir grup tarafından, yalnızca İsrail varlıklarını hedef alan saldırılarında kullanıldı.

Microsoft, Haziran 2022’de “Polonium, operasyonlarını İran’ın İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağlı çok sayıda izlenen aktör grubuyla, kurban çakışmasına ve aşağıdaki ortak tekniklere ve araçlara dayalı olarak koordine ediyor.”