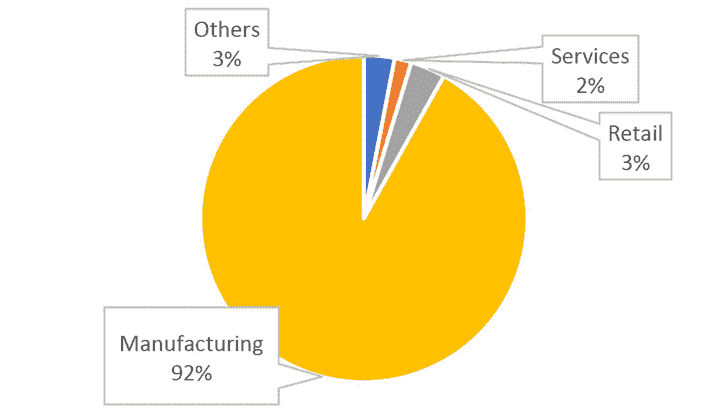

Araştırmacılar, CODESYS ve Festo’nun operasyonel teknoloji (OT) ürünlerini etkileyen ve kaynak kodunun kurcalanmasına ve hizmet reddine (DoS) yol açabilecek üç yeni güvenlik açığının ayrıntılarını açıkladı.

Forescout Vedere Labs tarafından bildirilen güvenlik açıkları, OT:ICEFALL adı altında toplu olarak izlenen uzun bir kusur listesinin en sonuncusu.

“Bu sorunlar, ya ürünlerin piyasaya sürüldüğü sırada olağan olan, üreticilerin kimlik doğrulama olmadan erişilebilen tehlikeli işlevler içerdiği ya da kriptografi gibi güvenlik kontrollerinin vasat olmayan bir şekilde uygulandığı tasarım gereği güvensiz bir yaklaşımı örneklendiriyor.” araştırmacılar söz konusu.

Kusurların en kritik olanı CVE-2022-3270 (CVSS puanı: 9.8), Festo Generic Multicast (FGMC) protokolünü kullanan Festo otomasyon kontrol cihazlarını herhangi bir kimlik doğrulama gerektirmeden yeniden başlatmak için etkileyen ve bir hizmet reddi (DoS) durumuna neden olan kritik bir güvenlik açığı.

Festo kontrol cihazlarında başka bir DoS eksikliği (CVE-2022-3079CVSS puanı: 7.5), Festo CPX-CEC-C1 ve CPX-CMXX’e ağ erişimi olan bir saldırgan tarafından istismar edilebilecek, belgelenmemiş bir web sayfasına (“cec-reboot.php”) kimliği doğrulanmamış, uzaktan erişim durumuyla ilgilidir. PLC’ler.

Öte yandan üçüncü sorun, indirme kodunu ve önyükleme uygulamalarını güvenli hale getirmek için CODESYS V3 çalışma zamanı ortamında zayıf kriptografinin kullanılmasıyla ilgilidir (CVE-2022-4048CVSS puanı: 7.7), kötü bir oyuncu tarafından kaynak kodun şifresini çözmek ve değiştirmek için kötüye kullanılabilir, böylece gizlilik ve bütünlük korumalarını baltalayabilir.

Forescout ayrıca Festo CPX-CEC-C1 kontrol cihazlarını etkileyen bilinen iki CODESYS hatası tespit ettiğini söyledi (CVE-2022-31806 ve CVE-2022-22515) Control çalışma zamanı ortamındaki güvenli olmayan bir yapılandırmadan kaynaklanır ve kimlik doğrulaması yapılmadan hizmet reddine yol açabilir.

Araştırmacılar, “Bu, etkilediği tüm ürünler için bir güvenlik açığının açıklanmadığı bir tedarik zinciri sorununun başka bir örneğidir” dedi.

Potansiyel tehditleri azaltmak için kuruluşların savunmasız cihazları keşfetmesi ve envanterini çıkarması, uygun ağ bölümleme kontrollerini uygulaması ve anormal etkinlik için ağ trafiğini izlemesi önerilir.