Barselona merkezli Variston IT adlı bir gözetleme yazılımı satıcısının, Google Chrome, Mozilla Firefox ve Windows’ta bazıları Aralık 2018’e kadar uzanan birkaç sıfır gün kusurundan yararlanarak hedeflenen cihazlara gizlice casus yazılım yerleştirdiği söyleniyor.

Google Tehdit Analizi Grubu (TAG) araştırmacıları Clement Lecigne ve Benoit Sevens, “Heliconia çerçeveleri Chrome, Firefox ve Microsoft Defender’daki n günlük güvenlik açıklarından yararlanıyor ve bir hedef cihaza bir yük dağıtmak için gerekli tüm araçları sağlıyor.” söz konusu bir yazıda.

sahip olan Variston çıplak kemik web sitesi“müşterilerimize özel Bilgi Güvenliği Çözümleri sunmak”, “her türlü tescilli sistem için özel güvenlik yamaları tasarlamak” ve “dijital bilgilerin [law enforcement agencies],” diğer hizmetler arasında.

2021’de ve 2022’nin başlarında Google, Microsoft ve Mozilla tarafından yamalanan güvenlik açıklarının, müşterilerin hedeflenen sistemlere istedikleri kötü amaçlı yazılımı yüklemelerine yardımcı olmak için sıfır gün olarak kullanıldığına inanılıyor.

Heliconia, her biri sırasıyla Chrome, Windows ve Firefox’taki hatalara karşı güvenlik açıklarını dağıtmaktan sorumlu olan Gürültü, Yazılım ve Dosyalar olmak üzere üç bileşenden oluşur.

Gürültüden yararlanmak için tasarlanmıştır. güvenlik açığı Ağustos 2021’de yama uygulanan Chrome V8 motoru JavaScript motorunun yanı sıra nihai yükün (“aracı” olarak da bilinir) hedeflenen cihazlara yüklenmesini sağlamak için “chrome-sbx-gen” adlı bilinmeyen bir sanal alan kaçış yönteminde.

Bununla birlikte, saldırı, kurbanın birinci aşama istismarı tetiklemek için bubi tuzaklı bir web sayfasına erişmesi ön koşuluna dayanır.

Heliconia Noise ayrıca alıcı tarafından bir JSON dosyası kullanılarak açıklardan yararlanmaların sunulacağı maksimum sayı, sunucular için bir son kullanma tarihi, hedef olmayan ziyaretçiler için yönlendirme URL’leri ve bir ziyaretçinin ne zaman yapması gerektiğini belirten kurallar gibi farklı parametreler ayarlamak üzere yapılandırılabilir. geçerli bir hedef olarak kabul edilmelidir.

Soft, Kasım 2021’de Redmond tarafından düzeltilen ve Microsoft Defender’ı etkileyen bir uzaktan kod yürütme kusuru olan CVE-2021-42298 için bir açıktan yararlanma içeren bir sahte PDF belgesi sunmak üzere tasarlanmış bir web çerçevesidir. kötü amaçlı bir URL’yi ziyaret eden kullanıcı, daha sonra silah haline getirilmiş PDF dosyasına hizmet etti.

Üçüncü çerçeve olan Dosyalar paketi, Mart 2022’de (CVE-2022-26485) bildirilen, tarayıcıda ücretsiz kullanımdan sonra bir kusurdan yararlanan, Windows ve Linux için bir Firefox istismar zinciri içerir. Ancak, hatanın en az 2019’dan beri kötüye kullanıldığından şüpheleniliyor.

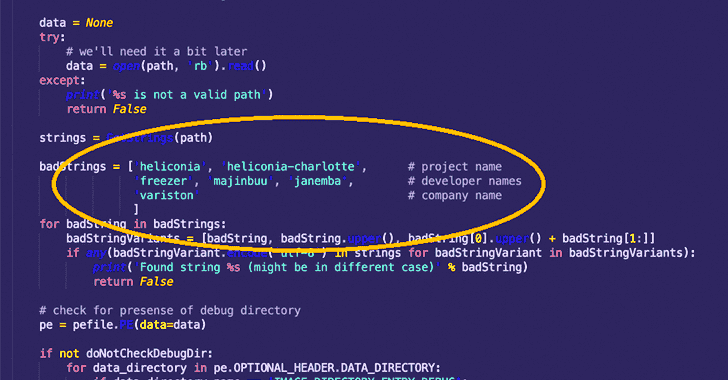

Google TAG, Chrome hata raporlama programına anonim bir gönderim aldıktan sonra Heliconia saldırı çerçevesinden haberdar olduğunu söyledi. Ayrıca, araç setinin askıya alındığını veya daha da geliştirildiğini gösteren mevcut bir sömürü kanıtı olmadığını da kaydetti.

Geliştirme, teknoloji devinin siber güvenlik bölümünün, Hermit adlı daha önce ilişkilendirilmemiş bir Android mobil casus yazılımını İtalyan yazılım şirketi RCS Lab ile ilişkilendirmesinden beş aydan uzun bir süre sonra geldi.

“Casus yazılım endüstrisinin büyümesi, kullanıcıları riske atıyor ve interneti daha az güvenli hale getiriyor ve gözetim teknolojisi ulusal veya uluslararası yasalar kapsamında yasal olsa da, genellikle çeşitli gruplara karşı dijital casusluk yapmak için zararlı şekillerde kullanılıyor.” araştırmacılar dedi.