Ay Güvesi kampanyası, hukuk ve perakende sektörlerindeki birçok kurbandan zorla yüzbinlerce dolar aldı.

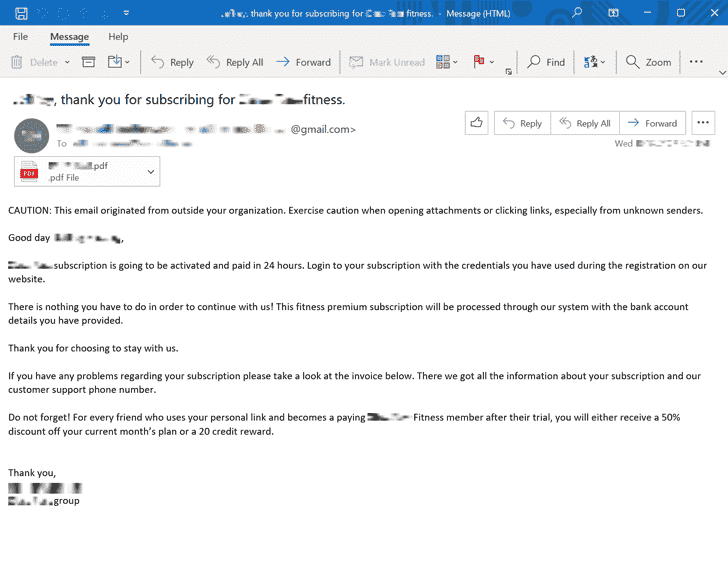

Saldırılar, geri arama kimlik avı veya telefon yönelimli saldırı teslimi (TOAD) adı verilen bir tekniğin kullanılmasıyla dikkat çekiyor; burada kurbanlar, faturalar ve abonelik temalı tuzaklar içeren kimlik avı e-postaları yoluyla bir telefon araması yapmak üzere toplum mühendisliğine tabi tutuluyor.

Palo Alto Networks Birimi 42, saldırıların “yüksek düzeyde organize edilmiş tek bir kampanyanın ürünü” olduğunu belirterek, “bu tehdit aktörü, her kurban için benzersiz olan çağrı merkezlerine ve altyapıya önemli ölçüde yatırım yaptı” dedi.

Siber güvenlik firması tarif faaliyeti “aktif olarak gelişen, çok aylı yaygın bir kampanya” olarak tanımladı.

Geri arama kimlik avı ile ilgili dikkate değer olan şey, e-posta mesajlarının herhangi bir kötü amaçlı ek veya bubi tuzaklı bağlantı içermemesidir, bu da bunların tespit edilmekten kurtulmalarına ve e-posta koruma çözümlerini geçmelerine olanak tanır.

Bu mesajlar genellikle, kullanıcıların sözde aboneliği iptal etmek için arayabilecekleri bir telefon numarası içeren bir faturayla birlikte gelir. Ancak gerçekte, kurbanlar oyuncu tarafından kontrol edilen bir çağrı merkezine yönlendirilir ve diğer uçta kalıcı bir uzaktan erişim aracı kuran canlı bir temsilciye bağlanır.

Unit 42 araştırmacısı Kristopher Russo, “Saldırgan daha sonra kurbanın bilgisayarındaki ve bağlantılı dosya paylaşımlarındaki değerli bilgileri belirlemeye çalışacak ve bir dosya aktarım aracı kullanarak bu bilgileri sessizce kontrol ettikleri bir sunucuya sızdıracak” dedi.

Kampanya, kaynak yoğun olabilir, ancak teknik olarak daha az karmaşıktır ve diğer kimlik avı saldırılarına göre çok daha yüksek bir başarı oranına sahip olabilir.

Bunun da ötesinde, şifreleme olmaksızın gaspı etkinleştirerek, kötü niyetli aktörlerin hassas verileri yağmalamasına izin vererek, sızdırmadan sonra dosyaları kilitlemek için fidye yazılımı dağıtma ihtiyacını ortadan kaldırır.

Silent Ransom olarak da bilinen Luna Moth oyuncusu, iş bu tür planlar yapmaya geldiğinde bir nevi uzman haline geldi. AdvIntel’e göre, siber suç grubunun geçen yıl BazarCall saldırılarının arkasındaki beyin olduğuna inanılıyor.

Bu saldırılara bir meşruiyet cilası vermek için, saldırganlar, BazarLoader gibi bir kötü amaçlı yazılım bırakmak yerine, bir kurbanın bilgisayarıyla uzaktan etkileşim kurmak için Zoho Assist gibi yasal araçlardan yararlanır ve erişimi kötüye kullanarak Rclone veya WinSCP gibi diğer güvenilir yazılımları dağıtmak için kullanır. veri toplama.

Haraç talepleri, hedeflenen kuruluşa göre iki ila 78 Bitcoin arasında değişiyor ve tehdit aktörü her ödeme için benzersiz kripto para cüzdanları oluşturuyor. Düşmanın ayrıca, verilerin silineceğine dair bir garanti olmamasına rağmen, hızlı ödeme için yaklaşık %25’lik indirimler sunduğu söyleniyor.

Russo, “Bu kampanyanın arkasındaki tehdit aktörleri, gerekli olmayan tüm araçlardan ve kötü amaçlı yazılımlardan kaçınmak ve tespit edilme olasılığını en aza indirmek için büyük çaba sarf etti” dedi. “Bir kurbanın saldırı altında olduğuna dair çok az erken gösterge olduğundan, çalışanların siber güvenlik farkındalığı eğitimi ilk savunma hattıdır.”