Ducktail bilgi hırsızının operatörleri, “amansız bir ısrar isteği” sergilediler ve devam eden mali odaklı bir kampanyanın parçası olarak kötü amaçlı yazılımlarını güncellemeye devam ettiler.

WithSecure araştırmacısı Mohammad Kazem Hassan Nejad, “Kötü amaçlı yazılım, tarayıcı tanımlama bilgilerini çalmak ve kurbanın Facebook hesabından bilgi çalmak için kimliği doğrulanmış Facebook oturumlarından yararlanmak üzere tasarlandı.” söz konusu yeni bir analizde.

“Operasyon, sonunda kurbanın yeterli erişime sahip olduğu Facebook Business hesaplarını ele geçiriyor. Tehdit aktörü, kazandığı erişimi parasal kazanç için reklam yayınlamak için kullanıyor.”

Vietnamlı bir tehdit aktörüne atfedilen Ördek Kuyruğu kampanyası, Facebook Reklamları ve İş platformunda aktif olan dijital pazarlama ve reklamcılık sektörlerindeki işletmeleri hedeflemek için tasarlanmıştır.

Ayrıca, Facebook Business hesaplarına üst düzey erişime sahip olması muhtemel potansiyel şirketlerdeki bireyler de hedeflenir. Buna pazarlama, medya ve insan kaynakları personeli dahildir.

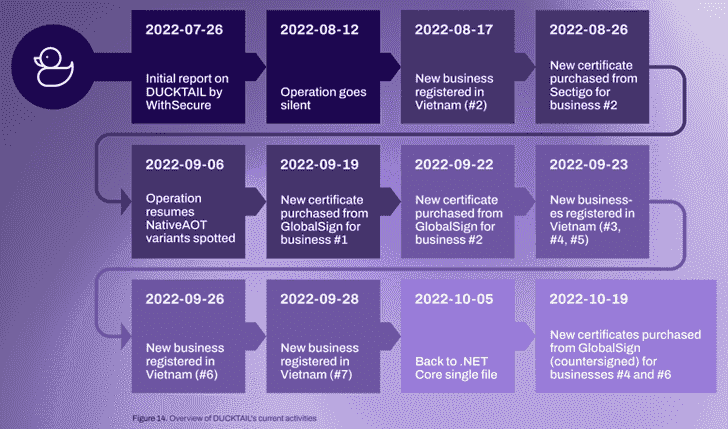

Kötü niyetli faaliyet ilk olarak Temmuz 2022’de Finlandiyalı siber güvenlik şirketi tarafından belgelendi. Operasyonun 2021’in ikinci yarısından beri devam ettiğine inanılıyor, ancak kanıtlar tehdit aktörünün 2018’in sonlarına kadar aktif olduğunu gösteriyor.

Zscaler ThreatLabz tarafından geçen ay yapılan müteakip bir analiz, kötü amaçlı yazılımın kırık yazılımlar için yükleyiciler olarak dağıtılan bir PHP sürümünü ortaya çıkardı. Ancak WithSecure, etkinliğin Ördek Kuyruğu takma adı altında izlediği kampanyayla hiçbir bağlantısı olmadığını söyledi.

Tehdit aktörünün kamuya ifşa edilmesi nedeniyle 12 Ağustos’ta faaliyetlerini durdurmak zorunda kalmasının ardından 6 Eylül 2022’de yeniden ortaya çıkan kötü amaçlı yazılımın en son versiyonu, tespit edilmeyi atlatmak için bir dizi iyileştirme içeriyor.

Bulaşma zincirleri artık Apple iCloud ve Discord’ta barındırılan elektronik tablo belgelerini içeren arşiv dosyalarının LinkedIn ve WhatsApp gibi platformlar aracılığıyla teslim edilmesiyle başlıyor ve bu da tehdit aktörünün hedef odaklı kimlik avı taktiklerinin çeşitlendiğini gösteriyor.

Yedi farklı var olmayan işletme kisvesi altında elde edilen dijital sertifikalar kullanılarak imzalanan kötü amaçlı yazılım tarafından toplanan Facebook İşletme hesabı bilgileri, Telegram kullanılarak sızdırılıyor.

“Son kampanyada gözlemlenen ilginç bir değişiklik, [the Telegram command-and-control] kanallar artık birden çok yönetici hesabı içeriyor, bu da düşmanın bir ortaklık programı yürütüyor olabileceğini gösteriyor,” diye açıkladı Nejad.