Kötü şöhretli Emotet kötü amaçlı yazılımı, IcedID ve Bumblebee gibi yükleri bırakmak için tasarlanmış yüksek hacimli bir malspam kampanyasının parçası olarak yenilenmiş bir güçle geri döndü.

Kurumsal güvenlik şirketi Proofpoint, Kasım 2022’nin başından bu yana “günde yüz binlerce e-posta” gönderildi söz konusu Geçen hafta, “Yeni etkinlik, Emotet’in büyük kötü amaçlı yazılım aileleri için bir dağıtım ağı görevi görerek tam işlevselliğine geri döndüğünü gösteriyor.”

Hedeflenen birincil ülkeler arasında ABD, İngiltere, Japonya, Almanya, İtalya, Fransa, İspanya, Meksika ve Brezilya yer alıyor.

Emotet ile ilgili aktivite en son Temmuz 2022’de gözlemlendi, ancak o zamandan beri sporadik enfeksiyonlar rapor edildi. Ekim ortasında ESET, Emotet’in “systeminfo” modülündeki güncellemelere işaret ederek yeni bir saldırı dalgasına hazırlanıyor olabileceğini açıkladı.

Mummy Spider (Gold Crestwood veya TA542 olarak da bilinir) olarak bilinen bir tehdit aktörüne atfedilen kötü amaçlı yazılım, Ocak 2021’de koordineli bir kolluk operasyonu sırasında altyapısının kaldırılmasının ardından geçen yılın sonlarında bir tür yeniden canlanma sahneledi.

Europol, Emotet’i veri hırsızlığı ve fidye yazılımını kolaylaştıran bir sonraki aşama ikili dosyaları dağıtmak için “bilgisayar sistemleri için birincil kapı açıcı” olarak hareket etme yeteneği nedeniyle “dünyanın en tehlikeli kötü amaçlı yazılımı” olarak adlandırdı. Bir botnet’e dönüşmeden önce 2014 yılında bir bankacılık truva atı olarak başladı.

Kötü amaçlı yazılımı içeren bulaşma zincirlerinin, alıcıları makro özellikli Excel eklerini açmaya ikna etmek için genel cazibelerin yanı sıra e-posta dizisini ele geçirme tekniğini kullandığı bilinmektedir.

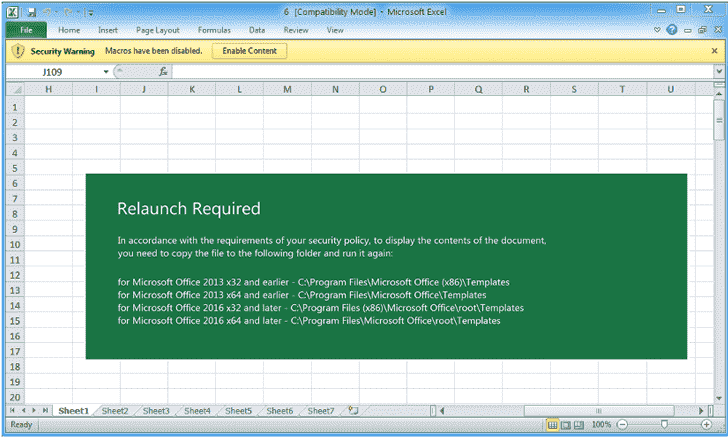

Cisco Talos, “Microsoft’un internetten indirilen Office belgelerinde makroları varsayılan olarak devre dışı bırakmaya başlayacağına dair yakın tarihli duyurusunun ardından, birçok kötü amaçlı yazılım ailesi Office makrolarından ISO ve LNK dosyaları gibi diğer dağıtım mekanizmalarına geçmeye başladı.” söz konusu bu aydan daha erken.

“Bu nedenle, Emotet’in bu yeni kampanyasının, e-posta tabanlı kimlik avı yoluyla kötü amaçlı Microsoft Office belgelerini (maldocs) dağıtmak için eski yöntemini kullandığını not etmek ilginçtir.

Alternatif bir yöntem, potansiyel kurbanları, öldürme zincirini etkinleştirmek için makroları açıkça etkinleştirmek zorunda kalmak yerine dosyayı bir Microsoft Office Şablonu konumuna (güvenilir bir konum) kopyalamaya ve sahte belgeyi oradan başlatmaya teşvik eder.

bu yenilenen etkinlik Emotet yükleyici bileşenindeki değişiklikler ve yeni komutların eklenmesi ve tersine mühendisliğe direnmek için paketleyicide yapılan güncellemeler de eşlik etti.

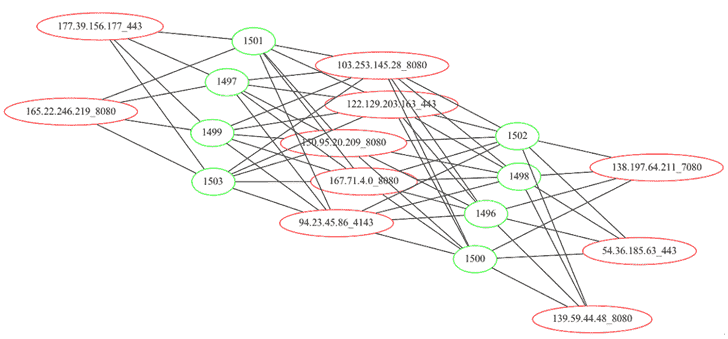

Emotet aracılığıyla dağıtılan takip yüklerinden biri, web tarayıcı verilerini ayıklamasına izin veren diğer arka kapı talimatlarını yürütmenin yanı sıra dosya içeriklerini okumak ve uzak bir sunucuya göndermek için komutlar alan IcedID yükleyicinin yepyeni bir çeşididir.

Araştırmacılar, IcedID’nin kullanımının, muhtemelen fidye yazılımının öncüsü olması nedeniyle endişe verici olduğunu belirtti. Emotet aracılığıyla bırakılan başka bir kötü amaçlı yazılım ise yaban arısıPalo Alto Ağlar Birimi 42’ye göre.

Araştırmacılar Pim Trouerbach ve Axel F, “Genel olarak, istemcide yapılan bu değişiklikler, geliştiricilerin araştırmacıları caydırmaya ve botnet içinde bulunan sahte veya tutsak botların sayısını azaltmaya çalıştığını gösteriyor.” Dedi.

“Emotet, The Trick ve Qbot’u dağıttığı gözlemlenen 2021’den beri tam işlevsellik ve tutarlı takip yükü teslimi (bu Cobalt Strike değil) göstermedi.”