Dijital dönüşüm bir yolculuktur ve herhangi bir macerada olduğu gibi, biraz hazırlık, başarılı bir sonuca ulaşmada uzun bir yol kat edebilir. Herhangi bir maceraya hazırlanmak, nereye gitmek istediğinizi belirlemeyi, oraya ulaşmanın en iyi yolunu belirlemeyi ve yol boyunca ihtiyaç duyacağınız ekipman, hizmet ve malzemeleri toplamayı içerir.

Bir BT dönüşüm yolculuğu, genellikle uygulamaları veri merkezinden buluta taşıdığınız uygulama dönüşümüyle başlar. Ardından, kullanıcıların artık geniş çapta dağılmış olan uygulamalara erişmesini sağlamak için ağ dönüşümü gerekli hale gelir; hub ve bağlı bileşen ağ mimarisinden doğrudan bağlantı yaklaşımına geçiş. Bu da, bir kale ve hendek güvenlik yaklaşımından daha güvenli bir yaklaşıma geçiş yaptığınız bir güvenlik dönüşümü ihtiyacını doğurur. sıfır güven mimarisi.

Bahsedilen sıra tipik olsa da, benzer sonuçlara ulaşmanın birkaç farklı yolu vardır. yolculuğuna başlamalısın sıfır güven kendinizi en rahat veya hazırlıklı hissettiğiniz her yerde. Kuruluşunuz için uygulama dönüşümünden önce güvenlik dönüşümüyle başlamak daha mantıklıysa bunu yapabilirsiniz.

Ekipmanınızı Değerlendirin

Güvenlik duvarlarından, VPN’lerden ve merkezi güvenlik cihazlarından yararlanan kale ve hendek güvenlik mimarileri, uygulamalar veri merkezinde ve kullanıcılar ofiste çalışırken iyi çalıştı. O zamanlar iş için doğru ekipmandı. Ancak bugün, iş gücünüz her yerden çalışıyor ve uygulamalar veri merkezinden çıkıp genel bulutlara, SaaS’a ve internetin diğer bölümlerine taşındı. Bu güvenlik duvarları, VPN’ler ve eski güvenlik donanımı yığınları, günümüzün yüksek oranda dağıtılmış iş ihtiyaçlarını karşılamak için tasarlanmamıştır ve kullanım sürelerini aşmıştır.

Kullanıcılara uygulamalara erişim izni vermek için, VPN’lerin ve güvenlik duvarlarının kullanıcıları ağınıza bağlaması, esas olarak ağı tüm uzak kullanıcılarınıza, cihazlarınıza ve konumlarınıza genişletmesi gerekir. Bu, saldırganlara kullanıcıları, cihazları ve iş yüklerini tehlikeye atmak için daha fazla fırsat ve yüksek değerli varlıklara ulaşmak, hassas verileri ayıklamak ve işinize zarar vermek için yanal olarak hareket etmek için daha fazla yol vererek kuruluşunuzu daha büyük risk altına sokar. Yüksek oranda dağıtılmış kullanıcılarınızı, verilerinizi ve uygulamalarınızı korumak yeni bir yaklaşım, daha iyi bir yaklaşım gerektirir.

En İyi Rotayı Haritalamak

Güvenlik dönüşümü söz konusu olduğunda, yenilikçi liderler sıfır güvene yöneliyor. Güvenlik duvarlarına ve örtülü güvene dayanan ve güven sağlandıktan sonra geniş erişim sağlayan çevre tabanlı güvenlik yaklaşımlarının aksine sıfır güven, en az ayrıcalıklı erişim ilkesine ve hiçbir kullanıcı, cihaz veya iş yükünün olmadığı fikrine dayanan bütüncül bir güvenlik yaklaşımıdır. doğuştan güvenilmelidir. Her şeyin düşmanca olduğu varsayımıyla başlar ve yalnızca kimlik ve bağlam doğrulandıktan ve politika kontrolleri uygulandıktan sonra erişim sağlar.

Gerçek sıfır güvene ulaşmak, güvenlik duvarlarını buluta zorlamaktan daha fazlasını gerektirir. Kullanıcıları, cihazları ve iş yüklerini ağa bağlanmadan uygulamalara güvenli bir şekilde bağlamak için bulutta doğan ve bulut aracılığıyla yerel olarak sunulan yeni bir mimari gerektirir.

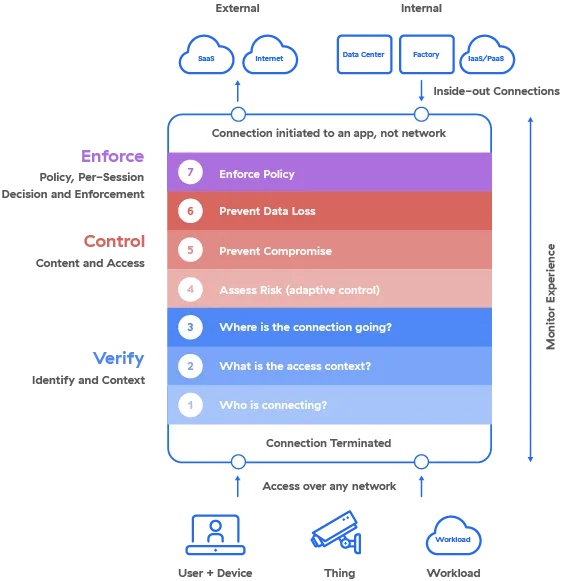

Herhangi bir önemli yolculukta olduğu gibi, sıfır güven yolculuğunuzu, nihai varış noktasını akılda tutarken yolu açıkça tanımlayan çeşitli ayaklara bölmek faydalı olacaktır. Yaklaşımınızı değerlendirirken, yedi temel unsur, riski dinamik ve sürekli olarak değerlendirmenize ve herhangi bir ağ üzerinden, herhangi bir yerden güvenli bir şekilde iletişim kurmanıza olanak sağlayacaktır.

Kuruluşunuz, bu unsurları kullanarak saldırı yüzeyinizi ortadan kaldırmak, tehditlerin yanal hareketini önlemek ve işletmenizi uzlaşma ve veri kaybına karşı korumak için gerçek sıfır güveni uygulayabilir.

Bu unsurlar üç bölümde toplanabilir:

- Kimliği ve bağlamı doğrulayın

- İçeriği ve erişimi kontrol edin

- Politikayı uygula

Hadi daha yakından bakalım.

Kimliği ve Bağlamı Doğrulayın

Bir bağlantı istendiğinde macera başlar. Sıfır güven mimarisi, bağlantıyı sonlandırarak ve kimliği ve bağlamı doğrulayarak başlayacaktır. İstenen bağlantının kim, ne ve nerede olduğuna bakar.

1. Kim bağlanıyor?—İlk temel öğe, kullanıcıyı/cihazı, IoT/OT cihazını veya iş yükü kimliğini doğrulamaktır. Bu, bir kurumsal kimlik erişim yönetimi (IAM) sağlayıcısının parçası olarak üçüncü taraf kimlik sağlayıcıları (IdP’ler) ile entegrasyon yoluyla elde edilir.

2. Erişim bağlamı nedir?—Ardından, çözüm, bağlantı isteğinde bulunan kişinin bağlamını, görev, sorumluluk, günün saati, konum, cihaz türü ve isteğin koşulları gibi ayrıntılara bakarak doğrulamalıdır.

3. Bağlantı nereye gidiyor?—Çözümün bundan sonra, sıfır güvenin mihenk taşı olan varlıktan kaynağa bölümleme kurallarına dayalı olarak kimlik sahibinin uygulamaya veya kaynağa erişmek için gerekli haklara sahip olduğunu ve gerekli bağlamı karşıladığını doğrulaması gerekir.

İçeriği ve Erişimi Kontrol Edin

Kimliği ve bağlamı doğruladıktan sonra sıfır güven mimarisi, istenen bağlantıyla ilişkili riski değerlendirir ve siber tehditlere ve hassas verilerin kaybına karşı koruma sağlamak için trafiği denetler.

4. Riski değerlendirin— Çözüm, bir risk puanını dinamik olarak hesaplamak için yapay zekayı kullanmalıdır. Risk puanının güncel kalmasını sağlamak için bağlantının ömrü boyunca cihazın duruşu, tehditler, hedef, davranış ve ilke gibi faktörler sürekli olarak değerlendirilmelidir.

5. Uzlaşmayı önleyin—Kötü amaçlı içeriği tespit edip engellemek ve güvenliğin ihlal edilmesini önlemek için etkili bir sıfır güven mimarisi, satır içi trafiğin şifresini çözmeli ve varlıktan kaynağa trafiğin geniş ölçekte derin içerik incelemesinden yararlanmalıdır.

6. Veri kaybını önleyin—Giden trafiğin şifresi çözülmeli ve hassas verileri tanımlamak ve satır içi kontroller kullanılarak veya kontrollü bir ortam içinde erişimi izole ederek sızmasını önlemek için denetlenmelidir.

Politikayı Uygula

Yolculuğun sonuna ulaşmadan ve nihai olarak istenen dahili veya harici uygulamayla bağlantı kurmadan önce, son bir unsurun uygulanması gerekir: politikanın uygulanması.

7. Politikayı uygula—Önceki elemanların çıktılarını kullanarak, bu eleman talep edilen bağlantı ile ilgili hangi işlemin yapılacağını belirler. Nihai hedef, basit bir pas/pas değil kararı değildir. Bunun yerine, çözüm, sonuçta koşullu izin verme veya koşullu engelleme kararıyla sonuçlanan ayrıntılı kontroller sağlamak için, konumu veya uygulama noktasından bağımsız olarak, oturum başına ilkeyi sürekli ve tek biçimli bir şekilde uygulamalıdır.

İzin verme kararına ulaşıldığında, kullanıcıya internete, SaaS uygulamasına veya dahili uygulamaya güvenli bir bağlantı verilir.

Hedefinize Güvenle Ulaşın

Bunun için tasarlanmamış eski donanımlarla sıfır güvene ulaşmaya çalışıyorsanız, sıfır güven yolculuğunuz tehlikeli olabilir. Gerçek sıfır güveni mümkün kılan bir çözüm bulmak ilk başta göz korkutucu görünse de, kuruluşunuz için en anlamlı olduğu yerden başlayın ve burada özetlenen yedi unsurun size rehberlik etmesine izin verin.

Devamını oku Zscaler’dan İş Ortağı Perspektifleri.