| Kredi bilgileri: Marina Minkin |

Zaman tetiklemeli ethernet adı verilen çok önemli bir teknoloji parçasına karşı yeni bir saldırı yöntemi açıklandı (TTE) güvenlik açısından kritik altyapıda kullanılır ve potansiyel olarak uzay aracına ve uçaklara güç sağlayan sistemlerin arızalanmasına neden olur.

dublajlı PCspooF bir grup akademisyen ve araştırmacı tarafından Michigan üniversitesiPensilvanya Üniversitesi ve NASA Johnson Uzay Merkezi, teknik TTE’nin güvenlik garantilerini kırmak ve TTE cihazlarının senkronizasyonunu bir saniyeye kadar kaybetmesine neden olmak için tasarlanmıştır; bu davranış, uzay uçuşu görevlerinde kontrolsüz manevralara bile yol açabilir ve mürettebatın güvenliğini tehdit edebilir.

TTE farklı zamanlama ve hata toleransı gereksinimlerine sahip trafiğin aynı fiziksel ağda bir arada var olduğu karma kritiklik ağı olarak adlandırılan şeyin parçası olan ağ teknolojilerinden biridir. Bu, örneğin araç kontrolünü sağlayan kritik cihazların ve izleme ve veri toplama için kullanılan kritik olmayan cihazların aynı ağı paylaştığı anlamına gelir.

Bu yaklaşımın bariz bir avantajı, tek bir teknolojiye güvenmenin bir sonucu olarak daha az ağırlık ve güç gereksinimlerinin yanı sıra daha düşük geliştirme ve zaman maliyetlerinin olmasıdır. Ancak bu aynı zamanda kendi dezavantajları ile birlikte gelir.

Çalışmanın baş yazarı Andrew Loveless, The Hacker News’e “Bu karma kritiklik yaklaşımı, izolasyon sağlamak için ağın tasarımı üzerinde çok daha fazla baskı oluşturuyor” dedi. “Artık kritik ve kritik olmayan öğeler aynı anahtara bağlanabildiğine göre, kritik trafiğin her zaman başarıyla ve zamanında geçmesinin garanti edildiğinden emin olmak için ağ protokolü ve donanımının ekstra iş yapması gerekiyor.”

|

| Kredi: Avrupa Uzay Ajansı |

Bunun da ötesinde, ağdaki kritik cihazlar kapsamlı bir incelemeye tabi tutulurken, kritik olmayan benzer cihazlar yalnızca hazır ticari (COTS) cihazlar değil, aynı zamanda aynı titiz süreçten yoksundur ve bu da olası tedarik yollarına yol açar. hileli bir üçüncü taraf bileşenini sisteme entegre ederek saldırıyı etkinleştirmek için silah haline getirilebilecek zincir tavizler.

Karma kritiklikteki bir ağın, COTS cihazı kötü amaçlı olsa bile kritik trafiğe müdahale edememesini sağlamaya yardımcı olduğu yer burasıdır.

Michigan Üniversitesi’nde elektrik mühendisliği ve bilgisayar bilimleri bölümünde yardımcı doçent olan Barış Kaşıkçı, yayına verdiği demeçte, “PCspooF’ta, kötü niyetli, kritik olmayan bir cihazın bir TTE ağındaki bu izolasyon garantisini bozmasının bir yolunu ortaya çıkardık.”

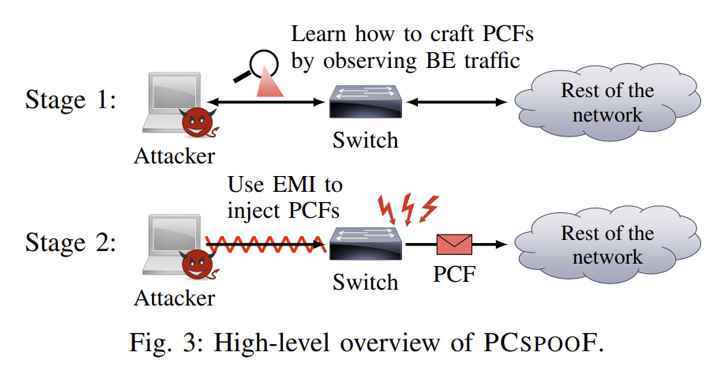

Bu da, hain cihazın bir Ethernet kablosu üzerinden bir TTE anahtarına elektromanyetik parazit (EMI) enjekte etmek için kullanılmasıyla elde edilir; diğer TTE cihazları tarafından kabul edildi.

Böyle bir “elektrik gürültüsü” üreten devre, tek katmanlı bir baskılı devre kartında 2,5 cm × 2,5 cm kadar küçük bir yer kaplayabilir, yalnızca minimum güç gerektirir ve en iyi çabayı gösteren bir cihazda gizlenebilir ve herhangi bir sorun olmadan bir TTE sistemine entegre edilebilir. herhangi bir kırmızı bayrak yükseltmek.

Azaltma olarak, çalışma, elektromanyetik paraziti engellemek için optokuplörler veya aşırı gerilim koruyucuların kullanılmasını, gerçek olduklarından emin olmak için kaynak MAC adreslerinin kontrol edilmesini, önemli PCF alanlarını gizlemeyi, IEEE 802.1AE gibi bir bağlantı katmanı kimlik doğrulama protokolü kullanmayı ve senkronizasyon sayısını artırmayı önerir. ustalar ve tehlikeli durum geçişlerini devre dışı bırakma.

Bulgular, katı izolasyon güvenceleri sağlamak için tasarlanmış bir sistemde ortak donanım kullanımının bazen bu korumaları alt edebileceğini gösteriyor. Araştırmacılar, karma kritiklikteki yazılım sistemlerinin izolasyon mekanizmalarının güvenli olduğundan emin olmak için benzer şekilde titizlikle incelenmesi gerektiğini de sözlerine ekledi. kusursuz

Kaşıkçı, “TTE protokolleri çok olgun ve iyi incelenmiş ve en önemli bölümlerin çoğu resmi olarak kanıtlanmıştır.” dedi.

“Saldırımızı bir bakıma ilginç kılan da bu – olgunluğuna rağmen protokolün bazı garantilerini nasıl ihlal edeceğimizi çözebildik. donanım, protokolün beklemediği bir şekilde davranır.”