Doğu ve Güneydoğu Asya’da ve Ukrayna’da bulunan varlıklar, en az 2020’den beri, üretken bir Çin gelişmiş kalıcı tehdidi (APT) olan daha önce belgelenmemiş bir APT41 alt grubu tarafından hedef alındı.

Siber güvenlik firması Trend Micro, vaftiz casusluk ekibi Dünya Longzhiaktörün uzun süredir devam eden kampanyasının, kurbanlarına saldırmak için kullanılan araç setine göre ikiye ayrılabileceğini söyledi.

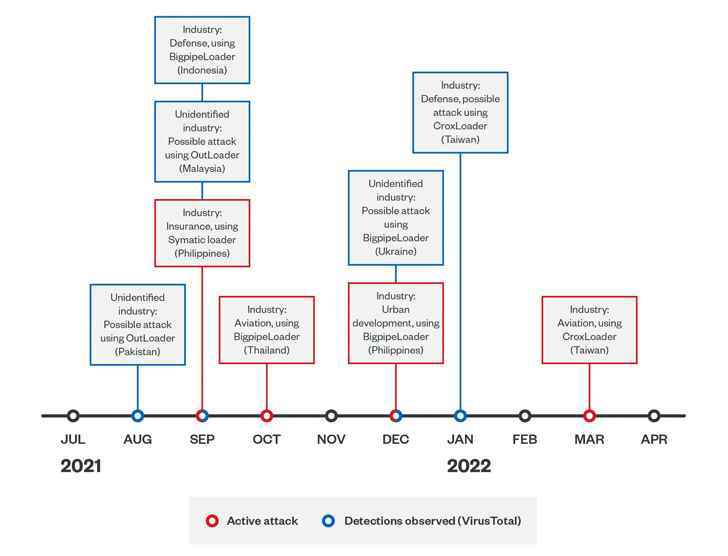

Mayıs 2020’den Şubat 2021’e kadar olan ilk dalganın Tayvan’daki hükümet, altyapı ve sağlık sektörlerini ve Çin’deki bankacılık sektörünü hedef aldığı söylenirken, Ağustos 2021’den Haziran 2022’ye kadar olan müteakip izinsiz girişler, Ukrayna ve Ukrayna’daki yüksek profilli kurbanlara sızdı. Asya’da birkaç ülke.

Buna Tayvan, Çin, Tayland, Malezya, Endonezya, Pakistan ve Ukrayna’daki savunma, havacılık, sigorta ve kentsel gelişim endüstrileri dahildir.

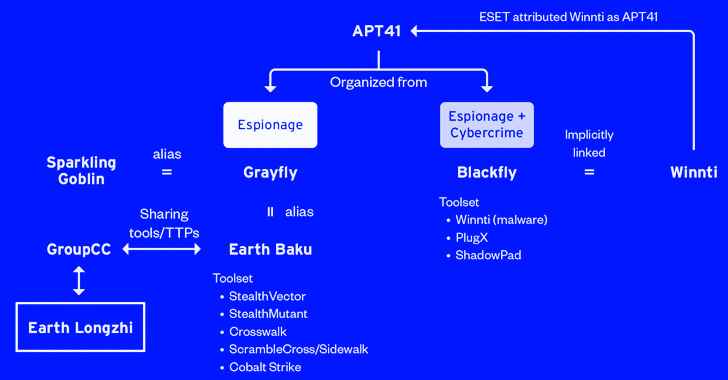

Japon siber güvenlik şirketi, Mağduriyet kalıpları ve hedeflenen sektörler, APT41’in (diğer adıyla Winnti) farklı bir kardeş grubu olan Earth Baku tarafından düzenlenen saldırılarla örtüşüyor.

Earth Baku’nun bazı kötü niyetli siber faaliyetleri, diğer siber güvenlik firmaları ESET ve Symantec tarafından sırasıyla SparklingGoblin ve Grayfly adları altında çağrılan gruplara bağlandı.

ESET araştırmacısı Mathieu Tartare daha önce The Hacker News’e verdiği demeçte, “SparklingGoblin’in Taktikleri, Teknikleri ve Prosedürleri (TTP’ler) APT41 TTP’lerle kısmen örtüşüyor” dedi. “Grayfly’ın Symantec tarafından verilen tanımı (en azından kısmen) SparklingGoblin ile örtüşüyor gibi görünüyor.”

Şimdi Earth Longzhi, APT41 saldırı yapbozunun başka bir parçasını ekliyor; GrupCC (aka APT17, Aurora Panda veya Bronze Keystone).

Hacker grubu tarafından düzenlenen saldırılar, ilk giriş vektörü olarak hedef odaklı kimlik avı e-postalarından yararlanır. Bu iletilerin, Google Drive’da barındırılan ve açıldığında, CroxLoader adlı bir Cobalt Strike yükleyiciyi başlatan parola korumalı arşivler veya dosyalara bağlantılar yerleştirdiği bilinmektedir.

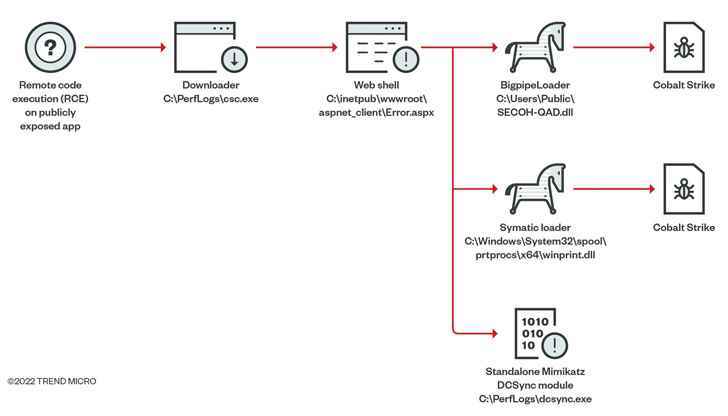

Bazı durumlarda, grubun, Cobalt Strike’ı dağıtmak için tasarlanmış Symatic olarak adlandırılan bir sonraki aşama yükleyiciyi bırakabilen bir web kabuğu sağlamak için halka açık uygulamalarda uzaktan kod yürütme kusurlarını silahlandırdığı gözlemlendi.

Ayrıca, sömürü sonrası etkinliklerinin bir parçası olarak kullanıma sunulan, herkese açık ve özel birçok işlevi tek bir pakette birleştiren ve Eylül 2014’ten beri mevcut olduğuna inanılan bir “hepsi bir arada araç”.

Earth Longzhi tarafından başlatılan ikinci saldırı serisi de benzer bir model izliyor; ana fark, kırmızı ekip çerçevesini virüslü ana bilgisayarlara bırakmak için CroxLoader, BigpipeLoader ve OutLoader adlı farklı Kobalt Strike yükleyicilerinin kullanılmasıdır.

Son saldırılar, güvenlik yazılımını devre dışı bırakabilen, Mimikatz’ın değiştirilmiş bir sürümünü kullanarak kimlik bilgilerini boşaltabilen ve ayrıcalıkları yükseltmek için Windows Yazdırma Biriktiricisi bileşenindeki (yani PrintNightmare) kusurlardan yararlanabilen ısmarlama araçların kullanımıyla daha da öne çıkıyor.

Dahası, kurulu güvenlik çözümlerinin devre dışı bırakılması, RTCore64.sys sürücüsündeki ( RTCore64.sys sürücüsündeki) bilinen bir kusurun kullanılmasını gerektiren kendi savunmasız sürücünü getir (BYOVD) adlı bir yöntemle gerçekleştirilir.CVE-2019-16098).

Bu, çalışan belirli işlemleri sonlandırmak için bir araç olan ProcBurner kullanılarak yapılırken, AVBurner adlı başka bir özel kötü amaçlı yazılım, işlem oluşturma geri aramalarını kaldırarak uç nokta algılama ve yanıt (EDR) sisteminin kaydını silmek için kullanılır. detaylı Ağustos 2020’de brsn takma adını kullanan bir güvenlik araştırmacısı tarafından.

Halen geçerli bir dijital imzaya sahip olan RTCore64.sys sürücüsünün eski sürümünün, geçtiğimiz birkaç ay içinde BlackByte ve OldGremlin gibi birden çok tehdit aktörü tarafından kullanılmaya başlandığını belirtmekte fayda var.

“[Earth Longzhi’s] Araştırmacılar, hedef sektörlerin Asya-Pasifik ülkelerinin ulusal güvenliği ve ekonomileri ile ilgili sektörlerde yer aldığını belirterek, “Bu kampanyalardaki faaliyetler, grubun kırmızı ekip operasyonları konusunda bilgili olduğunu gösteriyor.”

“Grup, kötü amaçlı yazılımını yaymak ve güvenlik ürünlerinin korumasını atlamak ve güvenliği ihlal edilmiş makinelerden hassas verileri çalmak için özelleştirilmiş hack araçları dağıtmak için sosyal mühendislik tekniklerini kullanıyor.”