Microsoft Perşembe günü, Ukrayna ve Polonya’daki ulaşım ve lojistik sektörlerini hedef alan son fidye yazılımı olaylarını, Rus devlet destekli Sandworm grubuyla örtüşen bir tehdit kümesine bağladı.

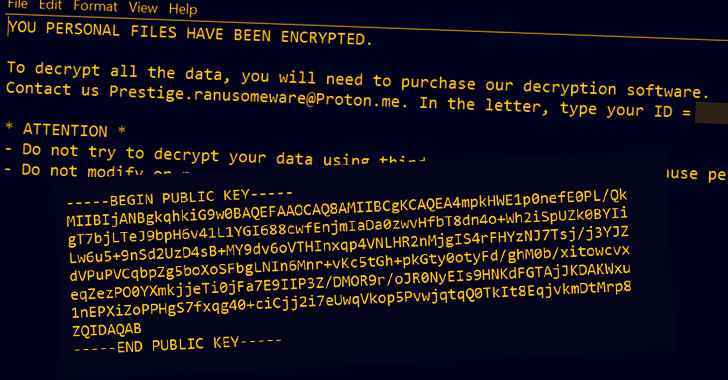

Teknoloji devi tarafından geçen ay açıklanan saldırılar, Prestige adlı daha önce belgelenmemiş bir kötü amaçlı yazılım türünü içeriyordu ve tüm kurbanlar arasında bir saat arayla gerçekleştiği söyleniyor.

Microsoft Tehdit İstihbarat Merkezi (MSTIC) artık tehdit aktörünü element temalı takma adı Iridium (kızlık soyadı DEV-0960) altında izliyor ve Sandworm (diğer adıyla Iron Viking, TeleBots ve Voodoo Bear) ile örtüşmelere atıfta bulunuyor.

MSTIC, “Bu ilişkilendirme değerlendirmesi, bilinen İridyum etkinliğiyle birlikte, adli eserlere ve mağduriyet, ticaret, yetenekler ve altyapıdaki örtüşmelere dayanmaktadır.” söz konusu bir güncellemede.

Şirket ayrıca grubun, 11 Ekim’de fidye yazılımının konuşlandırılmasıyla sonuçlanmadan önce, Mart 2022’ye kadar Prestij kurbanlarının çoğunu hedef alan bir uzlaşma faaliyeti düzenlediğini de değerlendirdi.

Killchain’i etkinleştirmek için gerekli olan yüksek ayrıcalıklı kimlik bilgilerine erişmeyi içerdiğinden şüphelenilse de, ilk uzlaşma yöntemi hala bilinmiyor.

Şirket, “Prestij kampanyası, Iridium’un yıkıcı saldırı hesabındaki ölçülü bir değişimi vurgulayabilir ve Ukrayna’ya doğrudan insani veya askeri yardım sağlayan veya taşıyan kuruluşlar için artan riskin sinyalini verebilir” dedi.

Bulgular, Kaydedilmiş Geleceğin başka bir faaliyet grubunu (UAC-0113) Sandworm aktörüyle bağları ile bağlamasından bir ay sonra geldi, çünkü Ukraynalı kullanıcıları, ülkedeki telekom sağlayıcıları gibi davranarak güvenliği ihlal edilmiş makinelere arka kapı teslim etmek için seçtiler.

Microsoft, geçen hafta yayınlanan Dijital Savunma Raporunda, kritik altyapı ve operasyonel teknoloji varlıklarını hedefleme modeli için Iridium’u daha da çağırdı.

Redmond, “Iridium, Industroyer2 kötü amaçlı yazılımını Ukrayna’da milyonlarca insanı elektriksiz bırakmak için başarısız bir çabayla yerleştirdi,” diyen Redmond, tehdit aktörünün “Ukrayna içindeki ve dışındaki kuruluşlarda istenen hesaplara ve ağlara ilk erişimi sağlamak için kimlik avı kampanyaları” kullandığını da sözlerine ekledi.

Gelişme, 2022’nin üçüncü çeyreğinde dünya çapındaki endüstriyel kuruluşlara yönelik sürekli fidye yazılımı saldırılarının ortasında geldi ve Dragos, bir önceki çeyrekte 125’e kıyasla bu tür olayları 128 rapor etti.

Endüstriyel güvenlik firması, “LockBit fidye yazılımı ailesi, grupların yeni LockBit 3.0 türüne yeni yetenekler eklemesiyle, son iki çeyrekte endüstriyel kuruluşları ve altyapıları hedef alan toplam fidye yazılımı olaylarının sırasıyla %33 ve %35’ini oluşturuyor” dedi. söz konusu.

Q3 2022’de gözlemlenen diğer belirgin suşlar şunlardır: Cl0pMedusaLocker, SpartaBianLian, çörekOniks, REvil ve Yanluowang.