Cryptocurrency kullanıcıları, dublajlı yeni bir kesme kötü amaçlı yazılım türüyle hedefleniyor laplalar SmokeLoader olarak bilinen başka bir kötü amaçlı yazılım aracılığıyla.

Hedefli kimlik avı e-postaları yoluyla gönderilen silahlı belgeler aracılığıyla teslim edilen SmokeLoader, diğer emtia truva atları bir bilgiye göre SystemBC ve Raccoon Stealer 2.0 gibi analiz Cyble’dan.

2013’ten beri vahşi doğada gözlemlenen, Duman Yükleyici bilgi çalan kötü amaçlı yazılımlar ve diğer implantlar gibi güvenliği ihlal edilmiş sistemlere ek yükleri dağıtabilen genel bir yükleyici olarak işlev görür. Temmuz 2022’de Amadey adında bir arka kapı açtığı tespit edildi.

Cyble, 24 Ekim 2022’den bu yana 180’den fazla Laplas örneğini keşfettiğini ve geniş bir dağıtım önerdiğini söyledi.

ClipBankers olarak da adlandırılan Clippers, kurbanın pano etkinliğini yakından takip ederek ve varsa orijinal cüzdan adresini saldırgan tarafından kontrol edilen bir adresle değiştirerek kripto çalmak için tasarlanmış Microsoft’un cryware dediği kötü amaçlı yazılım kategorisine girer.

Laplas gibi kırpıcı kötü amaçlı yazılımların amacı, meşru bir alıcıya yönelik bir sanal para birimi işlemini, tehdit aktörünün sahip olduğu bir sanal para birimi işlemine kaçırmaktır.

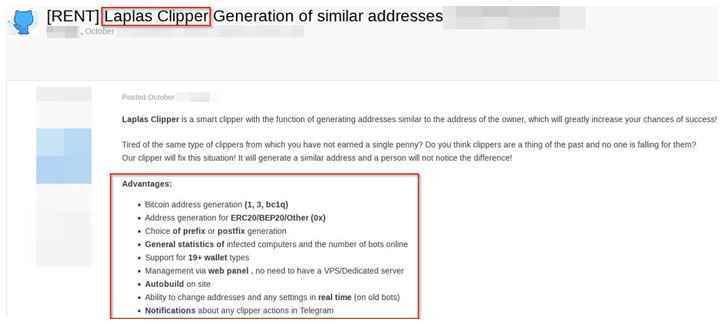

Araştırmacılar, “Laplas, kurbanın cüzdan adresine benzer bir cüzdan adresi oluşturan yeni bir kırpıcı kötü amaçlı yazılımdır” dedi. “Kurban, adresteki farkı fark etmeyecek, bu da başarılı kesme faaliyeti şansını önemli ölçüde artırıyor.”

En yeni Clipper malware, Bitcoin, Ethereum, Bitcoin Cash, Litecoin, Dogecoin, Monero, Ripple, Zcash, Dash, Ronin, TRON, Cardano, Cosmos, Tezos, Qtum ve Steam Trade URL gibi çeşitli cüzdanlar için destek sunuyor. Aylık 59 dolardan yıllık 549 dolara kadar fiyatlandırılıyor.

Ayrıca, yeni cüzdan adresleri eklemeye izin vermenin yanı sıra, alıcılarının virüslü bilgisayarların sayısı ve saldırgan tarafından işletilen aktif cüzdan adresleri hakkında bilgi almasını sağlayan kendi web paneli ile birlikte gelir.

“SmokeLoader iyi bilinen, yüksek düzeyde yapılandırılabilir, etkili bir kötü amaçlı yazılımdır. [threat actors] aktif olarak yenileniyor,” dedi araştırmacılar.

“Modüler bir kötü amaçlı yazılımdır ve yeni yürütme talimatları alabileceğini gösterir. [command-and-control] sunucuları ve genişletilmiş işlevsellik için ek kötü amaçlı yazılımları indirin. Bu durumda, TA’lar finansal kazanç ve diğer kötü amaçlı amaçlar için üç farklı kötü amaçlı yazılım ailesi kullanır.”