Black Basta fidye yazılımı operasyonu tarafından kullanılan araçların yeni bir analizi, tehdit aktörü ile FIN7 (aka Carbanak) grubu arasındaki bağları belirledi.

Siber güvenlik firması SentinelOne, bu bağlantı “Black Basta ve FIN7’nin özel bir ilişki sürdürdüğünü veya bir veya daha fazla kişinin her iki gruba da ait olduğunu önerebilir” söz konusu The Hacker News ile paylaşılan teknik bir yazıda.

Bu yılın başlarında ortaya çıkan Black Basta, Eylül 2022 itibariyle 90’dan fazla kuruluş üzerinde hak iddia eden bir fidye yazılımı çılgınlığına bağlanıyor ve bu da rakibin hem iyi organize olmuş hem de iyi kaynaklara sahip olduğunu gösteriyor.

SentinelOne’a göre grubu öne çıkaran dikkate değer bir özellik, operatörlerinin bağlı kuruluşları işe almaya çalıştığına veya kötü amaçlı yazılımın darknet forumlarında veya suç yazılımı pazarlarında bir RaaS olarak reklamını yaptığına dair hiçbir işaret olmamasıdır.

Bu, Black Basta geliştiricilerinin ya bağlı şirketleri zincirden çıkarması ve fidye yazılımını kendi özel araç setleri aracılığıyla dağıtma ya da alternatif olarak, warezlerini pazarlamaya gerek kalmadan yakın bir bağlı kuruluşlar grubuyla çalışma olasılığını artırdı.

Black Basta’yı içeren saldırı zincirlerinin QBot’tan (aka Qakbot) yararlandığı bilinmektedir, bu da makro tabanlı Microsoft Office belgelerini içeren kimlik avı e-postaları aracılığıyla teslim edilir ve daha yeni enfeksiyonlar Microsoft’un verilerini aşmak için ISO görüntülerinden ve LNK damlalıklarından yararlanır. Web’den indirilen dosyalardaki makroları varsayılan olarak engelleme kararı.

Qakbot hedef ortamda kalıcı bir dayanak elde ettiğinde, Black Basta operatörü, arka kapıdan kurbana bağlanarak keşif yapmak için olay yerine girer ve ardından ayrıcalıkları yükseltmek için bilinen güvenlik açıklarından (örneğin ZeroLogon, PrintNightmare ve NoPac) yararlanır.

Ayrıca, bu aşamada, yanal hareket gerçekleştirmeden ve kurulu güvenlik çözümlerini devre dışı bırakarak savunmayı bozmak için adımlar atmadan önce, veri sızması ve ek kötü amaçlı modüllerin indirilmesi için SystemBC (aka Coroxy) gibi arka kapılar da kullanıma sunulur.

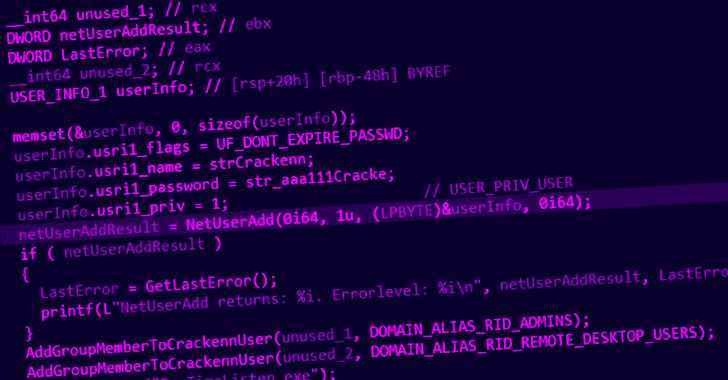

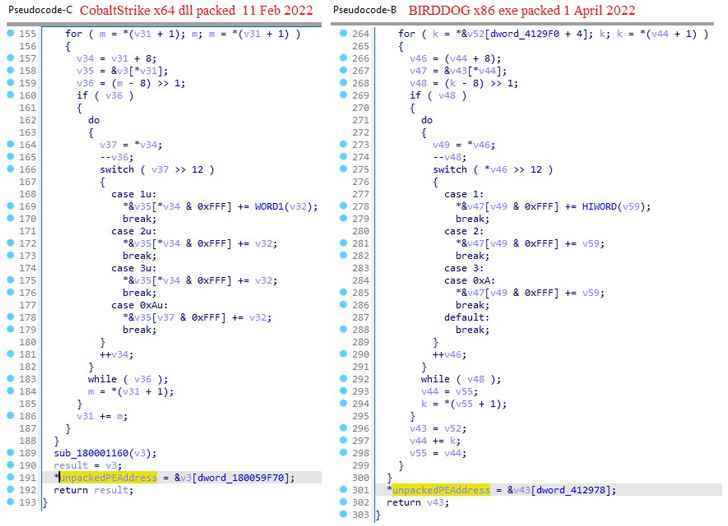

Bu aynı zamanda Black Basta olaylarında kullanılmak üzere özel olarak hazırlanmış özel bir EDR kaçırma aracını da içerir ve BIRDDOG olarak da adlandırılan bir arka kapı ile gömülü olarak gelir. ÇorapBot ve daha önce FIN7 grubuna atfedilen birkaç saldırıda kullanılmıştır.

2012’den beri aktif olan FIN7 siber suç sendikası, finansal dolandırıcılık için restoran, kumar ve konaklama sektörlerini hedefleyen satış noktası (PoS) sistemlerini hedefleyen büyük ölçekli kötü amaçlı yazılım kampanyaları oluşturma konusunda bir geçmişe sahiptir.

Bununla birlikte, son iki yılda grup, önce Darkside ve ardından BlackMatter ve BlackCat olarak yasa dışı gelir elde etmek için fidye yazılımına geçti ve fidye yazılımı saldırıları düzenlemek için farkında olmadan penetrasyon testçilerini işe almak için sahte paravan şirketler kurmaktan bahsetmiyorum bile.

Araştırmacılar Antonio Cocomazzi ve Antonio Pirozzi, “Bu noktada, FIN7 veya bir bağlı kuruluşun, yeni operasyonlarını eskisinden ayırmak için sıfırdan araçlar yazmaya başlamış olması muhtemeldir.” Dedi. “Kurban savunmasını bozmak için araçlarının arkasındaki geliştirici(ler)in FIN7 için bir geliştirici olması veya öyle olması muhtemeldir.”

Bulgular, Black Basta aktörünün son saldırılarda ikinci aşama yük olarak Cobalt Strike ve Brute Ratel C4 çerçevelerini dağıtmak için Qakbot truva atını kullandığı gözlemlendikten haftalar sonra geldi.

Araştırmacılar, “Suçlu yazılım ekosistemi sürekli genişliyor, değişiyor ve gelişiyor” dedi. “FIN7 (veya Carbanak) genellikle suç alanında yenilikler yapmakla, bankalara ve PoS sistemlerine yönelik saldırıları emsallerinin planlarının ötesinde yeni zirvelere taşımakla tanınır.”

Açıklama ayrıca ABD Mali Suçları Uygulama Ağı (FinCEN) olarak da geldi. rapor edildi Yerli varlıkları hedef alan fidye yazılımı saldırılarında 2020’de 487’den 2021’de 1.489’a bir artış ve bir önceki yıl 416 milyon $’dan %188’lik bir artışla toplam 1.2 milyar $’a mal oldu.