Şeffaf Kabile tehdit aktörü, iki faktörlü kimlik doğrulama çözümünün truva atlı sürümleriyle Hindistan devlet kuruluşlarına yönelik yeni bir kampanyaya bağlandı. Kavaç.

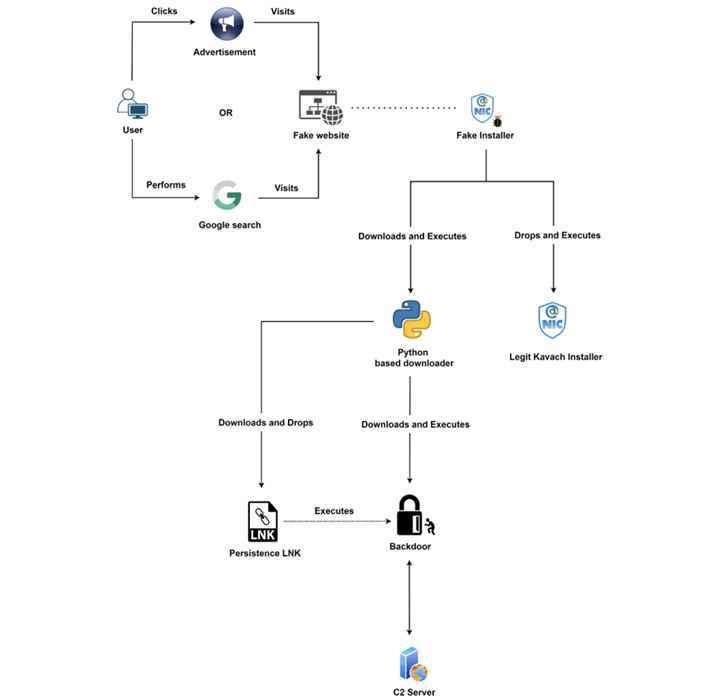

Zscaler ThreatLabz araştırmacısı Sudeep Singh, “Bu grup, Kavach çoklu kimlik doğrulama (MFA) uygulamalarının arka kapılı sürümlerini dağıtmak için kötü amaçlı reklamcılık amacıyla Google reklamlarını kötüye kullanıyor.” söz konusu Perşembe analizinde.

Siber güvenlik şirketi, gelişmiş kalıcı tehdit grubunun ayrıca, resmi Hindistan hükümeti web siteleri gibi görünen sahte web sitelerinin, farkında olmayan kullanıcıları şifrelerini girmeye ikna etmek için kurulduğu düşük hacimli kimlik bilgisi toplama saldırıları gerçekleştirdiğini söyledi.

APT36, C-Major Operasyonu ve Mythic Leopard takma adlarıyla da bilinen Şeffaf Kabile, Hindistan ve Afganistan varlıklarını vurma geçmişine sahip şüpheli bir Pakistan muhalif kolektifidir.

En son saldırı zinciri, tehdit aktörünün gözünü Kavach’a (Hintçe “zırh” anlamına gelir) ilk dikişi değil. zorunlu uygulama @gov.in ve @nic.in etki alanlarında e-posta adresleri olan kullanıcıların, ikinci bir kimlik doğrulama katmanı olarak e-posta hizmetinde oturum açmaları gerekir.

Bu Mart ayının başlarında, Cisco Talos, hükümet personeline CrimsonRAT ve diğer eserler bulaştırmak için bir tuzak olarak Kavach için sahte Windows yükleyicileri kullanan bir bilgisayar korsanlığı kampanyasını ortaya çıkardı.

Ortak taktiklerinden biri, öldürme zincirini etkinleştirmek için meşru hükümet, ordu ve ilgili örgütleri taklit etmektir. Tehdit aktörü tarafından yürütülen en son kampanya bir istisna değildir.

Singh, “Tehdit aktörü, resmi Kavach uygulaması indirme portalı gibi görünen web sayfalarını barındıran birden fazla yeni alan kaydetti.” Dedi. “Kötü amaçlı alanları Hindistan’daki kullanıcılar için Google arama sonuçlarının en üstüne çıkarmak için Google Ads’ün ücretli arama özelliğini kötüye kullandılar.”

Mayıs 2022’den bu yana, Transparent Tribe’ın Kavach uygulamasının arka kapılı sürümlerini, ücretsiz yazılım indirmeleri sunduğunu iddia eden saldırgan kontrollü uygulama mağazaları aracılığıyla dağıttığı söyleniyor.

Bu web sitesi aynı zamanda Google aramalarında en üst sıralarda yer alır ve uygulamayı arayan kullanıcıları .NET tabanlı sahte yükleyiciye yönlendirmek için etkin bir şekilde bir ağ geçidi görevi görür.

Grubun, Ağustos 2022’den itibaren, ilgilenilen dosyaları virüslü ana bilgisayardan saldırganın sunucusuna yüklemek için tasarlanmış, kod adı LimePad olan daha önce belgelenmemiş bir veri hırsızlığı aracı kullandığı da gözlemlendi.

Zscaler, aynı zamanda, Şeffaf Kabile tarafından kayıtlı bir alan adı tespit ettiğini söyledi. Kavach uygulamasının giriş sayfası yalnızca bir Hindistan IP adresinden erişilerek görüntülendi veya ziyaretçiyi Hindistan Ulusal Bilişim Merkezi’nin ana sayfasına yönlendirdi (NIC).

Sayfa, kendi adına, kurban tarafından girilen kimlik bilgilerini yakalayacak ve devletle ilgili altyapıya karşı daha fazla saldırı gerçekleştirmek için bunları uzak bir sunucuya gönderecek şekilde donatılmıştır.

Google reklamlarının ve LimePad’in kullanılması, tehdit aktörünün taktiklerini ve kötü amaçlı yazılım araç setini geliştirmeye ve iyileştirmeye yönelik devam eden girişimlerine işaret ediyor.

Singh, “APT-36, Hindistan devlet kurumlarında çalışan kullanıcıları hedef almaya odaklanan en yaygın gelişmiş kalıcı tehdit gruplarından biri olmaya devam ediyor.” Dedi. “Hindistan devlet kuruluşlarında dahili olarak kullanılan uygulamalar, APT-36 grubu tarafından kullanılan popüler bir sosyal mühendislik teması seçimidir.”