Kimsuky olarak bilinen Kuzey Koreli casusluk odaklı aktörün, güneydeki muadili kullanıcıları hedef almak için üç farklı Android kötü amaçlı yazılım türü kullandığı gözlemlendi.

Bu, kötü amaçlı yazılım ailelerini FastFire, FastViewer ve FastSpy olarak adlandıran Güney Koreli siber güvenlik şirketi S2W’nin bulgularına göre.

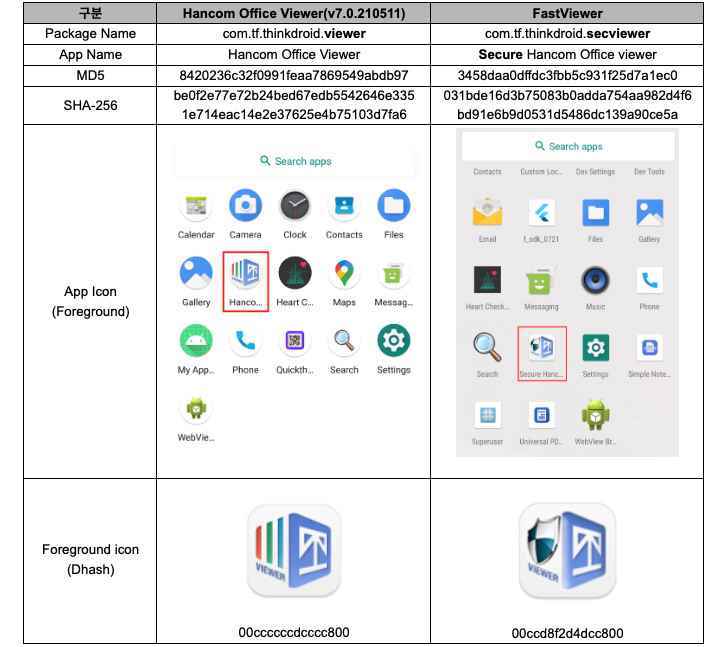

“FastFire kötü amaçlı yazılımı bir Google güvenlik eklentisi olarak gizleniyor ve FastViewer kötü amaçlı yazılımı kendisini ‘Hancom Office Viewer’ olarak gizliyor, [while] FastSpy, aşağıdakilere dayalı bir uzaktan erişim aracıdır: androCasus“araştırmacılar Lee Sebin ve Shin Yeongjae söz konusu.

Black Banshee, Thallium ve Velvet Chollima isimleriyle de bilinen Kimsuky’nin, Kuzey Kore rejimi tarafından, orantısız bir şekilde Güney Kore, Japonya ve ABD’deki bireyleri ve kuruluşları hedef alan küresel bir istihbarat toplama misyonuyla görevlendirildiğine inanılıyor.

Geçtiğimiz Ağustos ayında Kaspersky, kurbandan dosya listeleri, kullanıcı tuş vuruşları ve depolanmış web tarayıcısı oturum açma kimlik bilgileri gibi bilgileri çalabilen bir Windows arka kapısı dağıtmak için GoldDragon adlı daha önce belgelenmemiş bir enfeksiyon zincirini ortaya çıkardı.

Gelişmiş kalıcı tehdidin, AppleSeed implantının bir Android sürümünün, rastgele eylemler yürüttüğü ve virüslü cihazlardan bilgi sızdırdığı da bilinmektedir.

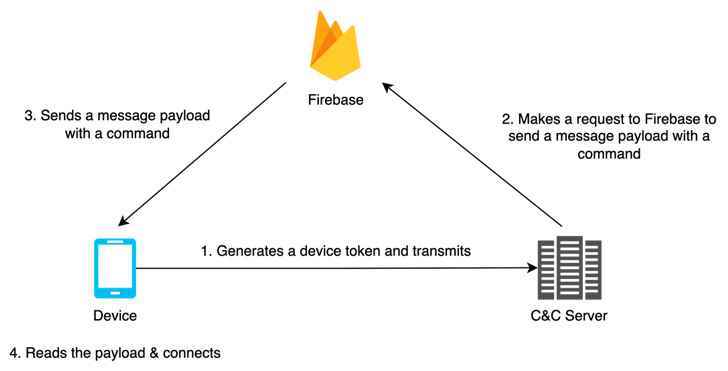

FastFire, FastViewer ve FastSpy, Firebase’den komutlar almak ve ek yükler indirmek için tasarlanmış, gelişen Android kötü amaçlı yazılım cephaneliğine yapılan en son eklemelerdir.

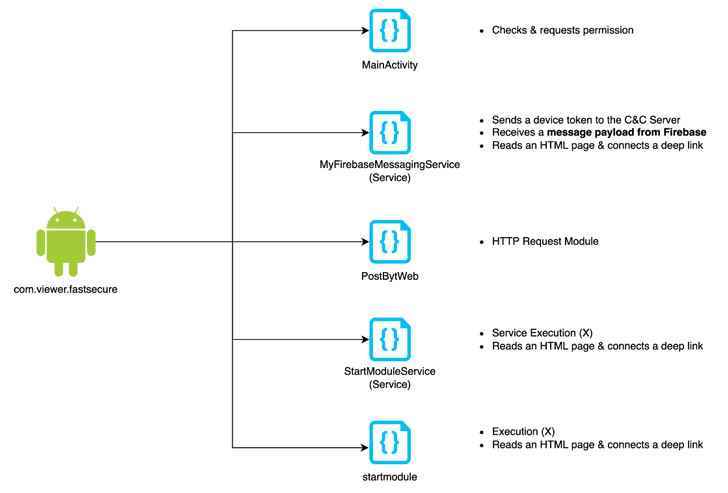

Araştırmacılar, “FastViewer, bir saldırgan tarafından normal Hancom Office Viewer uygulamasına eklenen rastgele kötü amaçlı kod eklenerek yeniden paketlenmiş bir APK’dir” dedi ve kötü amaçlı yazılımın bir sonraki aşama olarak FastSpy’ı da indirdiğini ekledi.

Söz konusu hileli uygulamalar aşağıdadır –

- com.viewer.fastsecure (Google 보안 Eklentisi)

- com.tf.thinkdroid.secviewer (FastViewer)

Hem FastViewer hem de FastSpy, casusluk davranışlarını yerine getirmek için Android’in erişilebilirlik API izinlerini kötüye kullanıyor; ikincisi, MaliBot’a benzer bir şekilde kendisine kapsamlı izinler vermek için kullanıcı tıklamalarını otomatikleştiriyor.

FastSpy bir kez başlatıldığında, düşmanın hedeflenen cihazların kontrolünü ele geçirmesini, telefon görüşmelerini ve SMS’leri engellemesini, kullanıcıların konumlarını izlemesini, belgeleri toplamasını, tuş vuruşlarını yakalamasını ve telefonun kamera, mikrofon ve hoparlöründen gelen bilgileri kaydetmesini sağlar.

S2W’nin kötü amaçlı yazılımı Kimsuky ile ilişkilendirmesi, “mc.pzs” adlı bir sunucu etki alanıyla çakışmalara dayanmaktadır.[.]kr”, daha önce bir Mayıs 2022 kampanyası Kuzey Kore ile ilgili basın bültenleri olarak gizlenmiş kötü amaçlı yazılımları dağıtmak için grup tarafından düzenlendiği belirlendi.

Araştırmacılar, “Kimsuky grubu, hedefin mobil cihazları hedef alan bilgilerini çalmak için sürekli saldırılar gerçekleştirdi” dedi. “Ayrıca, açık kaynaklı bir RAT olan Androspy’yi özelleştirerek algılamayı atlamak için çeşitli girişimlerde bulunuluyor.”

“Kimsuky grubunun mobil hedefleme stratejisi daha gelişmiş hale geldiğinden, Android cihazlarını hedef alan karmaşık saldırılara karşı dikkatli olmak gerekiyor.”