Rusça konuşan bir fidye yazılımı grubu Eski Gremlin iki buçuk yıl boyunca kıtalararası Avrasya ülkesinde faaliyet gösteren kuruluşları hedef alan 16 kötü niyetli kampanyaya atfedildi.

Group-IB, “Grubun kurbanları arasında lojistik, sanayi, sigorta, perakende, emlak, yazılım geliştirme ve bankacılık gibi sektörlerdeki şirketler yer alıyor” dedi. söz konusu The Hacker News ile paylaşılan kapsamlı bir raporda. “2020’de grup bir silah üreticisini bile hedef aldı.”

Fidye yazılımı ortamında nadir görülen bir durum olan OldGremlin (diğer adıyla TinyScouts), öncelikle Rus şirketlerine odaklanan, finansal olarak motive olmuş çok az siber suç çetesinden biridir.

Diğer önemli gruplar Dharma, Crylock ve Thanos’tan oluşuyor ve 2021’de ülkedeki işletmeleri hedef alan fidye yazılımı saldırılarında %200’ün üzerinde bir artışa katkıda bulunuyor.

OldGremlin ilk olarak Eylül 2020’de Singapur merkezli siber güvenlik şirketinin aktör tarafından Mayıs ve Ağustos ayları arasında düzenlenen dokuz kampanyayı ifşa etmesiyle ortaya çıktı. İlk saldırı Nisan 2020’nin başlarında tespit edildi.

Toplamda, grubun 2020’de 10 kimlik avı e-posta kampanyası yürüttüğü, ardından 2021’de bir ve 2022’de beş tane daha başarılı saldırı düzenlediği ve fidye taleplerinin 16,9 milyon dolarlık rekor seviyeye ulaştığı söyleniyor.

Group-IB, “OldGremlin kurbanlarını derinlemesine inceliyor” dedi. “Bu nedenle talep edilen fidye genellikle şirketin büyüklüğü ve geliri ile orantılıdır ve uygun düzeyde bilgi güvenliği sağlamak için gereken bütçeden açıkça daha yüksektir.”

Esas olarak Windows üzerinde çalışan kurumsal ağları hedef aldığı bilinen OldGremlin tarafından düzenlenen saldırılar, kurbanları sahte bağlantılara tıklamaya ve kötü amaçlı dosyalar indirmeye kandırmak için vergi ve hukuk hizmetleri şirketleri gibi görünen kimlik avı e-postalarından yararlandı ve saldırganların ağların içinde yollarını bulmasına izin verdi.

Group-IB, “Tehdit aktörleri genellikle medya grubu RBC, adli yardım sistemi Consultant Plus, 1C-Bitrix şirketi, Rusya Sanayiciler ve Girişimciler Birliği ve Minsk Tractor Works dahil olmak üzere tanınmış şirketler olarak ortaya çıkıyor.” Dedi.

OldGremlin, bir başlangıç noktası elde ettikten sonra, zamanlanmış görevler oluşturarak, Cobalt Stroke kullanarak yükseltilmiş ayrıcalıklar elde ederek ve hatta Cisco AnyConnect’te (CVE-2020-3153 ve CVE-2020-3433), TeamViewer gibi araçları kullanarak güvenliği ihlal edilmiş altyapıya uzaktan erişim sağlar.

Mürettebatı diğer fidye yazılımı gruplarından ayıran yönlerden bazıları, verilerin sızdırılmasına rağmen hedeflenen şirketleri ödemeye zorlamak için çifte gasplara dayanmamasıdır. Her başarılı ataktan sonra uzun aralar verildiği de gözlemlenmiştir.

Dahası, fidye yazılımı dağıtımına kadar geçen ortalama bekleme süresi, bildirilen sürenin çok üzerinde, 49 gün olarak belirlendi. 11 gün medyan bekleme süresiaktörün ihlal edilen alanı (TinyScout adlı bir araç kullanılarak elde edilen) incelemek için uzun çabalar önermektedir.

OldGremlin’in en son kimlik avı dalgası 23 Ağustos 2022’de meydana geldi ve e-postalar, öldürme zincirini etkinleştirmek için Dropbox’ta barındırılan bir ZIP arşiv yüküne işaret eden bağlantılar yerleştirdi.

Bu arşiv dosyaları, sırayla, veri yedeklerini silmeden ve . NET tabanlı TinyCrypt fidye yazılımı.

- TinyPosh: Etkilenen sistemle ilgili hassas bilgileri toplayıp uzak bir sunucuya aktarmak ve ek PowerShell betikleri başlatmak için tasarlanmış bir PowerShell truva atı.

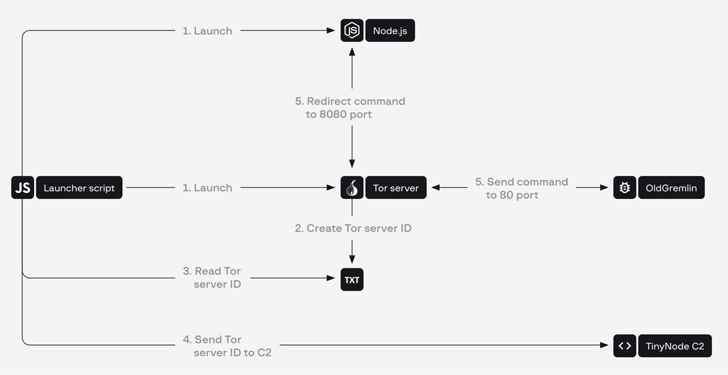

- TinyNode: Tor ağı üzerinden bir komut ve kontrol (C2) sunucusundan alınan komutları yürütmek için Node.js yorumlayıcısını çalıştıran bir arka kapı.

- TinyFluff: Bir varis kötü amaçlı komut dosyalarını almak ve çalıştırmak için birincil indirici olarak kullanılan TinyNode’a.

OldGremlin tarafından ayrıca ekran görüntülerini yakalamak için bir konsol yardımcı programı olan TinyShot, gdrv.sys ve RTCore64.sys sürücülerini hedefleyen kendi savunmasız sürücünüzü getir (BYOVD) saldırısı yoluyla antivirüs işlemlerini öldüren TinyKiller gibi diğer araçlar da vardır.

BlackByte fidye yazılımı grubunun arkasındaki operatörlerin de yakın zamanda, saldırıya uğramış makinelerdeki güvenlik çözümlerini kapatmak için RTCore64.sys sürücüsündeki aynı kusurdan yararlandığını tespit etmek önemlidir.

OldGremlin tarafından saldırılarında kullanılan bir diğer olağandışı uygulama, fidye yazılımını çalıştırmadan önce ağ bağdaştırıcılarını devre dışı bırakarak ana bilgisayarı ağdan geçici olarak kesen TinyIsolator adlı bir .NET konsol uygulamasıdır.

Bunun da ötesinde, grubun kötü amaçlı yazılım cephaneliği, GO’da yazılan ve .bash_history dosyalarını sildikten, güvenliği ihlal edilmiş ana bilgisayara erişimi sınırlamak için kullanıcı parolalarını değiştirdikten ve SSH’yi devre dışı bıraktıktan sonra başlatılan TinyCrypt’in bir Linux sürümünü kapsar.

Group-IB’de dinamik kötü amaçlı yazılım analiz ekibi başkanı Ivan Pisarev, “OldGremlin, fidye yazılımı gruplarının Rus şirketlerine kayıtsız olduğu efsanesini çürüttü,” dedi.

“OldGremlin’in şu ana kadar Rusya’ya odaklanmış olmasına rağmen, başka yerlerde hafife alınmamalı. Rusça konuşan birçok çete, Sovyet sonrası alanda şirketleri hedef alarak başladı ve ardından başka coğrafyalara yöneldi.”