İranlı tehdit aktörü olarak bilinen yerli yavru kedi FurBall olarak bilinen bir Android kötü amaçlı yazılımının güncellenmiş bir çeşidini dağıtmak için bir çeviri uygulaması gibi görünen yeni bir mobil kampanyayla ilişkilendirildi.

ESET araştırmacısı Lukas Stefanko, “Haziran 2021’den bu yana, tercüme edilmiş makaleler, dergiler ve kitaplar sağlayan bir İran web sitesinin taklitçisi aracılığıyla bir çeviri uygulaması olarak dağıtılıyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

Slovak siber güvenlik firması, güncellemelerin önceki sürümlerle aynı gözetim işlevselliğini korurken, güvenlik çözümlerinin algılamasından kaçınmak için tasarlandığını da sözlerine ekledi.

APT-C-50 olarak da adlandırılan Yerli Yavru Kedi, daha önce güvenliği ihlal edilmiş mobil cihazlardan hassas bilgileri toplamak amacıyla ilgili kişileri hedef aldığı belirlenen İranlı bir tehdit faaliyet kümesidir. En az 2016’dan beri aktif olduğu biliniyor.

Trend Micro tarafından 2019’da gerçekleştirilen bir taktik analiz, Yerli Yavru Kedi’nin başka bir grupla potansiyel bağlantılarını ortaya çıkardı. Zıplayan GolfOrta Doğu ülkelerini hedef alan bir siber casusluk kampanyası.

Check Point’e göre APT-C-50, öncelikle “iç muhalifler, muhalefet güçleri, IŞİD savunucuları, İran’daki Kürt azınlık ve daha fazlası dahil olmak üzere İran rejiminin istikrarına tehdit oluşturabilecek İran vatandaşlarını” seçti.

Grup tarafından yürütülen kampanyalar, geleneksel olarak, İran blog siteleri, Telegram kanalları ve SMS mesajları dahil olmak üzere farklı saldırı vektörleri aracılığıyla potansiyel kurbanları sahte bir uygulama yüklemeye çekmeye dayanıyordu.

Kullanılan yöntemden bağımsız olarak, uygulamalar, İsrail siber güvenlik şirketi tarafından FurBall olarak kodlanan bir kötü amaçlı yazılımın, cihazlardan kişisel verileri toplama ve sızdırma yetenekleriyle birlikte gelen özelleştirilmiş bir KidLogger sürümü iletmek için bir kanal görevi görür.

ESET tarafından ortaya çıkarılan kampanyanın en son yinelemesi, bir çeviri hizmeti kisvesi altında çalışan uygulamayı içeriyor. Kötü niyetli davranışları gizlemek için kullanılan önceki kapaklar, güvenlik, haberler, oyunlar ve duvar kağıdı uygulamaları gibi farklı kategorileri kapsar.

Uygulama (“sarayemaghale.apk“) downloadmaghaleh’i taklit eden sahte bir web sitesi aracılığıyla teslim edilir[.]com, İngilizce’den Farsça’ya çevrilmiş makaleler ve kitaplar sağlayan meşru bir sitedir.

En son sürümle ilgili dikkate değer olan şey, temel casus yazılım işlevleri korunurken, yapıtın kişilere erişmek için yalnızca bir izin istemesi ve SMS mesajlarına, cihaz konumuna, arama günlüklerine ve pano verilerine erişmesini sınırlamasıdır.

Stefanko, “Nedeni radarın altında kalma amacı olabilir; öte yandan, bunun kısa mesajlarla gerçekleştirilen bir mızraklı oltalama saldırısının sadece önceki aşaması olduğuna işaret edebileceğini düşünüyoruz.”

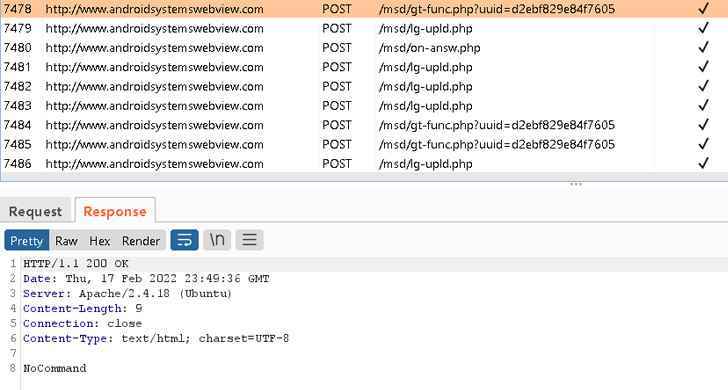

Bu engele rağmen, FurBall kötü amaçlı yazılımı, mevcut haliyle, kişileri, harici depolama birimindeki dosyaları, yüklü uygulamaların bir listesini, temel sistem meta verilerini ve senkronize edilmiş kullanıcı hesaplarını toplamasına izin veren uzak bir sunucudan komutlar alabilir.

Etkin uygulama işlevselliğindeki azalmaya rağmen, örnek ayrıca güvenlik engellerini aşma girişimi olarak görülen bir temel kod gizleme şeması uygulamak için öne çıkıyor.

Stefanko, “Yerli Kedi Yavrusu kampanyası, İran vatandaşlarını hedef almak için taklit web sitelerini kullanan hala aktiftir.” Dedi. “Operatörün hedefi, tam özellikli Android casus yazılımını dağıtmaktan daha hafif bir varyanta doğru biraz değişti.”