Siemens Simatic programlanabilir mantık denetleyicisindeki (PLC) bir güvenlik açığı, sabit kodlanmış, küresel özel şifreleme anahtarlarını almak ve cihazların kontrolünü ele geçirmek için kullanılabilir.

“Bir saldırgan, Siemens SIMATIC cihazlarına ve ilgili aygıtlara karşı birden çok gelişmiş saldırı gerçekleştirmek için bu anahtarları kullanabilir. TIA Portalıdördünü de atlarken erişim seviyesi korumaları“endüstriyel siber güvenlik şirketi Claroty söz konusu yeni bir raporda.

“Kötü niyetli bir oyuncu, bu gizli bilgiyi tüm SIMATIC S7-1200/1500 ürün serisini onarılamaz bir şekilde tehlikeye atmak için kullanabilir.”

Tanımlayıcıya atanan kritik güvenlik açığı CVE-2022-38465CVSS puanlama ölçeğinde 9.3 olarak derecelendirilmiştir ve Siemens tarafından 11 Ekim 2022’de yayınlanan güvenlik güncellemelerinin bir parçası olarak ele alınmıştır.

Etkilenen ürünlerin ve sürümlerin listesi aşağıdadır –

- SIMATIC Drive Controller ailesi (2.9.2’den önceki tüm sürümler)

- SIMATIC ET 200SP Açık Denetleyici CPU 1515SP PC2, SIPLUS varyantları dahil (21.9’dan önceki tüm sürümler)

- SIMATIC ET 200SP Open Controller CPU 1515SP PC, SIPLUS çeşitleri dahil (tüm sürümler)

- SIPLUS varyantları dahil SIMATIC S7-1200 CPU ailesi (4.5.0 öncesi tüm sürümler)

- İlgili ET200 CPU’lar ve SIPLUS varyantları dahil SIMATIC S7-1500 CPU ailesi (V2.9.2’den önceki tüm sürümler)

- SIMATIC S7-1500 Yazılım Denetleyicisi (21.9’dan önceki tüm sürümler), ve

- SIMATIC S7-PLCSIM Advanced (4.0 öncesi tüm sürümler)

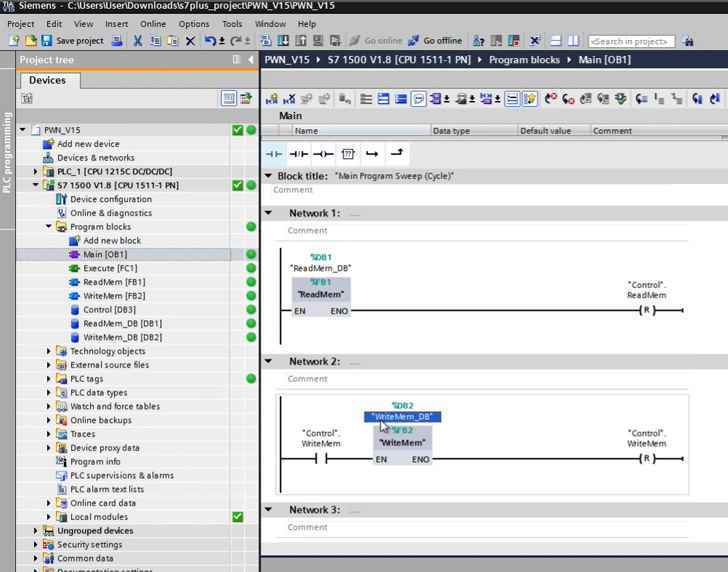

Claroty, Siemens PLC’lerinde (CVE-2020-15782) daha önce açıklanan bir kusurdan yararlanarak denetleyiciye okuma ve yazma ayrıcalıkları alabildiğini ve özel anahtarın kurtarılmasına izin verdiğini söyledi.

Bunu yapmak, bir saldırganın yalnızca erişim kontrollerini atlatmasına ve yerel kodu geçersiz kılmasına izin vermekle kalmaz, aynı zamanda etkilenen Siemens ürün hattı başına her PLC üzerinde tam kontrol elde eder.

CVE-2022-38465, geçen yıl Rockwell Automation PLC’lerinde (CVE-2021-22681) tanımlanan ve bir saldırganın denetleyiciye uzaktan bağlanmasına ve kötü amaçlı kod yüklemesine, PLC’den bilgi indirmesine, veya yeni bellenim yükleyin.

Claroty, “Güvenlik açığı, Studio 5000 Logix Designer yazılımının gizli bir şifreleme anahtarının keşfedilmesine izin vermesi gerçeğinde yatmaktadır.” kayıt edilmiş Şubat 2021’de.

Geçici çözümler ve azaltmalar olarak Siemens, müşterilere yetkisiz bağlantıları önlemek için eski PG/PC ve HMI iletişimlerini yalnızca güvenilir ağ ortamlarında kullanmalarını ve TIA Portal ve CPU’ya güvenli erişim sağlamalarını tavsiye ediyor.

Alman endüstriyel üretim şirketi de adım attı TIA Portal sürüm 17’de mühendislik istasyonları, PLC’ler ve HMI panelleri arasındaki iletişimin Taşıma Katmanı Güvenliği (TLS) ile şifrelenmesi, uyarı “Küresel özel anahtarı kötüye kullanan kötü niyetli aktörlerin olasılığı artıyor.”

Bulgular, endüstriyel ağlarda kullanılan yazılımlarda keşfedilen bir dizi büyük kusurun en sonuncusu. Bu Haziran’ın başlarında Claroty, Siemens SINEC ağ yönetim sisteminde (NMS) uzaktan kod yürütme yetenekleri kazanmak için kötüye kullanılabilecek bir düzineden fazla sorunu ayrıntılandırdı.

Ardından Nisan 2022’de şirket, Rockwell Automation PLC’lerinde (CVE-2022-1159 ve CVE-2022-1161) kullanıcı programlarını değiştirmek ve denetleyiciye kötü amaçlı kod indirmek için kullanılabilecek iki güvenlik açığını ortaya çıkardı.