Kuzey Kore ile bağları olan “son derece operasyonel, yıkıcı ve sofistike bir ulus devlet faaliyet grubu”, Haziran 2022’den bu yana dünyanın dört bir yanındaki şirketlere yönelik sosyal mühendislik kampanyalarında açık kaynaklı yazılımları silahlandırıyor.

Microsoft’un tehdit istihbarat ekipleri, LinkedIn Tehdit Önleme ve Savunma ile birlikte, izinsiz girişleri yüksek güvenle, Lazarus’a bağlı bir tehdit grubu olan ve yine Labyrinth Chollima adı altında takip edilen Zinc’e bağladı.

Saldırılar ABD, İngiltere, Hindistan ve Rusya’daki medya, savunma ve havacılık ve BT hizmetleri dahil olmak üzere birden fazla sektördeki kuruluşlardaki çalışanları hedef aldı.

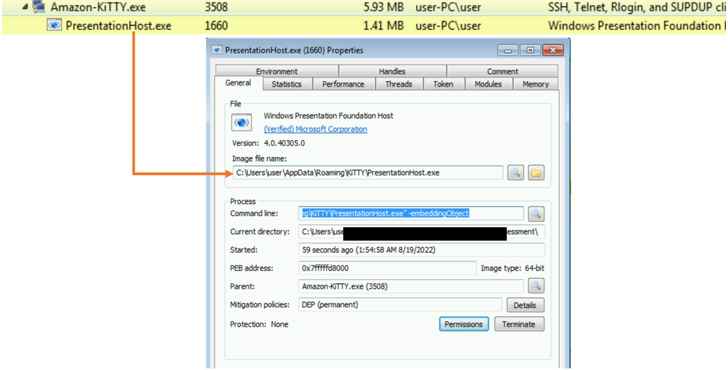

teknoloji devi söz konusu Zinc’in “bu saldırılar için PuTTY, KiTTY, TightVNC, Sumatra PDF Reader ve muPDF/Subliminal Recording yazılım yükleyicisi dahil olmak üzere çok çeşitli açık kaynaklı yazılımlardan” yararlandığını gözlemledi.

Göre CrowdStrikeÇinko “2009’dan beri Kuzey Kore’nin yabancı düşmanları hakkında siyasi, askeri ve ekonomik istihbarat toplamayı ve para yaratma kampanyaları yürütmeyi amaçlayan operasyonlarda aktif.”

En son bulgular, Dream Job Operasyonu adlı bir kampanyanın bir parçası olarak LinkedIn’deki potansiyel hedeflerle paylaşılan sahte iş yemleri yoluyla düşmanın PuTTY kullandığını ortaya çıkaran Google’a ait Mandiant’ın yakın tarihli bir raporuyla örtüşüyor.

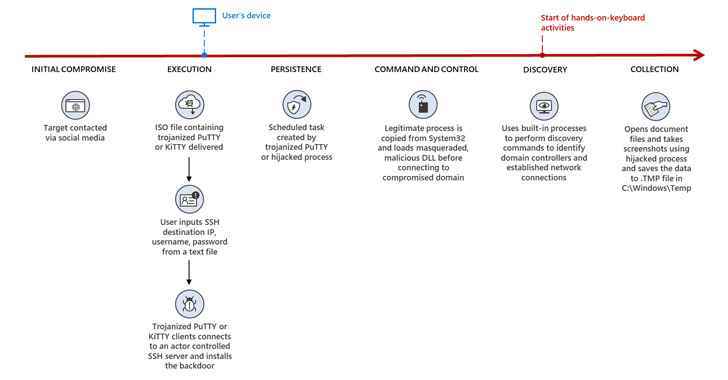

Bu, sohbeti özel bir cazibe belgesinin veya görünüşte iyi huylu bir yazılımın paylaşıldığı WhatsApp’a taşımadan önce, bir güven oluşturma alıştırması gibi işe alım uzmanları gibi davranarak bireylerle ilk bağlantıların kurulmasını ve enfeksiyon dizisini etkin bir şekilde etkinleştirmeyi içerir.

Başarılı bir uzlaşmayı, tehdit aktörünün ağ üzerinde yanlamasına hareket etmesi ve ZetaNile (diğer adıyla BLINDINGCAN VEYA AIRDRY) adlı bir arka kapı dağıtarak toplanan ilgi çekici bilgileri dışarı sızdırması izler.

Ancak güvenlik savunmalarından kaçınmak ve kırmızı bayrakların yükselmesini önlemek amacıyla implant, yalnızca kurban ayrı bir metin dosyasında belirtilen kimlik bilgileri aracılığıyla belirli bir IP adresine bağlanmak için SSH istemcilerini kullandığında indirilir.

Benzer şekilde, TightVNC Viewer’ın truva atlanmış sürümünü kullanan saldırılar, yalnızca kullanıcı sağlanan seçeneklerden belirli bir uzak ana bilgisayarı seçtiğinde arka kapıyı yükleyecek şekilde yapılandırılır.

Şirket, “Çinko saldırıları geleneksel siber casusluk, kişisel ve kurumsal verilerin çalınması, finansal kazanç ve kurumsal ağ yıkımı tarafından motive ediliyor gibi görünüyor” dedi.

“Çinko saldırıları, artırılmış operasyonel güvenlik, zamanla gelişen karmaşık kötü amaçlı yazılımlar ve siyasi amaçlı hedefleme gibi devlet destekli faaliyetlerin birçok ayırt edici özelliğini taşıyor.”