Tehdit aktörlerinin, virüs bulaşmış sistemlerin kontrolünü ele geçirmek ve tespitten kaçınmak için VMware’in sanallaştırma yazılımında daha önce hiç görülmemiş taviz sonrası implantları yerleştirdiği bulundu.

Google’ın Mandiant tehdit istihbarat bölümü, buna VMware ESXi, Linux vCenter sunucuları ve Windows sanal makinelerini etkileyen ve saldırganların sürekli erişim sağlamasını sağlayan “yeni bir kötü amaçlı yazılım ekosistemi” olarak atıfta bulundu. hiper yönetici yanı sıra keyfi komutları yürütmek.

bu hiperjacking saldırılarısiber güvenlik satıcısına göre, kötü amaçlı vSphere Kurulum Paketlerinin (VIB’ler) ESXi hipervizörlerinde VIRTUALPITA ve VIRTUALPIE olarak adlandırılan iki implantı gizlice sokmak için.

Mandiant araştırmacıları Alexander Marvi, Jeremy Koppen, Tufail Ahmed ve Jonathan Lepore, “Bunun harici bir uzaktan kod yürütme güvenlik açığı olmadığını vurgulamak önemlidir; saldırganın kötü amaçlı yazılım dağıtmadan önce ESXi hipervizörüne yönetici düzeyinde ayrıcalıklara ihtiyacı vardır.” Dedi. kapsamlı bir şekilde iki parçalı bildiri.

ESXi sunucularına erişim elde etmek için sıfırıncı gün güvenlik açığından yararlanıldığına dair hiçbir kanıt yoktur. Bununla birlikte, yazılım dağıtımını ve sanal makine yönetimini kolaylaştırmak için kullanılan bir yazılım paketi formatı olan truva atlı VIB’lerin kullanımı, yeni bir gelişmişlik düzeyine işaret ediyor.

VMware, “Bu kötü amaçlı yazılım, daha büyük tehdit aktörlerinin ve stratejik kurumları bir süre tespit edilmeden yaşamak amacıyla hedef alan APT gruplarının hedefleriyle tutarlı olan hem kalıcı hem de gizli kalmayı desteklemesi bakımından farklılık gösteriyor.” ifşa.

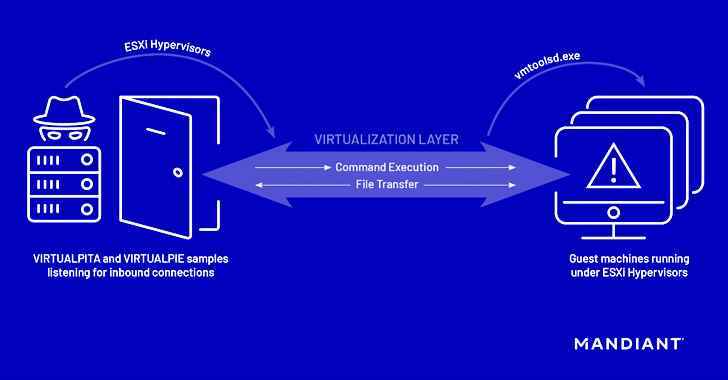

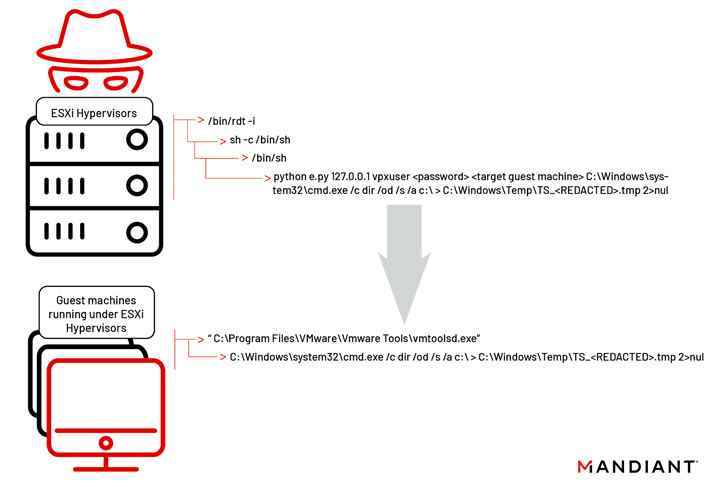

VIRTUALPITA, dosya yükleme ve indirme işlemlerinin yanı sıra komutları yürütme yetenekleriyle birlikte gelirken, VIRTUALPIE komut satırı yürütme, dosya aktarımı ve ters kabuk özelliklerini destekleyen bir Python arka kapısıdır.

Ayrıca, VMware’in sanal makine iletişim arabirimini (VMCI) bir hiper yönetici ana bilgisayarından konuk sanal makinede komutları çalıştırmak için yuvalar.

Mandiant ayrıca, kampanyanın sanallaştırma yazılımını kullanarak geleneksel güvenlik kontrollerini aşma tekniklerinin, diğer hacker grupları tarafından yakalanması muhtemel yeni bir saldırı yüzeyi olduğu konusunda uyardı.

Saldırılar, izinsiz girişlerin yüksek oranda hedeflenen doğası göz önüne alındığında, motivasyonunun casusluk odaklı olması muhtemel olan UNC3886 kod adlı, kategorize edilmemiş, ortaya çıkan bir tehdit kümesine atfedildi. Ayrıca UNC3886’nın bir Çin-bağlantısı olduğunu düşük bir güvenle değerlendirdi.