Siber güvenlik, işbirliği, iletişim ve veri toplamadan e-ticaret ve eğlenceye kadar herkesin teknolojiye bağımlılığı nedeniyle günümüzde çok önemlidir. Müşterilerine ve çalışanlarına hizmet sunması gereken her kuruluş, BT “ağını” – dizüstü ve masaüstü bilgisayarlardan sunuculara ve akıllı telefonlara kadar tüm uygulamaları ve bağlı cihazları – korumalıdır.

Geleneksel olarak bunların hepsi tek bir “kurumsal ağ” üzerinde yaşarken, günümüzde ağlar genellikle cihazların kendilerinden ve nasıl bağlandıklarından oluşur: İnternet üzerinden, bazen VPN’ler aracılığıyla, insanların çalıştığı evlere ve kafelere , hizmetlerin yaşadığı bulut ve veri merkezlerine. Peki bu modern ağ hangi tehditlerle karşı karşıya?

Onlara daha ayrıntılı bakalım.

#1 Yanlış yapılandırma

tarafından yapılan son araştırmalara göre verizon, yanlış yapılandırma hataları ve yanlış kullanım artık ihlallerin %14’ünü oluşturuyor. Bir sistemi veya uygulamayı daha az güvenli olacak şekilde yapılandırırken yanlış yapılandırma hataları meydana gelir. Bu, sonuçları tam olarak anlamadan bir ayarı değiştirdiğinizde veya yanlış bir değer girildiğinde meydana gelebilir. Ya ciddi bir güvenlik açığı oluşturabilir – örneğin, yanlış yapılandırılmış bir güvenlik duvarı dahili bir ağa yetkisiz erişime izin verebilir veya yanlış yapılandırılmış bir web sunucusu hassas bilgileri sızdırabilir.

#2 Eski yazılım

Yazılım ve uygulama geliştiricileri, kodlarında keşfedilen güvenlik açıklarını kapatmak için sürekli olarak yamalar içeren güncellemeler yayınlar. Bu güvenlik açıklarını bir kuruluşun tüm cihaz ağında düzeltmek için yamalar uygulamak zaman alıcı ve uygulanması karmaşık olabilir – ancak bu çok önemlidir. Yazılımınızı, bellenimi ve işletim sistemlerinizi çıktıkları anda en son sürümlere güncellemezseniz, ağınızı açıkta bırakırsınız. A güvenlik açığı tarayıcısı güncellenmesi gereken tüm yazılımların gerçek zamanlı bir envanterini size verir ve güvenliğinizi azaltan yanlış yapılandırmaları tespit eder, böylece mümkün olduğunca güvende kalabilirsiniz.

#3 DoS saldırısı

Önceki iki tehdit, genellikle ağları ihlal etmek ve bilgi çalmak için kullanılır, ancak Hizmet Reddi (DoS) saldırısı, ağınızı kapatmak ve onu erişilemez hale getirmek içindir.

Bu, kötü amaçlı yazılımlarla veya hedef ağı trafikle doldurarak veya bir veritabanını kilitleyen aşırı karmaşık sorgular istemek gibi bir çökmeyi tetikleyen bilgiler göndererek birçok yolla yapılabilir. Her durumda, DoS saldırısı, müşterilerin veya çalışanların bekledikleri hizmeti veya kaynakları kullanmasını engeller.

DoS saldırıları genellikle bankalar, medya şirketleri ve hükümetler gibi yüksek profilli kuruluşların web sitelerini hedefler. DoS saldırıları genellikle veri hırsızlığı veya kaybıyla sonuçlanmasa da, bunları işlemek için size çok fazla zaman ve paraya mal olabilir. Düzgün yapılandırılmış bir içerik dağıtım ağı (CDN), web sitelerini DoS saldırılarına ve diğer yaygın kötü niyetli saldırılara karşı korumaya yardımcı olabilir.

#4 Uygulama hataları

Bir yazılım hatası, bir uygulama veya sistemdeki yanlış veya beklenmeyen bir sonuç üretmesine neden olan bir hata, kusur veya arızadır. Hatalar, uygun olmayan testlerden veya dağınık kodlardan iletişim eksikliğine veya yetersiz teknik özellikler belgelerine kadar her türlü nedenden dolayı kodun her parçasında bulunur.

Tüm hatalar siber güvenlik sorunları değildir veya bir saldırganın hatayı ağa erişmek ve uzaktan kod çalıştırmak için kullanabileceği durumlarda istismara açık değildir. Ancak, SQL enjeksiyonu gibi bazı hatalar çok ciddi olabilir ve saldırganların sitenizin güvenliğini aşmasına veya veri çalmasına izin verebilir. SQL enjeksiyonları yalnızca hassas verileri açıkta bırakmakla kalmaz, aynı zamanda etkilenen sistemlerin uzaktan erişimini ve kontrolünü de sağlayabilir. Bu, bir tür uygulama hatasının yalnızca bir örneğidir, ancak başkaları da vardır.

Eklemeler, geliştiricilerin yeterli güvenlik eğitimi almamış olması durumunda veya hataların yapıldığı ve kodun gözden geçirilmediği durumlarda veya yetersiz sürekli güvenlik testi ile birleştirildiğinde yaygındır. Ancak, tüm bunlar yapıldığında bile – hatalar olabilir, bu nedenle OWASP İlk On Web Uygulaması Güvenlik Riskinde hala 1 numaralı tehdit olarak sıralanır. Neyse ki, birçok türde enjeksiyon güvenlik açığı (ve diğer uygulama düzeyindeki güvenlik hataları) bir kimliği doğrulanmış web güvenlik açığı tarayıcısıve daha hassas uygulamalar için penetrasyon testi.

#5 Saldırı yüzeyi yönetimi

Hangi internete açık varlıklara sahip olduğunuzu bilmiyorsanız işinizi güvence altına alabilir misiniz? Etkili değil. İnternete yönelik varlıkların eksiksiz ve güncellenmiş bir envanteri olmadan, hangi hizmetlerin mevcut olduğunu ve saldırganların nasıl içeri girmeye çalışabileceğini bilemezsiniz. Ancak bunların üstesinden gelmek ve zayıf yönler için izlenmelerini sağlamak tam olarak değildir. BT siteleri neredeyse her gün büyüyüp geliştikçe parkta bir yürüyüş.

Şirketler sistemlerini belgelemeye çalıştıklarında, genellikle basit bir elektronik tabloyu manuel olarak güncellemeye güvenirler, ancak yapılandırma değişiklikleri, yeni teknolojiler ve gölge BT arasında, hangi varlıklara sahip olduklarını veya nerede olduklarını nadiren tam olarak bilirler. Ancak tüm bu varlıkları keşfetmek, izlemek ve korumak, her işletme için güçlü güvenliğin kritik bir bileşenidir.

Bir güvenlik açığı tarayıcısı, internete maruz kalanları takip edebilen ve orada olması gerekmeyen her şeyi kısıtlayabilen dinamik, otomatik bir araçtır – herkesin unuttuğu o eski Windows 2003 kutusu veya bir geliştiricinin döndürdüğü bir web sunucusu gibi işten ayrılmadan önce hızlı bir test için…

Ayrıca bulut hesaplarınızı sürekli olarak izleyebilir ve yeni harici IP adreslerini veya ana bilgisayar adlarını otomatik olarak hedef olarak ekleyebilir. Ve şirketlerin, IP adreslerini ve bilmedikleri etki alanlarını bulma konusunda yardıma ihtiyaç duyduklarında ‘varlık keşfine’ yardımcı olabilir.

Bu sizin için ne anlama geliyor?

Saldırganlar, güvenlik açıklarını belirlemek ve bunlardan yararlanmak ve kuruluşunuz ne kadar büyük veya küçük olursa olsun güvenli olmayan sistemlere, ağlara veya verilere erişmek için otomatik araçlar kullanır. Otomatik araçlarla güvenlik açıklarını bulmak ve kullanmak basittir: yukarıda listelenen saldırılar ucuzdur, gerçekleştirmesi kolaydır ve genellikle ayrım gözetmez, bu nedenle her kuruluş risk altındadır. Bir saldırganın ağınıza erişmesi için tek gereken bir güvenlik açığıdır.

Güvenlik açıklarınızın ve zayıf noktalarınızın nerede olduğunu bilmek ilk ve en önemli adımdır. Güvenlik açıklarınızı erkenden tespit ederseniz, bir saldırgan bunları istismar etmeden önce bunları giderebilirsiniz. Güvenlik açığı tarayıcısı, bilgisayar sistemlerinde, ağlarda ve yazılımlarda güvenlik açıklarını tanımlayan bulut tabanlı bir hizmettir. Güvenlik açığı tarayıcıları, ağ tehditlerini ve güvenlik açıklarını – zayıf parolalardan yapılandırma hatalarına veya yama uygulanmamış yazılımlara kadar her şeyi – arayan sürekli bir hizmet sağlar, böylece saldırganlar bunları istismar etmeden önce bunları ele alabilirsiniz.

Güvenlik açığı yönetimi kolaylaştı

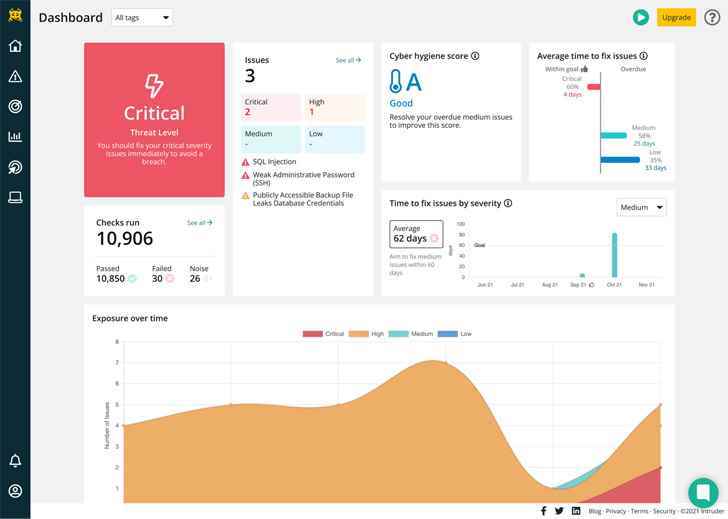

davetsiz misafir ağ güvenlik açığı tarayıcısı dünya çapında bankalar ve hükümetler tarafından kullanılan endüstri lideri tarama motorları tarafından desteklenmektedir. 11.000’den fazla güvenlik açığı bulma yeteneğine sahiptir ve önemli olana odaklanarak bağlamsal olarak öncelikli sonuçlarla zamandan tasarruf sağlar. Gürültü azaltmayı kullanarak, yalnızca güvenliğiniz üzerinde gerçek bir etkisi olan eyleme geçirilebilir sorunları bildirir.

|

| Saldırgan, güvenlik açığı tarayıcılarının 30 günlük ücretsiz deneme sürümünü sunuyor |

Intruder, hem dahili hem de harici saldırı yüzeyinizi tarayarak herkese açık ve özel olarak erişilebilen sunucularınızı, bulut sistemlerinizi, web sitelerinizi ve uç nokta cihazlarınızı izler. Bilgisayar korsanları için daha az hedef, endişelenmeniz için daha az güvenlik açığı anlamına gelir.

Dünyanın dört bir yanındaki kuruluşlar, ağlarını sürekli güvenlik izleme ve kapsamlı tarama ile korumak için Intruder’ın güvenlik açığı tarayıcısına güveniyor.