E-posta ağ geçidi şirketlerinden tehdit istihbarat platformlarının geliştiricilerine kadar hemen hemen her satıcı, kendilerini bir XDR oyuncusu olarak konumlandırıyor. Ancak ne yazık ki, XDR’nin etrafındaki gürültü, alıcıların kendileri için doğru olabilecek çözümleri bulmasını veya daha da önemlisi ihtiyaçlarını karşılamayanlardan kaçınmasını zorlaştırıyor.

Stellar Cyber, kuruluşların güvenlik yığınlarında istedikleri güvenlik araçlarını kullanmalarına, uyarıları beslemelerine ve Stellar Cyber’e giriş yapmalarına olanak tanıyan bir Açık XDR çözümü sunar. Stellar Cyber’in “Açık” yaklaşımı, platformlarının herhangi bir ürünle çalışabileceği anlamına gelir. Sonuç olarak, bir güvenlik ekibi, Stellar Cyber Open XDR platformunun hala çalışıp çalışmayacağını merak etmeden değişiklik yapabilir.

Stellar Cyber, tek bir lisansla yönetilen Open XDR platformlarında tipik olarak NG-SIEM, NDR ve SOAR ürünlerinde bulunan yetenekleri sağlayarak yalın kurumsal güvenlik ekiplerinin ihtiyaçlarını karşılar. Bu konsolidasyon, müşterilerin güvenlik yığını karmaşıklığını ortadan kaldırmasını sağlar.

Stellar Cyber, Avrupa, Asya, Avustralya, Japonya, Güney Kore ve Afrika’daki müşterileri ile tüm büyük sektörlerdeki müşterilere 3 milyondan fazla varlık için güvenlik sağlıyor. Ek olarak, Stellar Cyber, dağıtımdan sonra kullanıcıların 20 kata kadar daha hızlı yanıt verme süresi (MTTR) gördüğünü iddia ediyor, bu cesur bir iddia.

Ana Sayfadan Bir Olaya Yanıt Verme

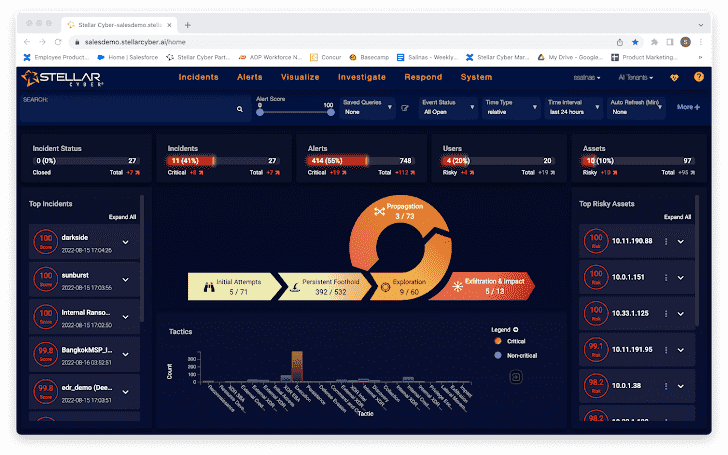

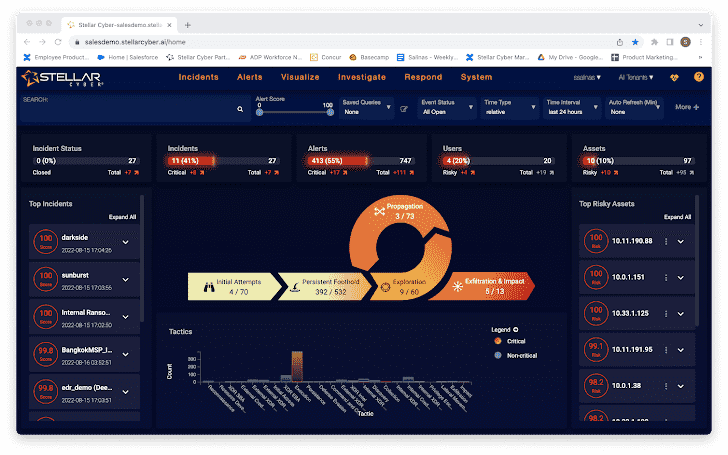

Stellar Cyber’a giriş yaparken, ilk ekran analist ana ekranıdır ve en önemli olaylar ve en riskli varlıklar gibi istatistikleri gösterir. Bu ekrandaki ilginç bir parça, Stellar Cyber’in Open XDR Kill Chain dediği şeydir. “İlk Denemeler” gibi öldürme zincirinin herhangi bir bölümüne tıklamak, saldırı zincirinin o bölümüyle ilişkili tehditleri gösterir.

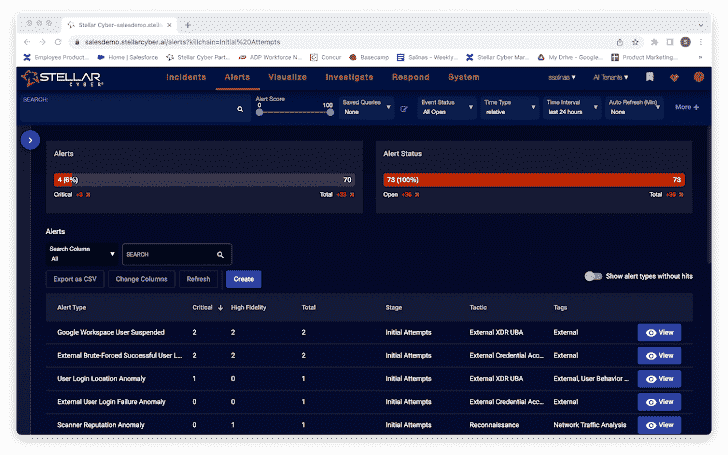

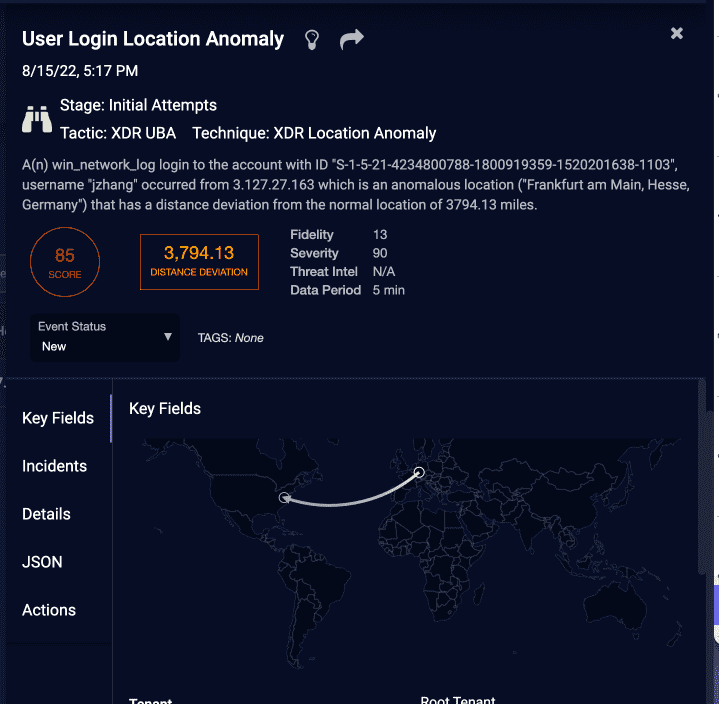

Örneğin kullanıcı, Stellar Cyber tarafından otomatik olarak ayarlanan “İlk Denemeler” aşaması ile bu uyarıları görebilir. Kullanıcı, uyarılardan herhangi birinde “Görüntüle” seçeneğine tıklayarak uyarı hakkında daha fazla bilgi görebilir. Ardından, ekranı aşağı kaydırarak, kullanıcı seçilen uyarı hakkında daha fazla bilgi görmek için “daha fazla bilgi” köprüsüne tıklayabilir.

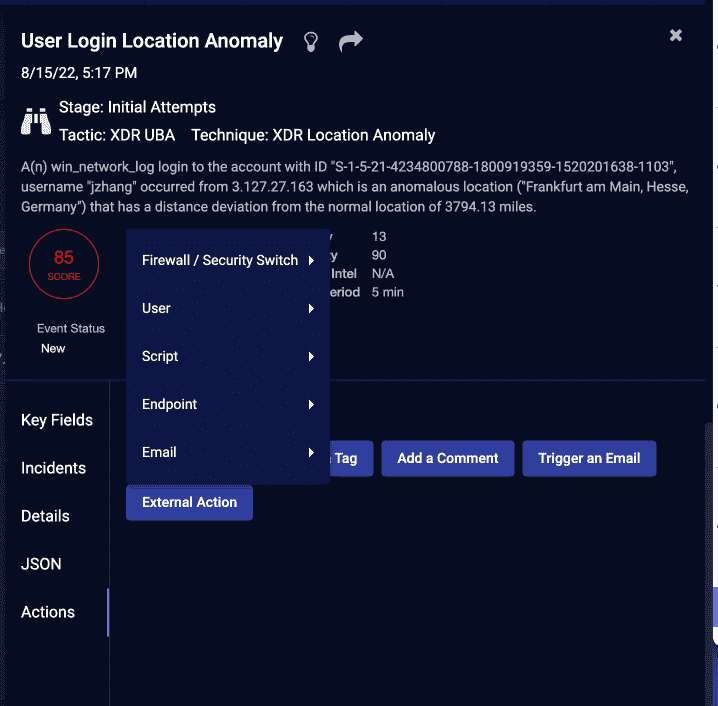

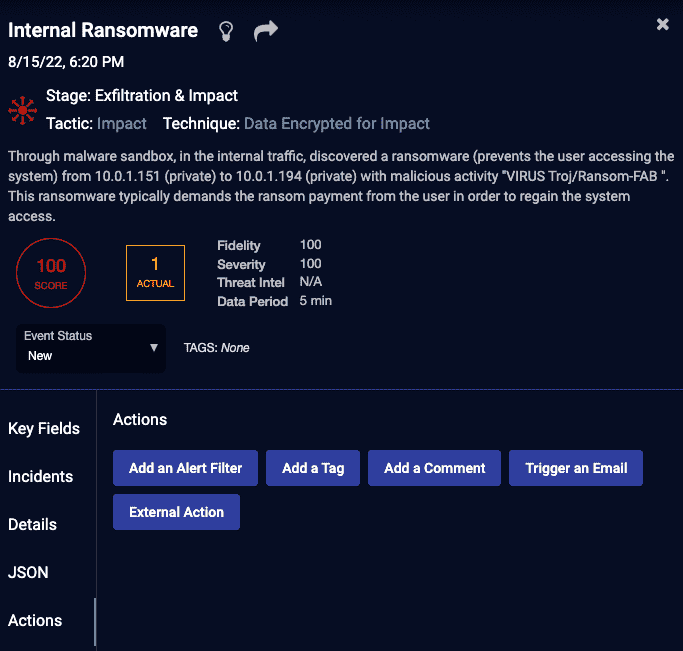

Burada bir kullanıcı olayı okuyabilir, ayrıntıları inceleyebilir ve bu olayın arkasındaki ham verileri ve gerekirse bir panoya kopyalanabilen JSON’u görebilir. Ayrıca, “Eylemler” düğmesine tıklayarak kullanıcı diğer güçlü platform özelliklerini görebilir.

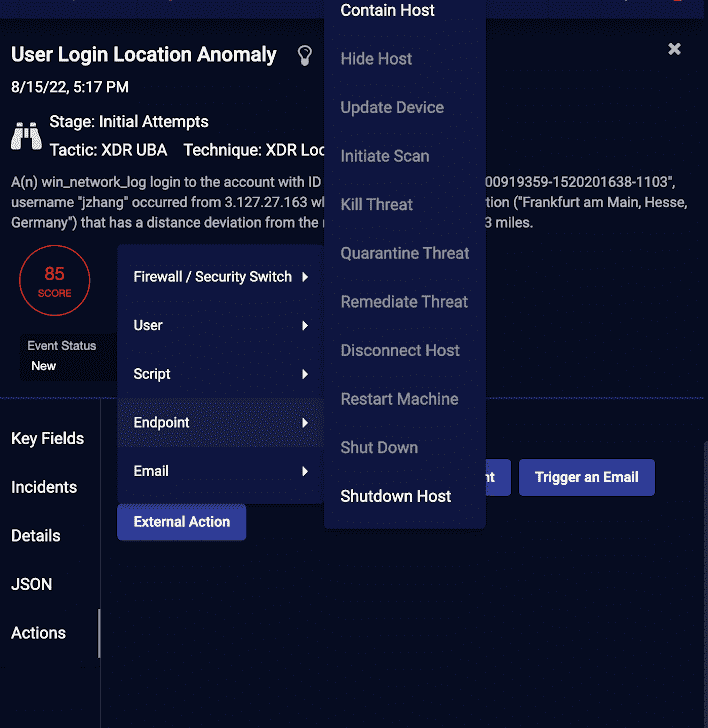

Kullanıcı bu ekrandan “filtre ekle, bir e-postayı tetikle veya harici eylem gerçekleştir” gibi yanıt eylemleri gerçekleştirebilir. Harici eyleme tıklamak ek bir seçim listesi gösterir. Kullanıcı, ana bilgisayardan içermeye kadar eylem seçeneklerini görmek için Bitiş Noktasına tıklayabilir. kapatma ana bilgisayarı.

Ana bilgisayar içerme gibi bir eyleme tıklandığında, kullanıcının kullanılacak bağlayıcıyı, eylemin hedefini ve seçilen eylemi başlatmak için gereken diğer seçenekleri seçebileceği bir yapılandırma iletişim kutusu görüntülenir. Özetle, güvenlik analistleri, özellikle de genç olanlar, a) ana ekrandan bir olayın ayrıntılarını hızla gözden geçirebilmeleri, b) verilere daha fazla girerek daha fazla ayrıntı görebilmeleri ve c) herhangi bir komut dosyası veya kod yazmadan bu ekrandan bir düzeltme eylemi.

Kuruluş, diğer analistlerin daha kritik olaylar üzerinde çalışabilmesi için düşük öncelikli olayları ele alarak onları platforma alıştırmak için bu görüş üzerinde çalışmalarını sağlayarak yeni analistlerin sisteme katılmasına yardımcı olabilir.

Olayları Keşfetmek

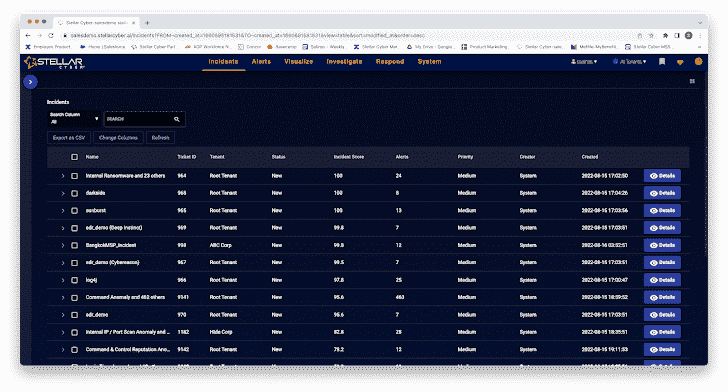

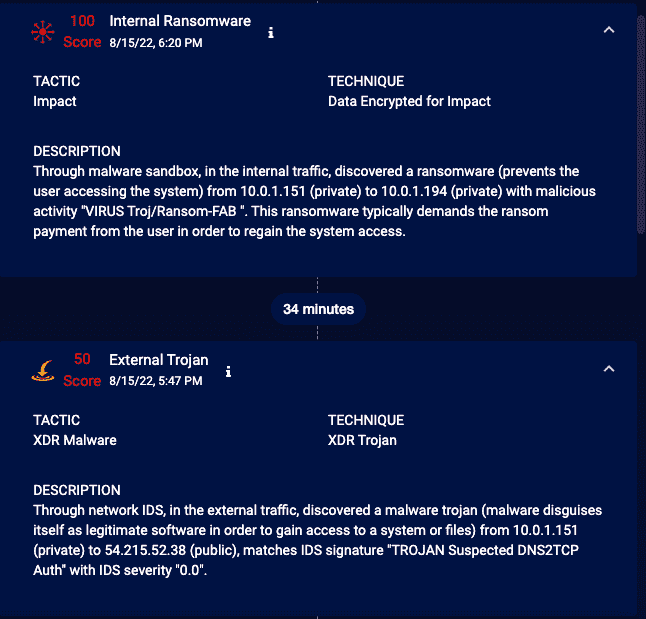

Open XDR Kill Chain’e tıklamak yerine, kullanıcı “Olaylar”a tıklarsa aşağıdaki ekran gösterilir.

Kullanıcı mavi daire içindeki havuca tıkladığında, bir filtreleme listesi kullanıcının belirli bir olay türüne odaklanmasını sağlar. Kullanıcı, bu ayrıntı görünümünde ne olduğunu görmek için doğrudan ayrıntılar düğmesine gidebilir.

Kullanıcı, bu olayın nasıl meydana geldiğini ve birden çok varlık arasında yayıldığını görebilir. Ayrıca, kullanıcı olayla ilişkili dosyaları, işlemleri, kullanıcıları ve hizmetleri otomatik olarak görebilir. Örneğin, kullanıcı bu olayın okunabilir bir geçmişini almak için zaman çizelgesi görünümüne geçebilir.

Ve daha önce gösterilen ayrıntı ekranına gitmek için küçük “i”yi tıklayın.

Özetle, bir uyarı listesinden çalışmaya alışmış analistler, soruşturmalarına olaylar sayfasından başlamak isteyebilirler. Bu görünüm, bu olayla ilgili tüm uyarıları tek bir görünümde otomatik olarak gösterdiği için de faydalıdır.

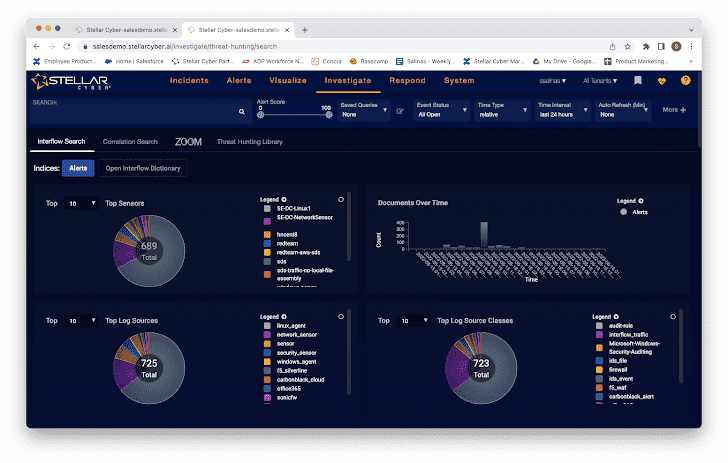

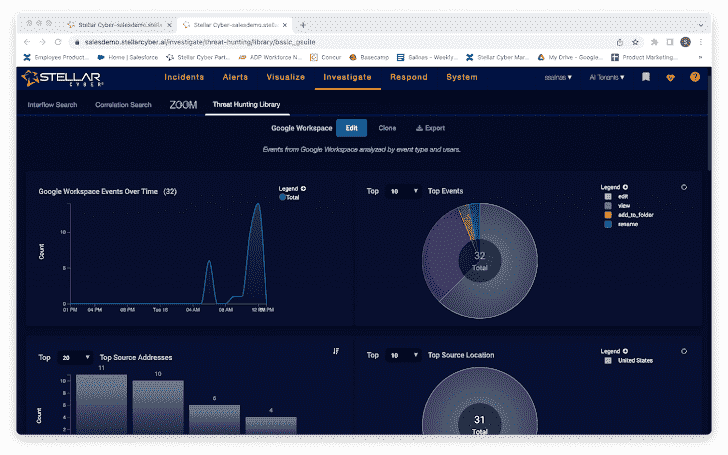

Stellar Cyber’de Tehdit Avı

Kullanıcılar yukarıdaki ekrandan bir tehdit avı başlatabilir. Arama iletişim kutusuna “oturum aç” gibi bir terim yazılarak ekrandaki istatistikler dinamik olarak değişir. Ardından, ekranı aşağı kaydırarak, kullanıcılar arama terimine göre filtrelenmiş bir uyarı listesi görebilir.

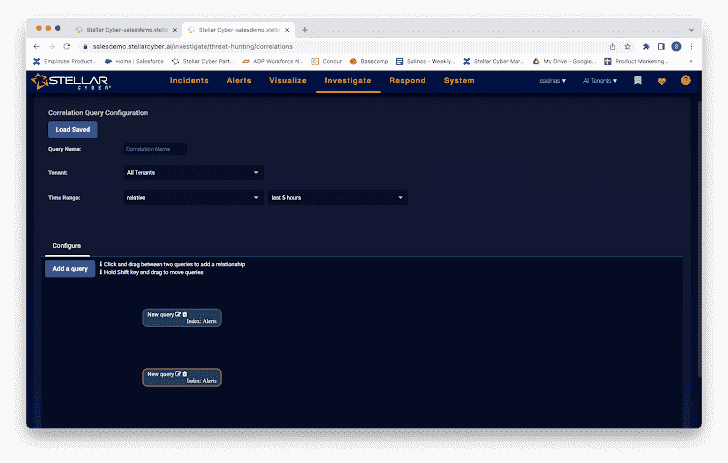

Kullanıcılar, arama iletişim kutusunun altında bir “korelasyon araması” oluşturabilir.

Kullanıcılar kayıtlı bir sorgu yükleyebilir veya yeni bir sorgu ekleyebilir. Kullanıcı, sorgu ekle’yi tıklatarak bu sorgu oluşturucuyu görebilir. Bu oluşturucu, fark edilmeyen tehditler için Stellar Cyber veri depolarında arama yapılmasını sağlar. Burada kullanıcı, tehdit avcılığı kitaplığına da erişebilir.

Son olarak, kullanıcı, sorgu eşleşme döndürürse otomatik olarak yürütülen yanıt eylemleri oluşturabilir.

Özetle, Stellar Cyber, kullanıcıların kendi ELK yığınlarını oluşturmalarını veya bir power scripter olmalarını gerektirmeyen basit bir tehdit avlama platformu sunar. Bu özellik, kıdemli bir tehdit avcısı tutmadan bir güvenlik ekibine tehdit avcılığı öğesi eklemenin kolay bir yoludur.

Çözüm

Stellar Cyber, bir güvenlik ekibinin üretkenliği artırmasına yardımcı olabilecek birçok özelliğe sahip sağlam bir güvenlik operasyonları platformudur. Piyasada yeni bir SecOps platformu varsa ve (tamamen veya kısmen) yeni bir güvenlik yaklaşımı benimsemeye açıksanız, Stellar Cyber’in neler sunduğuna bakmaya değer. Stellar Cyber hakkında daha fazla bilgi edinmek için şunu deneyin: 5 dakikalık ürün turu.