ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) Salı günü, Dataprobe’un çoğunlukla endüstriyel ortamlarda ve veri merkezlerinde kullanılan iBoot-PDU güç dağıtım birimi ürünündeki yedi güvenlik açığına ilişkin bir endüstriyel kontrol sistemleri (ICS) tavsiye uyarısı yayınladı.

Ajans, “Bu güvenlik açıklarından başarılı bir şekilde yararlanılması, Dataprobe iBoot-PDU cihazında kimliği doğrulanmamış uzaktan kod yürütülmesine neden olabilir.” söz konusu bir bildirimde.

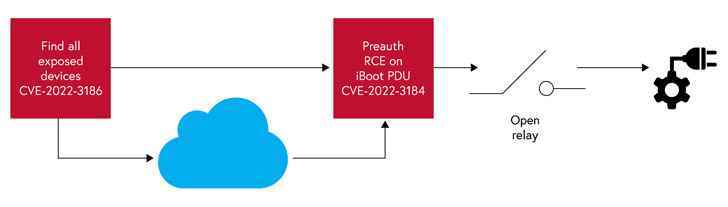

Kusurları ifşa etme konusunda kredilendirilen endüstriyel siber güvenlik firması Claroty’dir. söz konusu zayıflıklar, “cihaza doğrudan bir web bağlantısı veya bulut aracılığıyla” uzaktan tetiklenebilir.

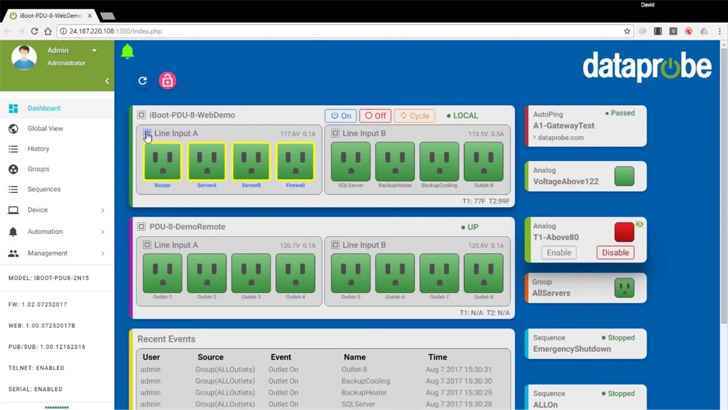

iBoot-PDU OT ortamında cihazlara ve diğer ekipmanlara giden güç kaynağını kontrol etmek için kullanıcılara bir web arayüzü aracılığıyla gerçek zamanlı izleme yetenekleri ve gelişmiş uyarı mekanizmaları sağlayan bir güç dağıtım birimidir (PDU).

İnternette en az 2.600 PDU’ya erişilebildiği ve Dataprobe cihazlarının açıkta kalanların yaklaşık üçte birini oluşturduğu gerçeği göz önüne alındığında, güvenlik açıkları yeni bir önem kazanıyor. 2021 raporu saldırı yüzeyi yönetim platformu Censys’den.

Claroty’nin PDU üretici yazılımına ilişkin analizi, ürünün komut enjeksiyonundan yol geçiş kusurlarına kadar değişen sorunlar nedeniyle sakat kaldığını ve müşterileri ciddi güvenlik risklerine maruz bıraktığını gösteriyor –

- CVE-2022-3183 (CVSS puanı: 9.8) – Kullanıcı girdilerinin temizlenmemesinden kaynaklanan bir komut ekleme güvenlik açığı

- CVE-2022-3184 (CVSS puanı: 9.8) – Kötü amaçlı kod eklemek için kötüye kullanılabilecek, kimliği doğrulanmamış bir PHP sayfasına erişim sağlayan bir yol geçiş güvenlik açığı

Claroty araştırmacısı Uri Katz, kusurların başarılı bir şekilde uzaktan sömürülmesinin “bir saldırganı, cihaza giden elektriği ve ardından ona bağlı olan her şeyi keserek kritik hizmetleri kesintiye uğratmak için kol mesafesine koyuyor” dedi.

Ortaya çıkarılan diğer beş güvenlik açığı (CVE-2022-3185’ten CVE-2022-3189’a kadar), kötü bir aktör tarafından cihazın ana yönetim sayfasına buluttan erişmek ve hatta sunucuyu keyfi dahili veya harici sistemlere bağlanması için kandırmak için silahlandırılabilir ( diğer adıyla SSRF), potansiyel olarak hassas bilgileri sızdırıyor.

Katz, “İnternet üzerinden veya bulut tabanlı bir yönetim platformu aracılığıyla uzaktan yönetilen zararsız bir güç dağıtım birimi bile, kararlı bir saldırganın ağı hedeflemesini veya bir PDU’ya bağlı cihazların gücünü keserek temel hizmetleri bozmanın bir yolunu sağlayabilir.” söz konusu.

Claroty ayrıca, geçerli bir çerez ve cihaz kimliğinin (önemsiz bir şekilde tahmin edilebilen sıralı bir sayısal değer) bir kombinasyonundan yararlanarak bulut bağlantılı iBoot PDU cihazlarını numaralandırmanın bir yolunu bulduğunu ve böylece mevcut saldırı yüzeyini tüm bağlı cihazlara genişlettiğini açıkladı. .

Dataprobe iBoot-PDU kullanıcılarının, en son donanım yazılımı sürümü (1.42.06162022) ve ayrıca bu güvenlik açıklarından bazılarına karşı bir hafifletme olarak, kullanımda değilse SNMP, Telnet ve HTTP’yi devre dışı bırakın.