GitHub, CircleCI DevOps platformunu taklit ederek kullanıcılarını kimlik bilgilerini ve iki faktörlü kimlik doğrulama (2FA) kodlarını çalmayı hedefleyen devam eden bir kimlik avı kampanyasının ne olabileceğini ayrıntılı olarak açıklayan bir tavsiye yayınladı.

Microsoft’un sahip olduğu kod barındırma hizmeti, saldırıyı 16 Eylül 2022’de öğrendiğini ve kampanyanın “birçok kurban kuruluşu” etkilediğini söyledi.

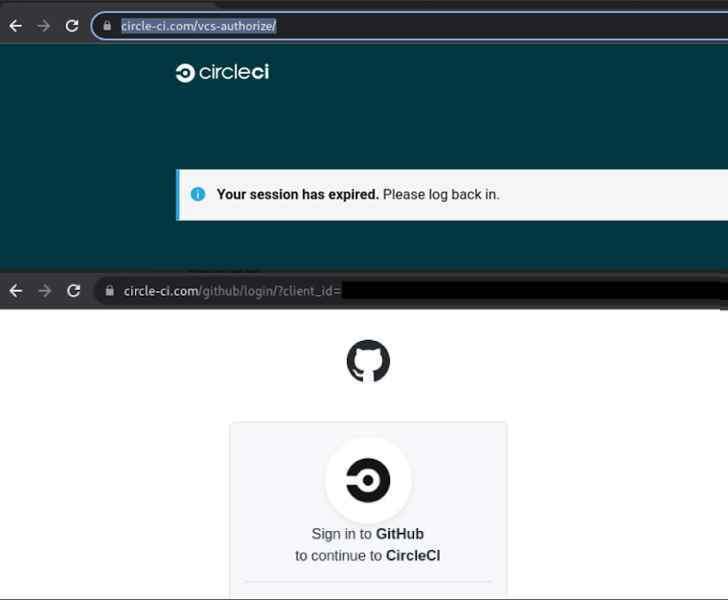

Sahte mesajlar, kullanıcılara CircleCI oturumlarının süresinin dolduğunu ve bir bağlantıya tıklayarak GitHub kimlik bilgilerini kullanarak oturum açmaları gerektiğini bildirdiğini iddia ediyor.

Başka bir sahte e-posta CircleCI tarafından ortaya çıkarıldı mesaja gömülü bağlantıyı takip ederek kullanıcıların şirketin yeni Kullanım Koşulları ve Gizlilik Politikasını kabul etmeleri için GitHub hesaplarında oturum açmalarını ister.

Cazibesi ne olursa olsun, bu şekilde hedef, girilen kimlik bilgilerini ve ayrıca Zamana Dayalı Tek Kullanımlık Parola (TOTP) kodlarını gerçek zamanlı olarak çalmak ve sızdırmak için tasarlanmış benzer bir GitHub oturum açma sayfasına yönlendirir ve 2FA’ya etkin bir şekilde izin verir. kalp ameliyati.

GitHub’dan Alexis Wales, “Donanım güvenlik anahtarlarıyla korunan hesaplar bu saldırıya karşı savunmasız değil” söz konusu.

Kullanıcı hesabına yetkisiz erişim elde ettikten sonra tehdit aktörü tarafından benimsenen diğer taktikler arasında GitHub kişisel erişim belirteçleri (PAT’ler) oluşturma, OAuth uygulamalarına yetki verme veya bir parola değişikliğinden sonra bile erişimi sürdürmek için SSH anahtarları ekleme yer alır.

Saldırganın özel depo içeriklerini indirdiği ve hatta güvenliği ihlal edilmiş hesabın kuruluş yönetim izinlerine sahip olması durumunda bir kuruluşa yeni GitHub hesapları oluşturup eklediği de tespit edildi.

GitHub, etkilenen kullanıcılar için şifreleri sıfırlamak ve kötü niyetli olarak eklenen kimlik bilgilerini kaldırmak, etkilenenleri bilgilendirmek ve aktör kontrollü hesapları askıya almak için adımlar attığını söyledi. Saldırının ölçeğini açıklamadı.

Şirket ayrıca kuruluşları, bu tür saldırıları önlemek için kimlik avına karşı dayanıklı donanım güvenlik anahtarları kullanmayı düşünmeye çağırıyor.

En son kimlik avı saldırısı, GitHub’ın özel depoları indirmek için Heroku ve Travis CI tarafından sağlanan üçüncü taraf OAuth kullanıcı belirteçlerinin kötüye kullanılmasıyla sonuçlanan yüksek oranda hedeflenmiş bir kampanyaya maruz kalmasından beş aydan biraz daha uzun bir süre sonra geldi.