Siber güvenlik araştırmacıları, PrivateLoader olarak bilinen ve yaygın olarak kullanılan bir yükleme başına ödeme (PPI) kötü amaçlı yazılım hizmeti ile ruzki adlı başka bir PPI hizmeti arasındaki yeni bağlantıları ortaya çıkardı.

“Tehdit aktörü ruzki (aka les0k, zhigalsz), en az Mayıs 2021’den beri ruzki veya zhigalsz adı altında Rusça konuşulan yeraltı forumlarında ve Telegram kanallarında ÜFE hizmetlerinin reklamını yapıyor.” SEKOIA söz konusu.

Siber güvenlik firması, ikiz hizmetlerle ilgili araştırmalarının, PrivateLoader’ın ruzki PPI kötü amaçlı yazılım hizmetinin tescilli yükleyicisi olduğu sonucuna vardığını söyledi.

PrivateLoader, adından da anlaşılacağı gibi, virüslü Windows ana bilgisayarlarına ek kötü amaçlı yükleri indirmek ve dağıtmak için C++ tabanlı bir yükleyici işlevi görür. Öncelikle, kırık yazılım sağladığını iddia eden SEO için optimize edilmiş web siteleri aracılığıyla dağıtılır.

İlk olarak bu Şubat ayının başlarında Intel471 tarafından belgelenmiş olmasına rağmen, Mayıs 2021’den itibaren kullanılmaya başlandığı söyleniyor.

PrivateLoader aracılığıyla yayılan en yaygın kötü amaçlı kötü amaçlı yazılım ailelerinden bazıları Redline Stealer, güneşliklerRakun Hırsızı, Vidar, şekerlemeAmadey, DanaBot ve fidye yazılımı türleri Djvu ve STOP.

Trend Micro’nun Mayıs 2022’de yaptığı bir analiz, NetDooka adlı bir çerçeve dağıtan kötü amaçlı yazılımı ortaya çıkardı. Geçen ayın sonlarında BitSight’tan bir takip raporu bulundu Temmuz 2022 itibariyle Hindistan ve Brezilya’da önemli enfeksiyonlar.

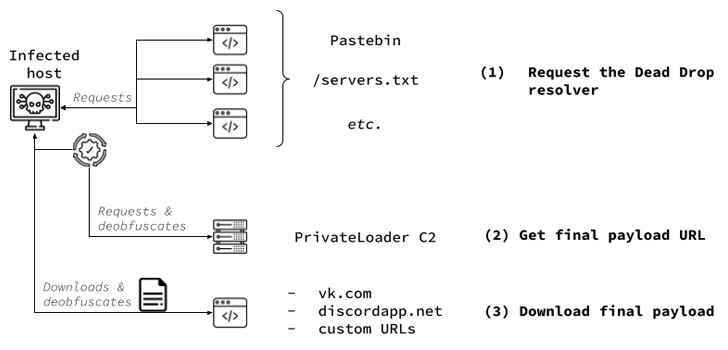

SEKOIA tarafından fark edilen yeni bir değişiklik, Discord’un aksine kötü amaçlı yükleri barındırmak için VK.com belge hizmetinin kullanılmasıdır.

PrivateLoader ayrıca verileri almak ve sızdırmak için komut ve kontrol (C2) sunucularıyla iletişim kuracak şekilde yapılandırılmıştır. Eylül ayı ortalarından itibaren Rusya’da iki, Çekya ve Almanya’da birer tane olmak üzere dört aktif C2 sunucusu bulunmaktadır.

Araştırmacılar, “Bu kötü amaçlı yazılımı çalıştıran çok çeşitli tehdit aktörleri veya izinsiz giriş setleri anlamına gelen çok çeşitli kötü amaçlı yazılım ailelerine dayanarak, PrivateLoader çalıştıran PPI hizmeti, yeraltı pazarlarındaki saldırganlar için çok çekici ve popüler” dedi.

SEKOIA ayrıca PrivateLoader ile dünya genelinde (70 $) veya özellikle Avrupa (300 $) veya ABD (1.000 $) üzerinde bulunan virüslü sistemlerde 1.000 kurulumluk paketler satan bir tehdit aktörü olan ruzki arasındaki bağları ortaya çıkardığını söyledi.

Lolz Guru siber suç forumuna yerleştirilen bu reklamlar, yüklerini ÜFE hizmeti aracılığıyla dağıtmak isteyen tehdit aktörlerini (diğer bir deyişle potansiyel müşteriler) hedefler.

Dernek temel olarak aşağıdaki gözlemlerden kaynaklanmaktadır –

- Kampanyalarıyla ilgili kurulum istatistiklerini izlemek için PrivateLoader C2 sunucuları ile ruzki tarafından abonelere sağlanan URL’lerin örtüşmesi

- Redline Stealer’ı sunmak için kullanılan ruzki9 ve 3108_RUZKI gibi PrivateLoader botnet örnek adlarındaki ruzki referansları ve

- Hem PrivateLoader hem de ruzki’nin Mayıs 2021’de faaliyete geçmesi, ruzki operatörünün Telegram kanalında Rusça “bizim yükleyicimiz” terimini kullanması

Araştırmacılar, “Yükleme Başına Ödeme hizmetleri, emtia kötü amaçlı yazılımlarının dağıtımında her zaman önemli bir rol oynadı” dedi.

“Siber suçlu pazarına giriş maliyetini düşüren ve siber suç ekosisteminin sürekli profesyonelleşmesine katkıda bulunan bir başka anahtar teslimi çözüm olarak, kısa vadede PrivacyLoader ile ilgili daha fazla aktivite gözlemlenmesi kuvvetle muhtemeldir.”