Malwarebytes’in 2022 Tehdit İncelemesinin bulgularına göre, 2021’de 40 milyon Windows iş bilgisayarı tehdidi tespit edildi. Bu tür saldırılarla mücadele etmek ve bunlardan kaçınmak için kötü amaçlı yazılım analizi şart. Bu yazıda, kötü amaçlı programların araştırılmasının amacını ve nasıl yapılacağını anlatacağız. kötü amaçlı yazılım analizi bir kum havuzu ile.

Kötü amaçlı yazılım analizi nedir?

Kötü amaçlı yazılım analizi, kötü amaçlı bir örneği inceleme sürecidir. Araştırma sırasında, bir araştırmacının amacı, kötü niyetli bir programın türünü, işlevlerini, kodunu ve olası tehlikelerini anlamaktır. Kuruluşun izinsiz girişlere yanıt vermesi gereken bilgileri alın.

Aldığınız analiz sonuçları:

- kötü amaçlı yazılım nasıl çalışır: programın kodunu ve algoritmasını araştırırsanız, tüm sisteme bulaşmasını durdurabilirsiniz.

- programın özellikleri: ailesi, türü, sürümü vb. gibi kötü amaçlı yazılımlarla ilgili verileri kullanarak algılamayı iyileştirin.

- kötü amaçlı yazılımın amacı nedir: hangi verilere hedeflendiğini kontrol etmek için örneğin yürütülmesini tetikleyin, ancak elbette bunu güvenli bir ortamda yapın.

- saldırının arkasında kim var: IP’leri, kaynağı, kullanılan TTP’leri ve bilgisayar korsanlarının gizlediği diğer ayak izlerini alın.

- Bu tür bir saldırıyı nasıl önleyeceğine dair bir plan.

Kötü amaçlı yazılım analizi türleri

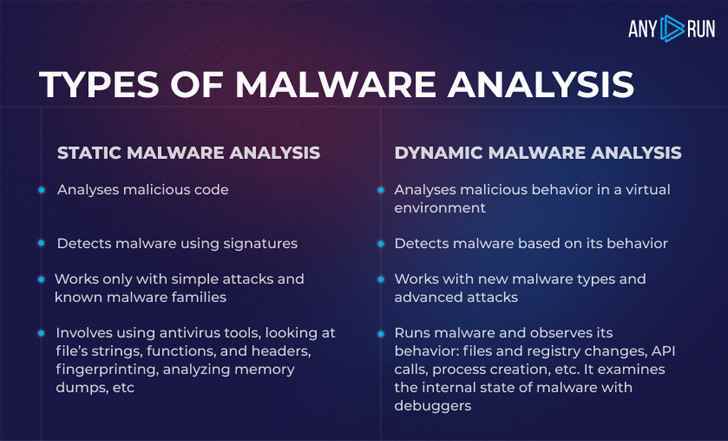

|

| Statik ve dinamik kötü amaçlı yazılım analizi |

Kötü amaçlı yazılım analizinin temel adımları

Bu beş adımda, araştırmanın ana odak noktası, kötü amaçlı örnek, yürütme algoritması ve kötü amaçlı yazılımın çeşitli senaryolarda çalışma şekli hakkında mümkün olduğunca çok şey bulmaktır.

Kötü amaçlı yazılımları analiz etmenin en etkili yönteminin statik ve dinamik yöntemleri karıştırmak olduğuna inanıyoruz. Kötü amaçlı yazılım analizinin nasıl yapılacağına dair kısa bir kılavuz. Sadece aşağıdaki adımları izleyin:

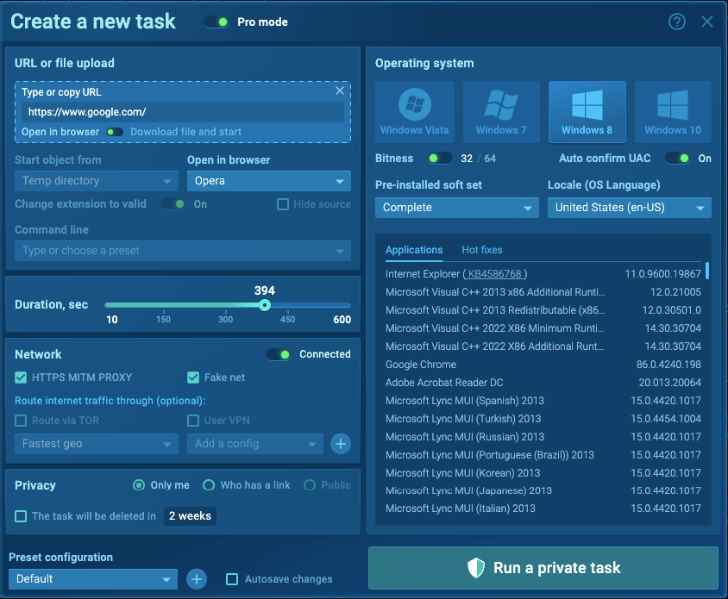

Adım 1. Sanal makinenizi ayarlayın

Bir VM’yi tarayıcı, Microsoft Office, işletim sistemi bitliği ve yerel ayar gibi belirli gereksinimlerle özelleştirebilirsiniz. Analiz için araçlar ekleyin ve bunları sanal makinenize kurun: FakeNet, MITM proxy, Tor, VPN. Ama bunu kolayca yapabiliriz ANY.RUN korumalı alanı.

|

| ANY.RUN’da sanal makine özelleştirmesi |

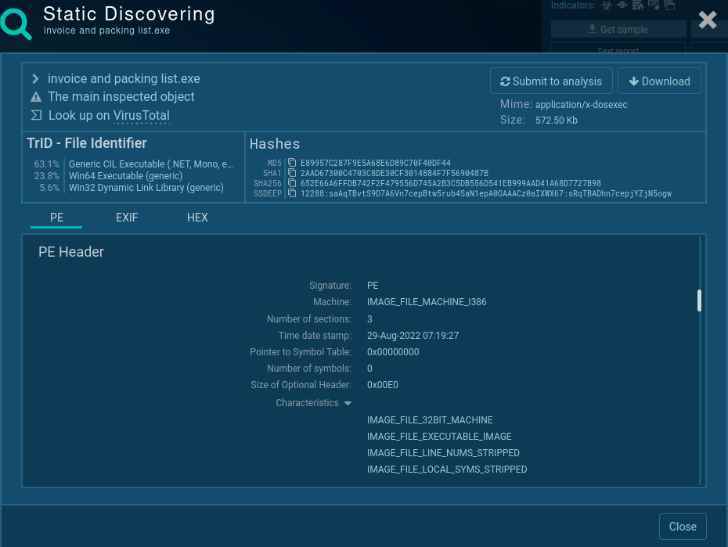

Adım 2. Statik özellikleri gözden geçirin

Bu, statik kötü amaçlı yazılım analizi için bir aşamadır. Yürütülebilir dosyayı çalıştırmadan inceleyin: Kötü amaçlı yazılımın işlevini anlamak için dizeleri kontrol edin. Karmalar, dizeler ve başlıkların içeriği, kötü amaçlı yazılım niyetlerine genel bir bakış sağlayacaktır.

Örneğin aşağıdaki ekran görüntüsünde Formbook örneğinin hash’lerini, PE Header’ını, mime tipini ve diğer bilgilerini görebiliriz. İşlevsellik hakkında kısa bir fikir edinmek için İçe Aktar bölümüne bakabiliriz. kötü amaçlı yazılım analizi için bir örnekiçe aktarılan tüm DLL’lerin listelendiği yer.

|

| PE dosyasının statik keşfi |

3. Adım. Kötü amaçlı yazılım davranışını izleyin

İşte kötü amaçlı yazılım analizine dinamik yaklaşım. Güvenli bir sanal ortamda bir kötü amaçlı yazılım örneği yükleyin. Programı harekete geçirmek ve çalışmasını gözlemlemek için kötü amaçlı yazılımlarla doğrudan etkileşim kurun. Ağ trafiğini, dosya değişikliklerini ve kayıt defteri değişikliklerini kontrol edin. Ve diğer şüpheli olaylar.

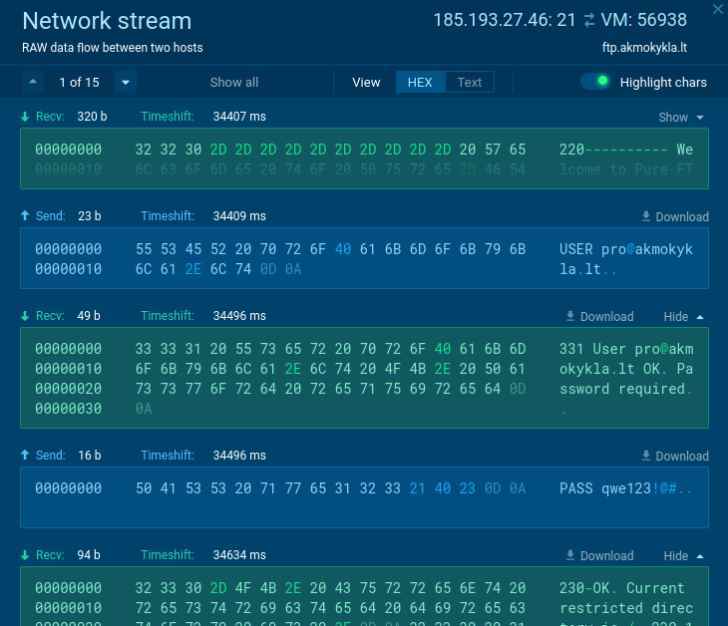

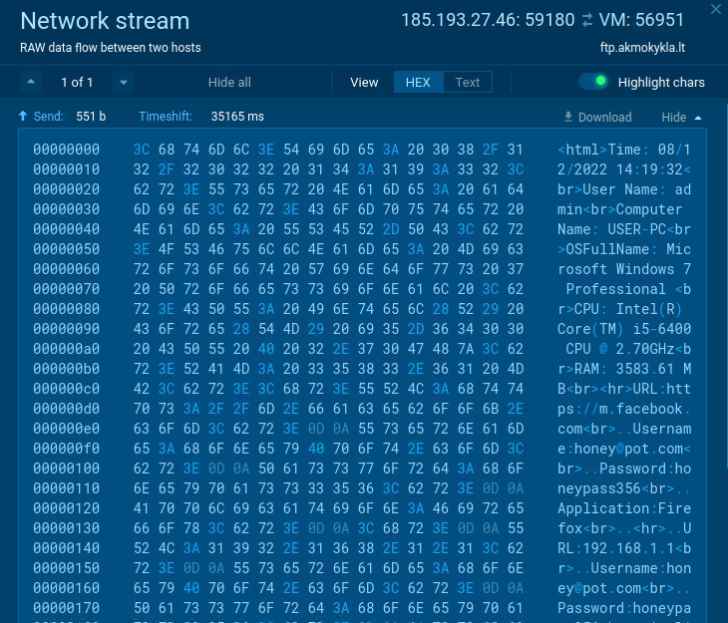

bizim çevrimiçi korumalı alan örneğidolandırıcının kimlik bilgilerini C2’ye ve virüslü bir makineden çalınan bilgileri almak için ağ akışının içine bakabiliriz.

|

| Saldırganın kimlik bilgileri |

|

| Çalınan verilerin gözden geçirilmesi |

Adım 4. Kodu parçalayın

Tehdit aktörleri kodu gizlediyse veya paketlediyse, kodu ortaya çıkarmak için gizlemeyi kaldırma tekniklerini ve tersine mühendislik kullanın. Önceki adımlarda gösterilmeyen yetenekleri belirleyin. Kötü amaçlı yazılım tarafından kullanılan bir işlevi ararken bile, işlevselliği hakkında çok şey söyleyebilirsiniz. Örneğin, “InternetOpenUrlA” işlevi, bu kötü amaçlı yazılımın bazı harici sunucularla bağlantı kuracağını belirtir.

Bu aşamada hata ayıklayıcılar ve ayrıştırıcılar gibi ek araçlar gereklidir.

Adım 5. Bir kötü amaçlı yazılım raporu yazın.

Bulduğunuz tüm bulgularınızı ve verilerinizi ekleyin. Aşağıdaki bilgileri sağlayın:

- Kötü amaçlı programın adı, kaynağı ve temel özellikleriyle birlikte araştırmanızın özeti.

- Kötü amaçlı yazılım türü, dosya adı, boyutu, karmaları ve virüsten koruma algılama kapasiteleri hakkında genel bilgiler.

- Kötü niyetli davranışın tanımı, enfeksiyon algoritması, yayılma teknikleri, veri toplama ve С2 iletişim yolları.

- Gerekli işletim sistemi bitliği, yazılım, yürütülebilir dosyalar ve başlatma dosyaları, DLL’ler, IP adresleri ve komut dosyaları.

- Kimlik bilgilerini nereden çaldığı, dosyaları değiştirmesi, düşürmesi veya yüklemesi, değerleri okuması ve dili kontrol etmesi gibi davranış etkinliklerinin gözden geçirilmesi.

- Kod analizi sonuçları, başlık verileri.

- Ekran görüntüleri, günlükler, dize satırları, alıntılar vb.

- IOC’ler.

Etkileşimli kötü amaçlı yazılım analizi

Modern antivirüsler ve güvenlik duvarları, hedefli saldırılar, sıfırıncı gün güvenlik açıkları, gelişmiş kötü amaçlı programlar ve bilinmeyen imzalı tehlikeler gibi bilinmeyen tehditleri yönetemez. Tüm bu zorluklar etkileşimli bir sanal alan ile çözülebilir.

Etkileşim, hizmetimizin en önemli avantajıdır. ANY.RUN ile şüpheli bir örnekle doğrudan kişisel bilgisayarınızda açmış gibi çalışabilirsiniz: tıklayın, çalıştırın, yazdırın, yeniden başlatın. Etkili sonuçlar elde etmek için gecikmeli kötü amaçlı yazılım yürütme ile çalışabilir ve farklı senaryolar üzerinde çalışabilirsiniz.

Araştırmanız sırasında şunları yapabilirsiniz:

- Etkileşimli erişim elde edin: VM ile kişisel bilgisayarınızda olduğu gibi çalışın: bir fare kullanın, veri girin, sistemi yeniden başlatın ve dosyaları açın.

- Ayarları değiştir: önceden yüklenmiş yazılım seti, farklı bitlik ve yapılara sahip birkaç işletim sistemi sizin için hazır.

- Sanal makineniz için araçlar seçin: FakeNet, MITM proxy, Tor, OpenVPN.

- Ağ bağlantılarını araştırın: paketleri yakalayın ve IP adreslerinin bir listesini alın.

- Analize anında erişim: VM hemen analiz sürecini başlatır.

- Sistem süreçlerini izleyin: Kötü amaçlı yazılım davranışını gerçek zamanlı olarak gözlemleyin.

- IOC’leri toplayın: IP adresleri, alan adları, karmalar ve diğerleri mevcuttur.

- MITRE ATT@CK matrisini alın: TTP’yi ayrıntılı olarak inceleyin.

- Bir süreç grafiğine sahip olun: tüm süreçleri bir grafikte değerlendirin.

- Hazır bir kötü amaçlı yazılım raporu indirin: tüm verileri uygun bir biçimde yazdırın.

Tüm bu özellikler, karmaşık kötü amaçlı yazılımları ortaya çıkarmaya ve saldırının anatomisini gerçek zamanlı olarak görmeye yardımcı olur.

[email protected] adresindeki e-posta konusuna “HACKERNEWS” promosyon kodunu yazın ve 14 günlük ANY.RUN premium üyeliğini ücretsiz kazanın!

Etkileşimli bir yaklaşım kullanarak kötü amaçlı yazılımları kırmaya çalışın. ANY.RUN korumalı alanını kullanırsanız, kötü amaçlı yazılım analizi yapabilir ve hızlı sonuçların, basit bir araştırma sürecinin keyfini çıkarabilir, karmaşık kötü amaçlı yazılımları bile araştırabilir ve ayrıntılı raporlar alabilirsiniz. Adımları izleyin, akıllı araçları kullanın ve kötü amaçlı yazılımları başarıyla avlayın.