APT42 (eski adıyla UNC788) olarak adlandırılan devlet destekli bir gelişmiş kalıcı tehdit (APT) aktörü, en azından 2015’ten bu yana İran hükümetinin stratejik çıkarlarına sahip bireylere ve kuruluşlara yönelik 30’dan fazla onaylanmış casusluk saldırısına atfedildi.

Siber güvenlik firması Mandiant, grubun İran İslam Devrim Muhafız Birlikleri’nin (IRGC) istihbarat toplama kolu olarak çalıştığını ve Charming Kitten, Cobalt Illusion, ITG18, Phosphorus, TA453 olarak da bilinen APT35 adlı başka bir kümeyle kısmi örtüşmelerden bahsetmediğini söyledi. , ve Sarı Garuda.

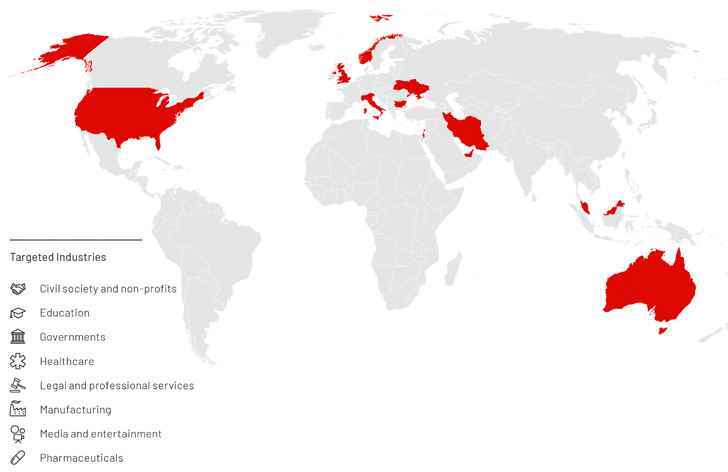

APT42, Avustralya, Avrupa, Orta Doğu ve ABD dahil olmak üzere en az 14 ülkeyi kapsayan kar amacı gütmeyen kuruluşlar, eğitim, hükümetler, sağlık, hukuk, üretim, medya ve ilaç gibi çeşitli endüstrileri vurma eğilimi sergiledi.

İlaç sektörüne yönelik izinsiz girişler, Mart 2020’de COVID-19 pandemisinin başlangıcında başlamış olmaları, tehdit aktörünün operasyonel önceliklerini karşılamak için kampanyalarını hızla değiştirebildiğini göstermesi açısından da dikkate değerdir.

Mandiant, “APT42, kişisel veya kurumsal e-posta hesaplarına erişmek veya mobil cihazlarına Android kötü amaçlı yazılım yüklemek için kurbanlarıyla güven ve yakınlık oluşturmak için tasarlanmış, yüksek düzeyde hedeflenmiş hedefli kimlik avı ve sosyal mühendislik teknikleri kullanıyor.” söz konusu bir raporda.

Amaç, kimlik bilgilerini çalmak için sahte güven ilişkilerinden yararlanmak ve tehdit aktörünün, hassas verileri toplamak ve ihlal edilen hesapları ek kurbanları avlamak için kullanmak için kurumsal ağların müteakip uzlaşmalarını yürütmek için erişimden yararlanmasını sağlamaktır.

Saldırı zincirleri, İran’ın stratejik çıkarları olan bireylere ve kuruluşlara yönelik yüksek oranda hedeflenmiş hedefli kimlik avı mesajlarının bir karışımını içerir. Ayrıca, kötü amaçlı yazılım dağıtma umuduyla, eski hükümet yetkilileri, gazeteciler, politika yapıcılar ve yurtdışındaki İran diasporası ile güven inşa etme niyetiyle tasarlandılar.

APT42’nin, araştırmacıları ve diğer akademik kuruluşları hedef almak için düşünce kuruluşlarıyla ilişkili saldırıya uğramış e-posta hesaplarını kullanmanın dışında, genellikle gazetecileri ve diğer profesyonelleri taklit ederek kötü niyetli bir bağlantı göndermeden önce birkaç gün hatta haftalarca kurbanlarla iletişim kurduğu bilinmektedir.

Mayıs 2017’de gözlemlenen bir saldırıda grup, Avrupa ve Kuzey Amerika’da faaliyet gösteren İranlı bir muhalefet grubunun üyelerini, kurbanları kimlik bilgilerini sifonlamak için tasarlanmış oturum açma sayfalarına yönlendiren sahte Google Kitaplar sayfalarına bağlantılar içeren e-posta mesajlarıyla hedef aldı ve iki- faktör doğrulama kodları

Gözetim operasyonları, VINETHORN ve PINEFLOWER gibi Android kötü amaçlı yazılımlarının, sesli ve telefon görüşmelerini kaydetme, multimedya içeriği ve SMS’leri çıkarma ve coğrafi konumları izleme yeteneğine sahip metin mesajları aracılığıyla dağıtılmasını içerir. Nisan ve Ekim 2021 arasında tespit edilen bir VINETHORN yükü, SaferVPN adlı bir VPN uygulaması olarak maskelendi.

Araştırmacılar, “İran hükümetinin ilgisini çeken kişileri hedeflemek için Android kötü amaçlı yazılımlarının kullanılması, APT42’ye hareket, kişiler ve kişisel bilgiler dahil olmak üzere hedefler hakkında hassas bilgiler elde etmek için verimli bir yöntem sağlıyor” dedi.

Grubun ayrıca zaman zaman bir dizi hafif Windows kötü amaçlı yazılımı kullandığı söyleniyor – kimlik bilgilerini toplamak ve casusluklarını artırmak için TAMECAT adlı bir PowerShell toehold arka kapısı, TABBYCAT adlı VBA tabanlı bir makro dropper ve VBRVSHELL olarak bilinen bir ters kabuk makrosu – faaliyetler.

APT42’nin APT35 ile bağlantıları, Microsoft (DEV-0270) ve Secureworks’ün (Cobalt Mirage) BitLocker kullanarak finansal kazanç için fidye yazılımı saldırıları gerçekleştiren bir Phosphorus alt grubu olarak ifşa ettiği UNC2448 olarak izlenen kategorize edilmemiş bir tehdit kümesine olan bağlantılardan kaynaklanmaktadır.

Mandiant’ın analizi ayrıca Microsoft’un DEV-0270/UNC2448’in her ikisi de Najee Technology Hooshmand’a bağlı olan Secnerd ve Lifeweb adlı iki genel takma ad kullanan bir paravan şirket tarafından işletildiğine dair bulgularına güven veriyor.

Bununla birlikte, iki muhalif kolektifin, IRGC ile olan ilişkilerine rağmen, hedefleme modellerindeki ve kullanılan taktiklerdeki farklılıklara dayanan farklı görevlerden kaynaklandığından şüpheleniliyor.

Önemli bir ayrım noktası, APT35’in ABD ve Orta Doğu’daki farklı endüstri dikeylerini hedefleyen uzun vadeli, kaynak yoğun operasyonlara yönelik olmasına rağmen, APT42’nin faaliyetlerinin “iç politika, dış politika ve rejim istikrarı için bireylere ve kuruluşlara odaklanmasıdır. amaçlar.”

Araştırmacılar, “Grup, İran’ın öncelikleri zamanla gelişen iç ve jeopolitik koşullarla değiştikçe operasyonel odağını hızla değiştirme yeteneğini gösterdi.” Dedi.