Lazarus Group olarak bilinen üretken Kuzey Koreli ulus-devlet aktörü, adı verilen yeni bir uzaktan erişim truva atına bağlandı. MagicRAT.

Cisco Talos, The Hacker News ile paylaşılan bir raporda, daha önce bilinmeyen kötü amaçlı yazılım parçasının, başlangıçta internete yönelik VMware Horizon sunucularının başarılı bir şekilde kullanılmasıyla ihlal edilen kurban ağlarında konuşlandırıldığı söyleniyor.

Nispeten basit bir RAT yeteneği olmasına rağmen, Qt ÇerçevesiTalos araştırmacıları Jung soo An, Asheer Malhotra ve Vitor Ventura, yalnızca insan analizini zorlaştırmak ve makine öğrenimi ve buluşsal yöntemler yoluyla otomatik algılamayı daha az olası kılmak amacıyla. söz konusu.

APT38, Dark Seoul, Hidden Cobra ve Zinc olarak da bilinen Lazarus Group, finansal motivasyonlu ve casusluk odaklı bir kümeyi ifade eder. siber faaliyetler Kuzey Kore hükümeti tarafından, ülkeye uygulanan yaptırımları atlatmak ve stratejik hedeflerine ulaşmak için bir araç olarak üstlenildi.

Diğer şemsiye kolektifler Winnti ve MuddyWater gibi, devlet destekli bilgisayar korsanlığı kolektifinin de “spin-off” grupları var. Bluenoroff ve Andarielbelirli türdeki saldırılara ve hedeflere odaklanır.

Bluenoroff alt grubu, yabancı finans kuruluşlarına saldırmaya ve para hırsızlığı yapmaya odaklanırken, Andariel, kendisini Güney Koreli kuruluşlar ve işletmeler peşinde koşmaya adamıştır.

Siber güvenlik firması NCC Group, “Lazarus kendi saldırı araçlarını ve kötü amaçlı yazılımlarını geliştiriyor, yenilikçi saldırı tekniklerini kullanabiliyor, çok metodik çalışıyor ve zaman alıyor” söz konusu tehdit aktörünü detaylandıran bir raporda.

“Özellikle, Kuzey Kore yöntemleri, güvenlik ürünleri tarafından algılanmayı önlemeyi ve saldırıya uğramış sistemlerde mümkün olduğunca uzun süre algılanmadan kalmayı amaçlıyor.”

Geniş kapsamlı kötü amaçlı yazılım araç setine yapılan en son ekleme, grubun hedeflerine ve operasyonel hedeflerine bağlı olarak çok sayıda taktik ve teknik kullanma becerisini gösteriyor.

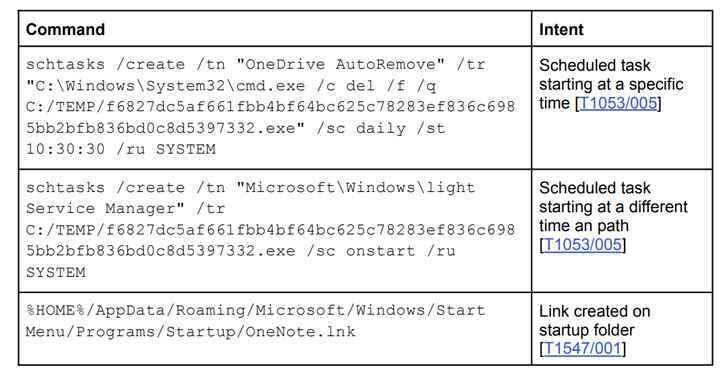

C++ tabanlı bir implant olan MagicRAT, güvenliği ihlal edilmiş sistemde zamanlanmış görevler oluşturarak kalıcılık sağlamak için tasarlanmıştır. Ayrıca “oldukça basittir”, çünkü saldırgana rastgele komutları yürütmesi ve dosya işlemlerini gerçekleştirmesi için bir uzak kabuk sağlar.

MagicRAT, virüslü ana bilgisayarlarda uzak bir sunucudan alınan ek yükleri de başlatabilir. Komut ve kontrol (C2) sunucusundan alınan yürütülebilir dosyalardan biri bir GIF görüntü dosyası biçimini alır, ancak gerçekte hafif bir bağlantı noktası tarayıcıdır.

Ayrıca, MagicRAT ile ilişkili C2 altyapısının, TigerRATdaha önce Andariel’e atfedilen ve komutları yürütmek, ekran görüntüleri almak, tuş vuruşlarını günlüğe kaydetmek ve sistem bilgilerini toplamak için tasarlanmış bir arka kapı.

En son sürümde ayrıca, web kameralarından video yakalama uygulaması için zemin hazırlamanın yanı sıra, düşmanın belirli uzantılara sahip dosyaları aramasına olanak tanıyan bir USB Dökümü özelliği de bulunuyor.

Araştırmacılar, “MagicRAT’ın vahşi doğada keşfi, Lazarus’un TigerRAT gibi önceden bilinen kötü amaçlı yazılımlarıyla birlikte dünya çapındaki kuruluşları hedef almak için hızla yeni, ısmarlama kötü amaçlı yazılımlar oluşturma motivasyonlarının bir göstergesidir” dedi.