Afrika’da Fransızca konuşulan ülkelerde bulunan büyük finans ve sigorta şirketleri, kod adlı kalıcı bir kötü niyetli kampanyanın parçası olarak son iki yılda hedef alındı. TehlikeliSavanna.

Hedeflenen ülkeler arasında Fildişi Sahili, Fas, Kamerun, Senegal ve Togo yer alıyor. söz konusu Salı raporunda.

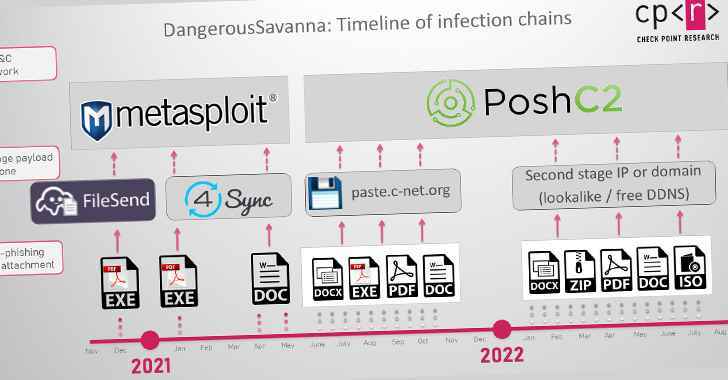

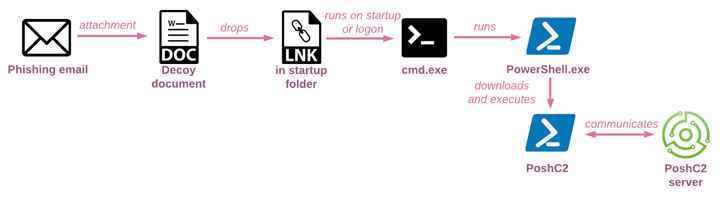

Bulaşma zincirleri, ilk erişim aracı olarak kötü niyetli ekler içeren sosyal mühendislik mesajlarıyla finansal kurumların çalışanlarını hedef almayı gerektirir ve sonuçta aşağıdakiler gibi kullanıma hazır kötü amaçlı yazılımların dağıtımına yol açar. metasploit, PoshC2, DW servisive zaman uyumsuz.

“Tehdit aktörlerinin yaratıcılığı, hedeflenen şirketlerin çalışanlarını ısrarla takip ettikleri, kendi kendine yazılan yürütülebilir yükleyicilerden ve kötü amaçlı belgelerden çok çeşitli kötü amaçlı dosya türlerini kullanan enfeksiyon zincirlerini sürekli olarak değiştirdikleri için ilk enfeksiyon aşamasında sergileniyor, ISO, LNK, JAR ve VBE dosyalarına çeşitli kombinasyonlarda” dedi.

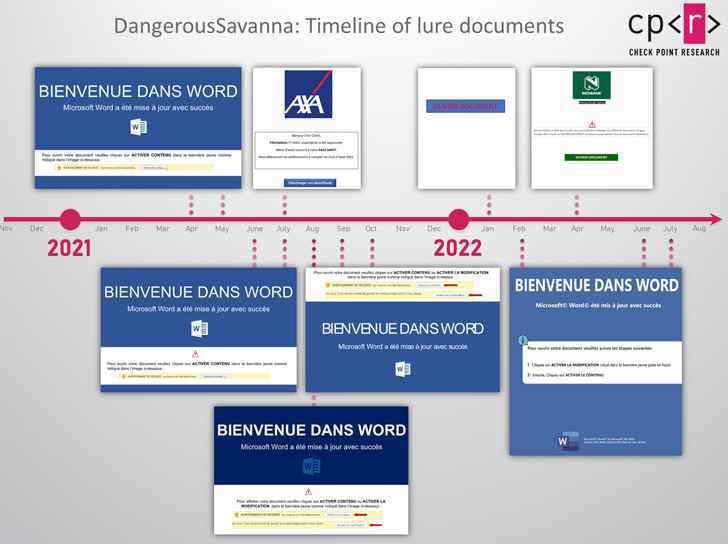

Kimlik avı e-postaları Fransızca yazılır ve iletiler güvenilirliklerini artırmak için Afrika’daki diğer finans kurumlarının kimliğine bürünse bile Gmail ve Hotmail hizmetleri kullanılarak gönderilir.

2021’deki saldırılar, cazibe olarak makro-bağlı Microsoft Word belgelerini kullanırken, şirketin bu yılın başlarında internetten varsayılan olarak indirilen dosyalardaki makroları engelleme kararı, DangerousSavanna oyuncularının PDF ve ISO dosyalarına dönmesine neden oldu.

Ayrıca, 2020’nin sonundan 2021’in başına kadarki ilk saldırı dalgası, uzak sunuculardan bir sonraki aşama damlatıcıları ve yükleyicileri almak için kimlik avı e-postalarına eklenen PDF dosyaları olarak gizlenen ısmarlama .NET tabanlı araçların kullanımını içeriyordu. .

Kullanılan yöntemden bağımsız olarak, ilk dayanak noktası elde edildikten sonra gerçekleştirilen kullanım sonrası faaliyetler arasında kalıcılık oluşturma, keşif gerçekleştirme ve ana bilgisayarı uzaktan kontrol etmek, kötü amaçlı yazılımdan koruma işlemlerini sonlandırmak ve tuş vuruşlarını günlüğe kaydetmek için ek yükler sağlama yer alır.

Tehdit aktörünün tam kaynağı belirsizliğini koruyor, ancak araçlarında ve yöntemlerinde sık sık yapılan değişiklik, açık kaynaklı yazılım bilgilerini ve finansal kazancı en üst düzeye çıkarmak için taktiklerini ince ayar yapma yeteneklerini gösteriyor.

Check Point, “Bir enfeksiyon zinciri işe yaramadıysa, eki ve cazibeyi değiştirdiler ve bir giriş noktası bulmaya çalışarak aynı şirketi tekrar tekrar hedef almaya çalıştılar” dedi. “Mızraklı kimlik avı yoluyla sosyal mühendislikle, tek yapılması gereken, hiçbir şeyden şüphelenmeyen bir kullanıcının dikkatsiz bir tıklamasıdır.”