Microsoft’un Çarşamba günü tehdit istihbarat bölümü, Phosphorus olarak izlenen İranlı tehdit aktörünün bir alt grubunun kişisel kazanç için “bir tür ay ışığı” olarak fidye yazılımı saldırıları gerçekleştirdiğini değerlendirdi.

Takma ad altındaki etkinlik kümesini izleyen teknoloji devi DEV-0270 (aka Nemesis Kitten), grup ve iki kuruluş arasındaki altyapı çakışmalarına atıfta bulunarak, halka açık Secnerd ve Lifeweb takma adları altında faaliyet gösteren bir şirket tarafından işletildiğini söyledi.

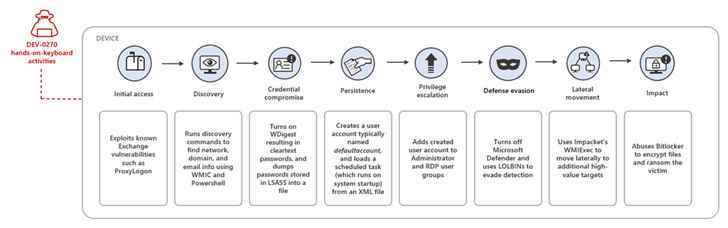

“DEV-0270, cihazlara erişim sağlamak için yüksek önemdeki güvenlik açıklarına yönelik açıklardan yararlanır ve yeni açıklanan güvenlik açıklarının erken benimsenmesiyle bilinir.” söz konusu.

“DEV-0270, keşif ve kimlik bilgileri erişimi için saldırı zinciri boyunca arazide yaşayan ikili dosyaları (LOLBIN’ler) kapsamlı bir şekilde kullanır. Bu, güvenliği ihlal edilmiş cihazlardaki dosyaları şifrelemek için yerleşik BitLocker aracını kötüye kullanmasına kadar uzanır.”

İranlı aktörler tarafından fırsatçı fidye yazılımı saldırıları için BitLocker ve DiskCryptor kullanımı, Secureworks’ün Phosphorus (diğer adıyla Cobalt Illusion) ve TunnelVision ile bağlantılı Cobalt Mirage adı altında izlediği bir tehdit grubu tarafından monte edilen bir dizi izinsiz girişi ifşa etmesiyle bu Mayıs ayının başlarında ortaya çıktı. .

DEV-0270’in ilk erişimi elde etmek için Microsoft Exchange Server, Fortinet FortiGate SSL-VPN ve Apache Log4j’deki kusurlara duyarlı sunucuları ve cihazları bulmak için interneti taradığı ve ardından ağ keşfi ve kimlik bilgisi hırsızlığı faaliyetleri yaptığı bilinmektedir.

Güvenliği ihlal edilmiş ağa erişim, zamanlanmış bir görev aracılığıyla kalıcılık oluşturularak sağlanır. DEV-0270 daha sonra ayrıcalıkları sistem düzeyine yükselterek algılama, yanal hareket ve dosya şifrelemesinden kaçınmak için Microsoft Defender Antivirus’ün devre dışı bırakılması gibi kullanım sonrası eylemleri gerçekleştirmesine olanak tanır.

Microsoft, “Tehdit grubu, gizli ve operasyonel güvenliği korumak için yaygın olarak yerel WMI, net, CMD ve PowerShell komutlarını ve kayıt defteri yapılandırmalarını kullanır.” Dedi. “Ayrıca, varlıklarını gizlemek için özel ikili dosyalarını yasal süreçler olarak kuruyor ve maskeliyorlar.”

Kullanıcılara, riski azaltmak, Fortinet SSL-VPN cihazları gibi ağ cihazlarının internete rastgele bağlantılar kurmasını kısıtlamak, güçlü şifreler uygulamak ve düzenli veri yedeklemeleri sağlamak için internete bakan Exchange sunucularının yamalarını önceliklendirmeleri önerilir.